Appearance

OpenUDS 3.6 Установка, администрирование и руководство пользователя

ВВЕДЕНИЕ

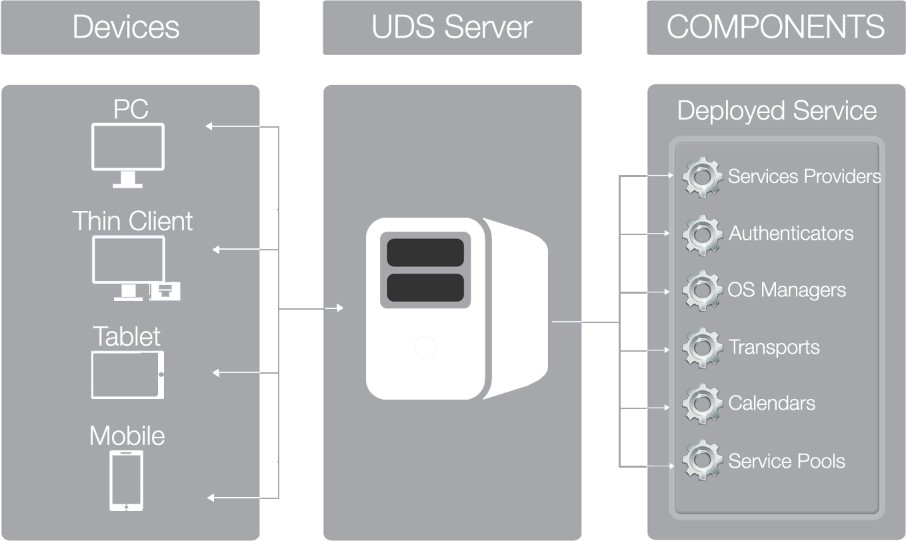

OpenUDS — это брокер VDI-соединений, который управляет доступом пользователей к различным сервисам: виртуальным рабочим столам, сеансам виртуальных приложений, сеансам удаленных компьютеров и т. д.

OpenUDS предлагает набор программных элементов, составляющих платформу для управления. Жизненный цикл, администрирование и развертывание служб настольных компьютеров

В этом документе содержатся основные инструкции по установке программных элементов UDS Enterprise в виртуальной инфраструктуре, а также процедуры надлежащего администрирования и управления различными развернутыми службами

Характеристики

Среди основных характеристик OpenUDS стоит выделить:

Очень простое развертывание, установка и администрирование

Автоматизированное развертывание виртуальных рабочих столов и управление доступом к сеансам удаленного рабочего стола

Виртуализация сеансов приложений Windows для пользователей сред Windows/Linux с помощью служб удаленных рабочих столов (RDS)

Виртуализация сессий приложений Linux для пользователей сред Windows/Linux с использованием X2Go

Мультигипервизор, возможность переноса платформы на более эффективные решения (в настоящее время совместим с KVM RHV/oVirt, Citrix XenServer, OpenNebula, OpenStack, Proxmox)

Мультиаутентификатор. Он позволяет определять пользователей и группы пользователей из различных внешних источников и с практически неограниченными конфигурациями

Система аутентификации с использованием нескольких коннекторов, например: OpenLDAP, SAML, LDAP, Внутренняя система аутентификации, Система аутентификации устройств, IP...

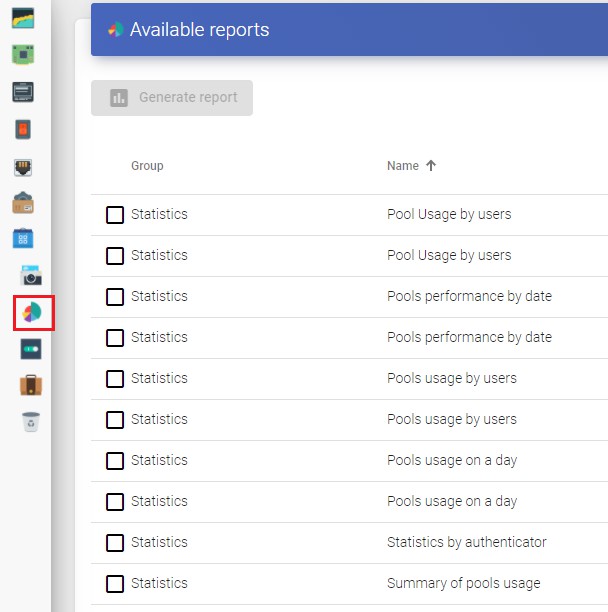

Формирование отчетов о состоянии и использовании платформы

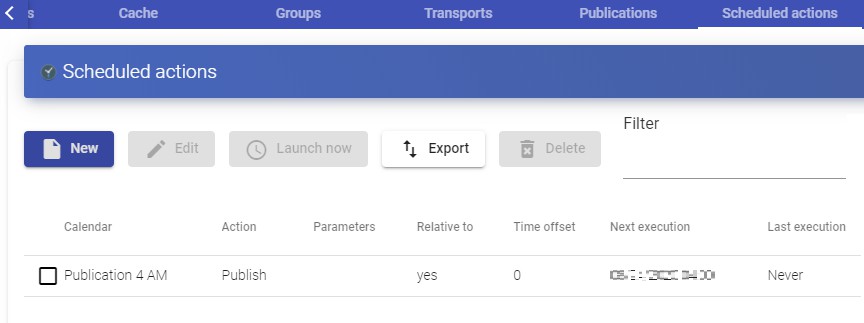

Система планирования задач (развертывание сервисов, контроль доступа пользователей и т.д.) через календари

Безопасный доступ к глобальной сети для настольных компьютеров и виртуальных приложений с помощью SSL-туннеля, включенного в подписку

Полная настройка портала входа и страниц пользовательских сервисов

Дорожная карта продукта, основанная на запросах клиентов и сообщества.

Модель стоимости подписки, которая дает право на поддержку, новые версии OpenUDS, обновления и исправления

Модель подписки не распространяется по количеству пользователей до неограниченного количества пользователей

Архитектура платформы с OpenUDS

Оптимальное проектирование платформы служб настольных компьютеров является важнейшей частью достижения всех преимуществ, которые может предоставить архитектура. Каждый уровень, составляющий эту архитектуру, должен быть спроектирован таким образом, чтобы он выполнял свою функцию, не нанося ущерба остальным.

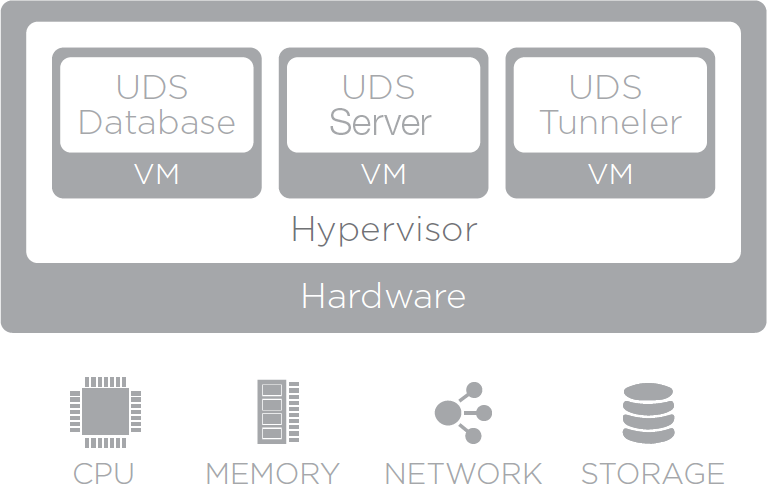

Основными элементами, составляющими архитектуру с OpenUDS, являются:

- Клиенты подключения: Это устройства для доступа к виртуальным рабочим столам и приложениям, такие как тонкие клиенты, нулевые клиенты, ПК и т. д. Важно определить, будет ли доступ к рабочим столам осуществляться из локальной сети или из глобальной сети

- UDS-серверы: Они состоят из базы данных для хранения всех данных, связанных со средой, брокера подключений, который будет управлять жизненным циклом служб рабочего стола и связью с гипервизорами и другими поставщиками услуг; и туннельный сервер для обеспечения безопасного доступа извне. Все эти элементы обслуживаются в формате виртуального устройства

- Аутентификатор(ы): Серверы OpenLDAP и т.д. Благодаря интеграции с OpenUDS они будут контролировать доступ пользователей к службам рабочего стола. В зависимости от среды у вас может быть от одного до неограниченного количества аутентификаторов

Поставщики услуг #######

- Платформа гипервизора: : Отвечает за выполнение задач по созданию, включению и устранению виртуальных рабочих столов, управляемых брокером. OpenUDS интегрируется с гипервизорами KVM (oVirt, RHV, Proxmox, OpenStack и OpenNebula), Citrix XenServer

- Хранилище: На них будут размещены серверы, виртуальные и удаленные рабочие столы, приложения и/или другие сервисы платформы. Выбор типа хранилища является важной частью конструкции. В зависимости от потребностей, предъявляемых пользователями к службам настольных компьютеров, необходимо выбрать наиболее подходящий тип с точки зрения производительности

Когда у вас есть четкое представление о дизайне архитектуры, можно приступать к масштабированию платформы, учитывая количество пользователей, которые будут к ней обращаться.

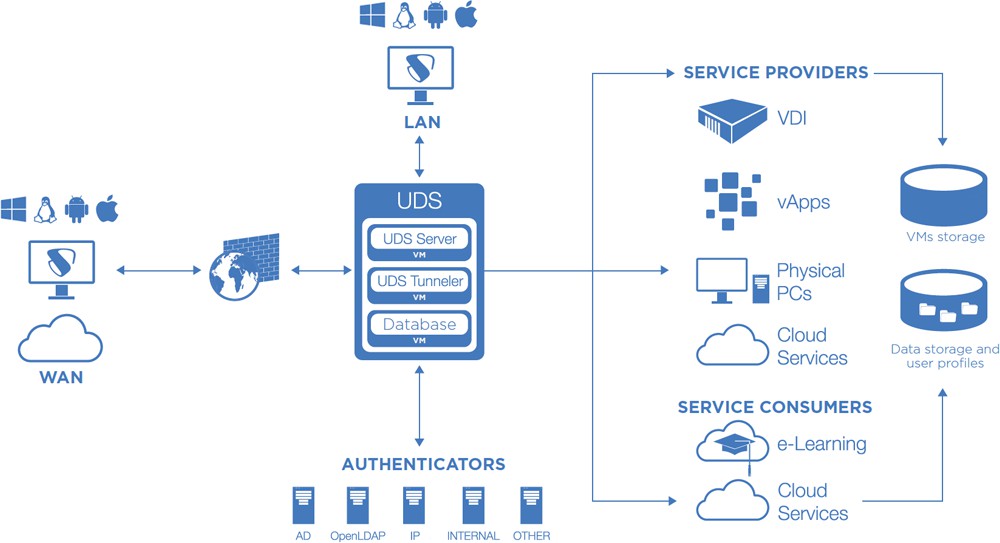

На следующем рисунке показан пример архитектуры VDI с OpenUDS:

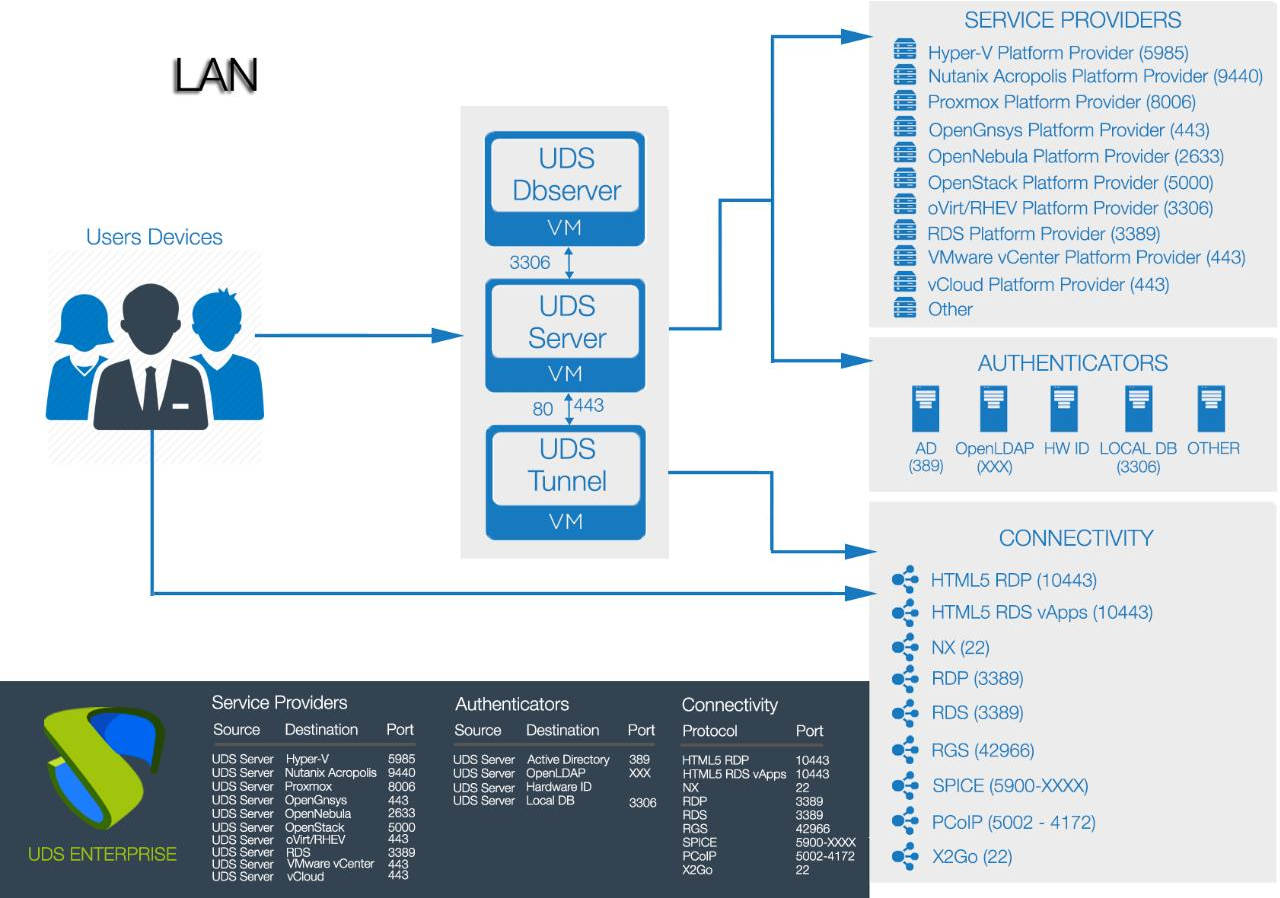

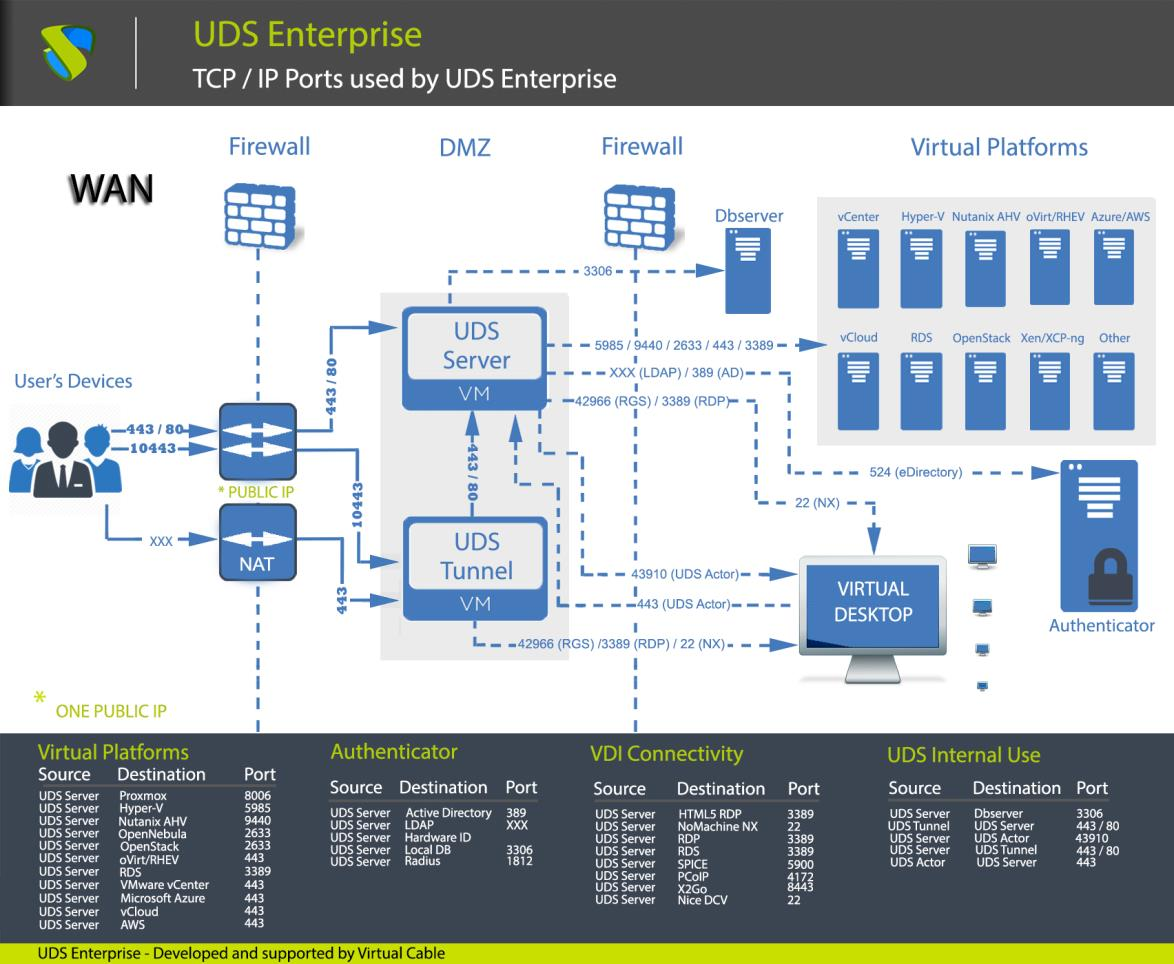

Архитектура сети

OpenUDS может быть сконфигурирован таким образом, чтобы он был доступен пользователям, находящимся в локальной сети, или пользователям из глобальной сети (Интернета) без необходимости использования VPN или LAN_extension.

Пример развертывания служб рабочего стола и виртуальных приложений для доступа пользователей через локальную сеть (выпадающий список для пользователей, которые получают доступ через VPN или LAN_extension):

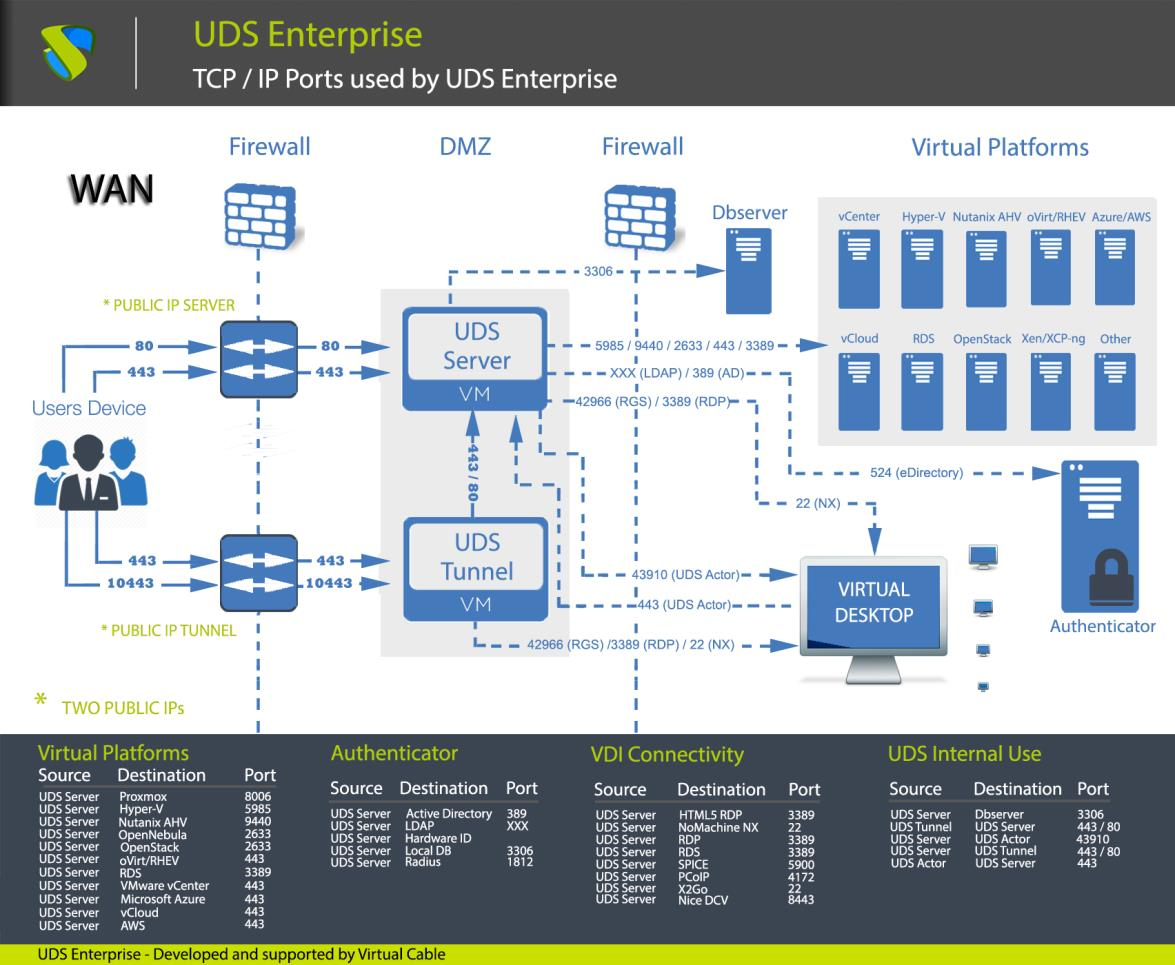

Пример развертывания служб рабочего стола и виртуальных приложений для доступа пользователей через глобальную сеть (интернет).

Для публикации UDS в Интернете и для того, чтобы его сервисы были доступны пользователям, потребуется два публичных IP-адреса, один для UDS-сервера и один для UDS-туннеля (этот процесс можно осуществить с одним публичным IP-адресом, изменив порты по умолчанию и настроив внутренний NAT).

####### Безопасная процедура развертывания:

Рекомендуется открывать только те порты, которые строго необходимы для корректного функционирования OpenUDS при коммуникации между его компонентами.

Рекомендуется устанавливать UDS Server и UDS Tunnel в DMZ, а UDS DbServer должен находиться в серверной зоне. Все эти зоны должны быть разграничены брандмауэрами.

В случае доступа к UDS-серверу из глобальной сети рекомендуется использовать порт 443 для принудительного использования HTTPS на веб-портале UDS.

Использование HTTPS требует использования действительных веб-сертификатов, ответственность за предоставление и установку указанных сертификатов лежит на клиенте.

Пример с 1 уникальным публичным IP-адресом:

####### Безопасная процедура развертывания:

Рекомендуется открывать только те порты, которые строго необходимы для корректного функционирования OpenUDS при коммуникации между его компонентами.

Рекомендуется устанавливать UDS Server и UDS Tunnel в DMZ, а UDS DbServer должен находиться в серверной зоне. Все эти зоны должны быть разграничены брандмауэрами.

В случае доступа к UDS-серверу из глобальной сети рекомендуется использовать порт 443 для принудительного использования HTTPS на веб-портале UDS.

Использование HTTPS требует использования действительных веб-сертификатов, ответственность за предоставление и установку указанных сертификатов лежит на клиенте.

Компоненты OpenUDS

OpenUDS состоит из 5 элементов, которые взаимодействуют друг с другом.

- UDS-сервер: Он устанавливается как виртуальная машина (ВМ) и предоставляется в формате виртуального устройства

- Туннель UDS: Он устанавливается как виртуальная машина и предоставляется в формате виртуального устройства

- UDS Dbserver: Он устанавливается как виртуальная машина и предоставляется в формате виртуального устройства (необязательно для UDS Free & Evaluation Edition)

- UDS Actor: Он устанавливается как служба на виртуальной машине, которая будет использоваться в качестве шаблона для развертывания групп рабочих столов и на серверах приложений RDS для предоставления виртуализированных приложений

- UDS Client: Устанавливается на клиентский компьютер для подключения к службам рабочего стола (при типе подключения HTML5 это не обязательно)

Особенности и технические требования каждого из них определены ниже:

UDS-сервер

Это программное обеспечение, которое является посредником между клиентами и поставщиками услуг. Это неотъемлемая часть UDS, она выполняет функции брокера подключения к службам рабочего стола, позволяя администрировать и управлять платформами, определенными как реализованные сервисы.

####### Виртуальное устройство со следующими функциями:

- Виртуальный жесткий диск: 8 ГБ

- Оперативная память: 2 ГБ

- Процессор: 2 vCPU

- Сеть: 1 vNIC

####### Требования:

- 1 IP-адрес

- IP DNS

- Маска сети

- IP-шлюз

- Доменное имя

- IP-адрес базы данных

- Порт DATABASE и имя экземпляра

- Пользователь и пароль пользователя DATABASE

- Код активации (Enterprise, Free o Evaluation)

Процедура безопасного использования: Пароли должны быть достаточной длины и включать прописные, строчные буквы, цифры и специальные символы.

Туннель UDS

Это программное обеспечение отвечает за создание безопасных подключений к службам рабочего стола через глобальную сеть и предоставление доступа HTML5 к виртуальным рабочим столам.

Туннель UDS позволяет подключаться с любого устройства/браузера/клиента к службам рабочего стола через SSH-туннель без предварительной установки какого-либо программного обеспечения.

Кроме того, он обеспечивает RDP-доступ к службам рабочего стола через HTML5.

####### Виртуальное устройство со следующими функциями:

- Жесткий диск: 14 ГБ

- Оперативная память: 2 ГБ

- Процессор: 2 vCPU

- Сеть: 1 vNIC

####### Требования:

- 1 IP-направление

- IP DNS

- Маска сети

- IP-шлюз

- Имя Доманина

- IP UDS сервер

UDS Dbserver

Это компонент, отвечающий за хранение всех данных UDS-системы: поставщиков услуг, аутентификаторов, связности и т.д. и всю информацию, которая позволит формировать статистику и отчеты

Диспетчер баз данных MySQL поддерживается начиная с версии 5.7 и MariaDB 10.5.

На момент установки необходимо иметь базу данных MySQL, правильно настроенную с действительным экземпляром и пользователем.

ВАЖНО!

Если у вас нет такого менеджера баз данных, Virtual Cable может предоставить этот компонент в качестве виртуального устройства. Этот компонент не поддерживается командой OpenUDS.

####### Виртуальное устройство со следующими функциями:

- Жесткий диск: 10 ГБ

- Оперативная память: 1 ГБ

- Процессор: 2 vCPU

- Сеть: 1 vNIC

####### Требования:

- 1 IP-адрес

- DNS IP

- Маска сети

- IP-шлюз

- Доменное имя

- Имя экземпляра базы данных

- Пользователь с разрешением экземпляра

Актер UDS

Это программное обеспечение, которое выполняет функцию связи и интерфейса для передачи данных (состояние виртуального рабочего стола, имя машины и т. д.) и команд между UDS-сервером и службами рабочего стола, управляемыми UDS.

Он устанавливается как служба на виртуальной машине для использования в качестве шаблона (золотого образа) для создания групп служб рабочего стола на основе связанных клонов и на серверах служб удаленных рабочих столов (RDS) для предоставления сеансов виртуализированных приложений.

####### Поддерживаемые операционные системы для создания виртуальных рабочих столов:

- Окна 11

- Окна 10 *Windows 8.1

- Windows 8

- Окна 7

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Linux (Debian, Ubuntu, CentOS, Fedora, OpenSuse и т.д.)

####### Поддерживаемые операционные системы для создания виртуальных приложений:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

####### Поддерживаемые ОС для создания Linux:

- Ubuntu / Debian

####### Требования:

- .Net Framework 3.5 SP1 (компьютеры с Windows)

- Python 3.6 (Linux-машины)

- IP-адрес UDS-сервера

UDS-клиент

Это программное обеспечение, которое вызывает протокол подключения для подключения к виртуальным рабочим столам и приложениям

Он устанавливается на клиентском компьютере, с которого будет осуществляться подключение к службам рабочего стола.

####### Поддерживаемые операционные системы:

- Окна 11

- Окна 10 *Windows 8.1

- Windows 8

- Окна 7

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Linux (Debian, Ubuntu, CentOS, Fedora, OpenSuse и т.д.)

- MAC OS (версии 12 и 13)

УПРАВЛЕНИЕ OpenUDS

После установки компонентов платформы UDS система готова приступить к настройке. Введите IP-адрес или имя UDS-сервера (брокера) через http или https доступ.

При первом входе на панель администрирования UDS необходимо войти с помощью пользователя администратора и пароля, указанного в сценарии настройки виртуального устройства UDS Broker.

Как только вы получите доступ к панели администрирования, вы сможете изменить пароль и создать или выбрать новых пользователей для входа в панель администрирования.

В случае, если у вас уже есть пользователь с правами администратора в UDS-платформе, укажите пользователя, пароль и выберите аутентификатор, с помощью которого пользователь будет валидировать (только в случае наличия более одного аутентификатора).

Если к платформе UDS подключено более одного аутентификатора и вы хотите получить доступ к панели администрирования с пользователем-администратором и паролем, указанным в конфигурационном скрипте виртуального устройства UDS Broker, выбранный аутентификатор использоваться не будет, так как этот пользователь не будет проверен ни на один аутентификатор.

В меню пользователя выберите "Dashboard" для входа в администрирование UDS:

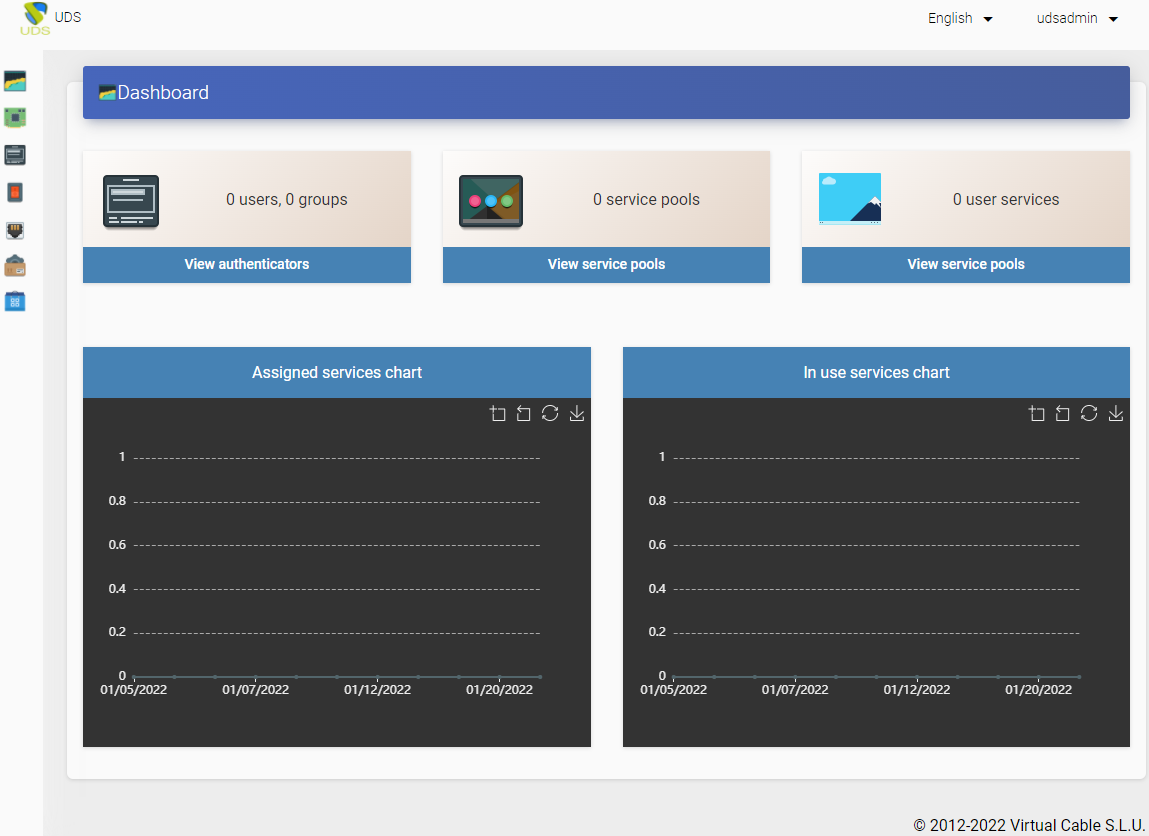

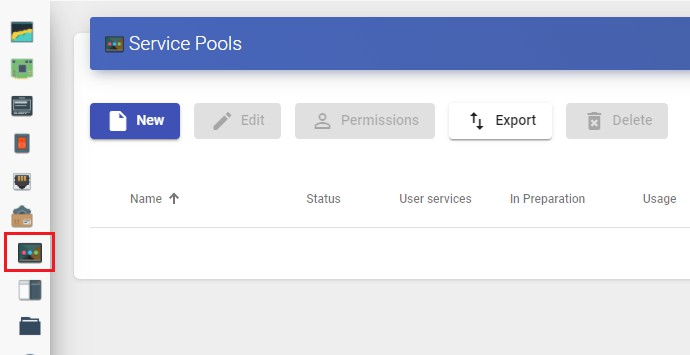

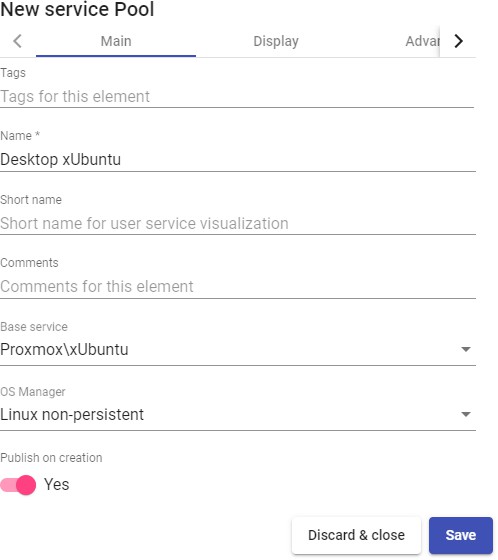

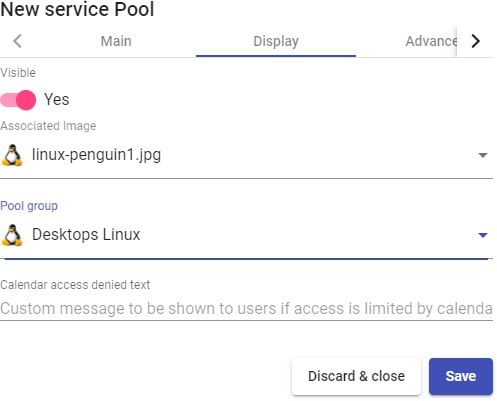

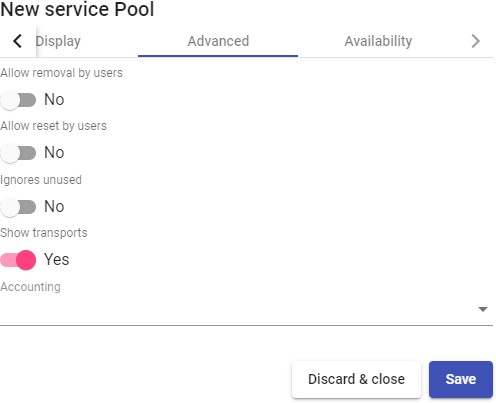

Оказавшись внутри администрирования UDS, выполняется первоначальная настройка компонентов, которые будут формировать "Service Pool". Это позволит развертывать и подключать различные сервисы, поддерживаемые UDS (виртуальные рабочие столы, сеансы виртуальных приложений и т. д.)

К настройке каждого "Services Pool" " нужно подходить как к сборке пазла:

- Каждый "Services Pool" состоит из различных элементов или частей: "Базовые службы", "OS Managers", "Transports" y "Authenticators"

- После того, как элементы первого "Services Pool" будут настроены, начнется их создание, повторяя процесс со следующим "Services Pool", если он есть

- Сумма уже настроенного пула "Services Pool будет составлять тип развертывания рабочих столов и виртуальных приложений, управляемых платформой UDS

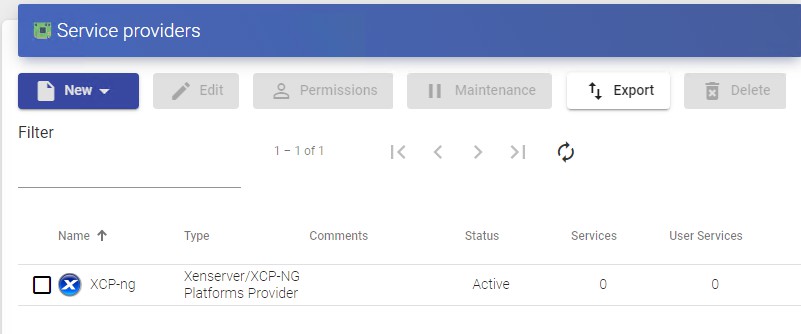

Поставщики услуг

«Поставщики услуг» несут ответственность за предоставление услуг ИС.

Услуги, предлагаемые UDS, будут представлять собой виртуальные рабочие столы по требованию или приложения, предоставляемые платформой виртуализации, или постоянные физические/виртуальные рабочие столы, назначенные конкретным пользователям через назначение IP-адресов.

Для создания "Service Pool" и публикации виртуальных рабочих столов и приложений необходимо создать хотя бы один "Service Providers", UDS поддерживает несколько "Service Providers" " для одновременного запуска.

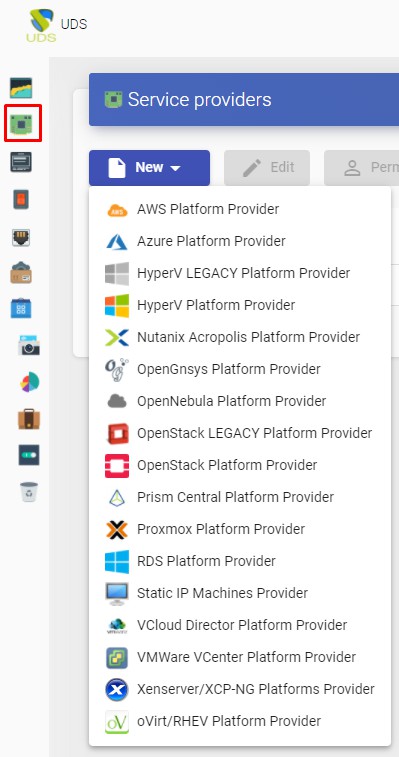

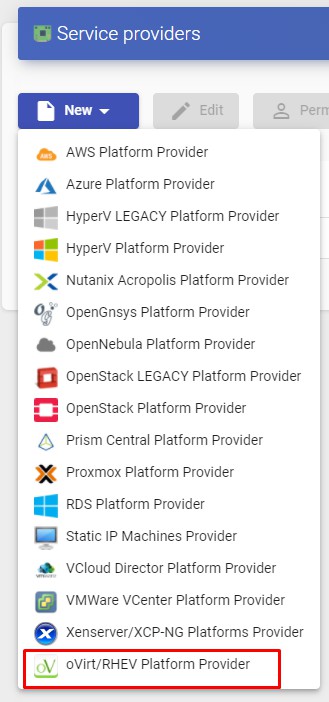

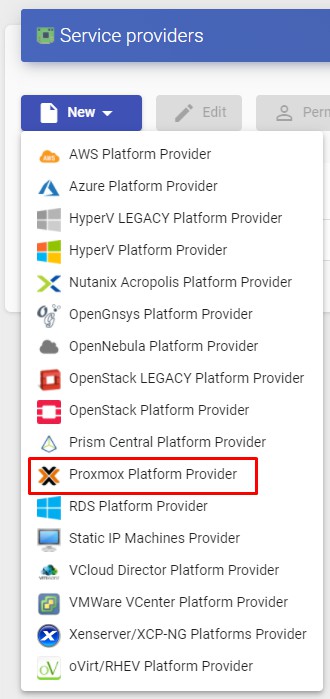

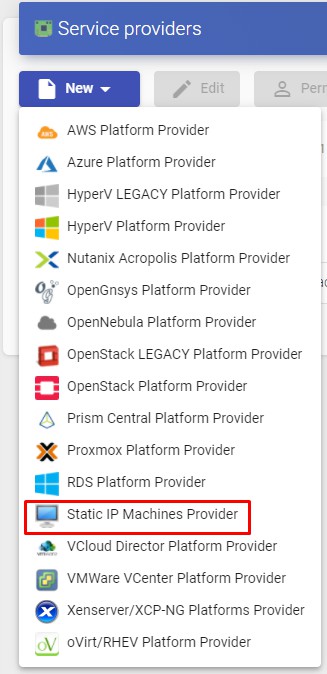

В настоящее время UDS поддерживает следующих "Поставщиков услуг":

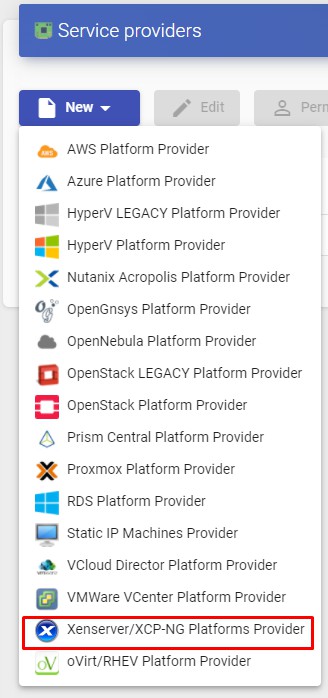

Платформа VDI с Citrix XenServer / XCP-ng

Развертывание и подключение к виртуальным рабочим столам в инфраструктуре виртуализации Citrix XenServer или XCP-ng.

Зарегистрируйте поставщика услуг "XenServer / XCP-NG Platform Provider"

Нажмите на "New" и выберите "Xenserver / XCP-NG Platform Provider".

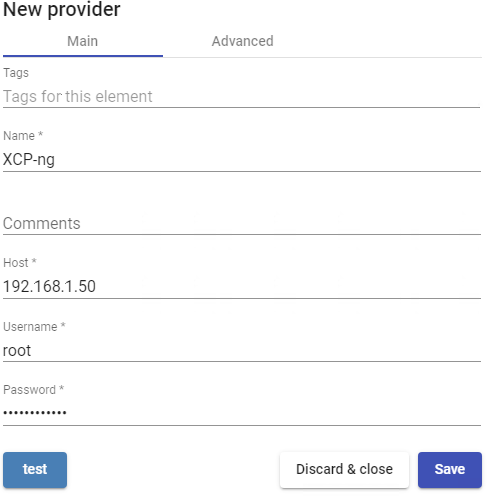

В "Xenserver / XCP-NG Platform Provider" минимальные параметры для настройки:

*Главный:

Имя поставщика услуг, IP-адрес или имя сервера XenServer/XCP-ng. В случае, если вы хотите подключить кластер (Pool), введите Мастер-сервер "Host field"), логин и пароль с правами администрирования XenServer/XCP-ng.

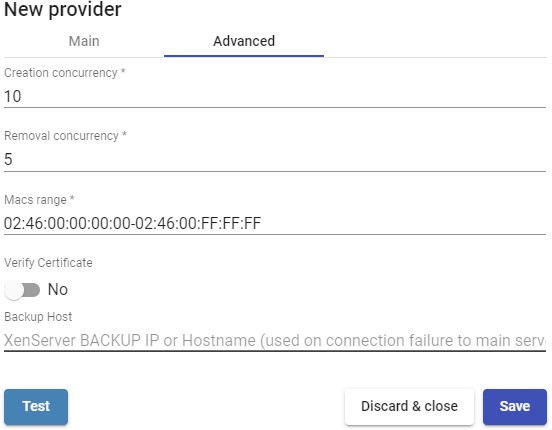

*Продвинутый:

Параллелизм создания: Количество одновременных задач создания рабочего стола.

Параллелизм удаления: Количество одновременных задач удаления рабочего стола.

Диапазон компьютеров Mac: Диапазон MAC-адресов, используемых UDS для создания виртуальных рабочих столов.

Проверка сертификата: Проверка сертификата узла виртуализации.

Резервный хост: Резервный сервер, который будет использоваться, когда нет связи с основным сервером, указанным в поле "Host" вкладки "Main".

С помощью "Test" вы можете убедиться, что соединение выполнено правильно.

Сохраните конфигурацию, и у вас будет действительный "Service Providers" для начала регистрации базовых сервисов на платформе Citrix XenServer или XCP-ng.

ПРИМЕЧАНИЕ:

Если у вас есть несколько платформ Citrix XenServer или XCP-ng, вы можете зарегистрировать всех "Поставщиков услуг" типа "Xenserver / XCP-NG Platform Provider", которые вы

нуждаться.

Чтобы изменить какой-либо параметр в существующем "Поставщики услуг, вы должны выбрать его и нажать на "Редактировать".

С помощью кнопки "Войти в режим обслуживания" можно приостановить все операции, производимые UDS-сервером на сервис-провайдере. Рекомендуется переводить поставщика услуг в режим обслуживания в случаях, когда связь с этим поставщиком услуг была потеряна или запланировано техническое отключение

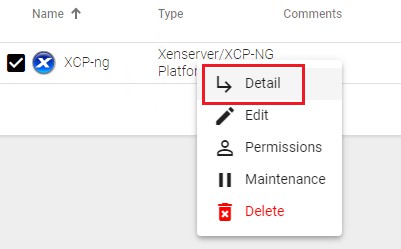

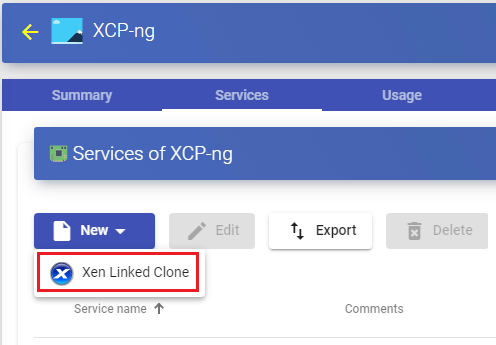

После интеграции платформы Citrix XenServer или XCP-ng в UDS можно создавать базовые сервисы. Для этого дважды кликните по созданному поставщику услуг или в меню провайдера выберите "Детали":

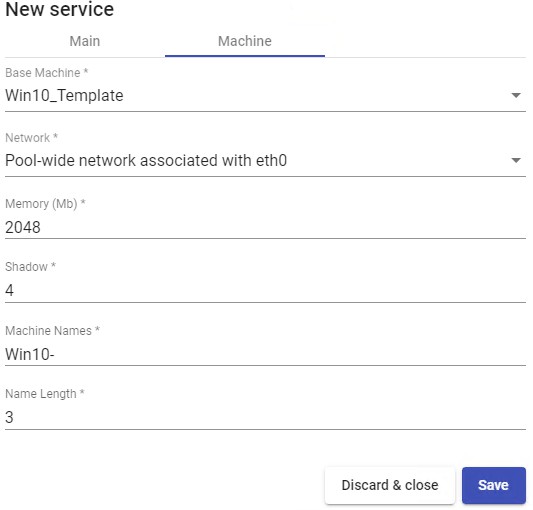

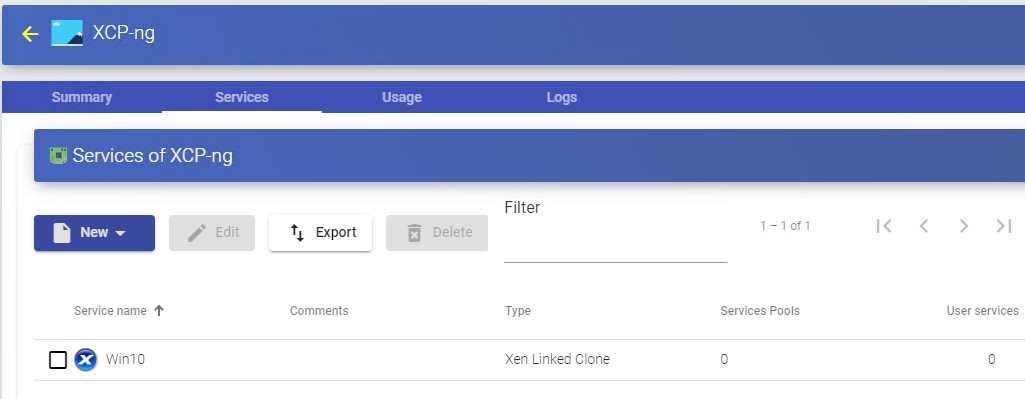

Настройка сервиса на основе "Xen Linked Clone"

Этот тип службы создает в виртуальной инфраструктуре виртуальные рабочие столы, зависящие от активной публикации.

Для создания базовых сервисов типа "Xen Linked Clone" перейдите в "Service Providers", выберите вкладку "Services", нажмите на "New" и выберите "Xen Linked Clone".

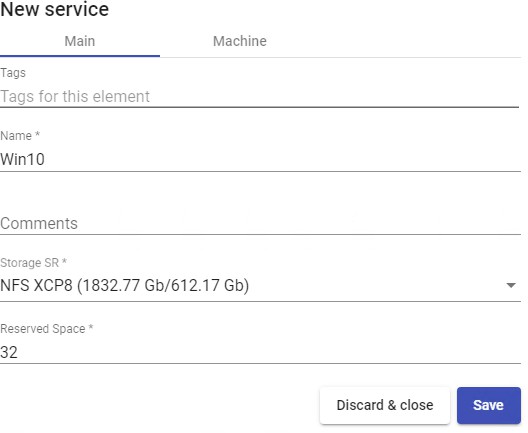

Минимальные параметры для настройки в этом типе сервиса:

*Главный:

Имя: Название службы.

Storage SR: Место, где будут храниться сгенерированные виртуальные рабочие столы и публикации. Поддерживаются только общие хранилища (если вы подключаетесь к одному узлу и хотите использовать его локальное хранилище, вы можете вручную изменить его из консоли хоста и преобразовать в хранилище SR, чтобы использовать его с UDS)

Зарезервированное пространство: Если в хранилище меньше свободного места, чем указано в этом параметре (в ГБ), UDS не будет использовать его для размещения публикаций или виртуальных рабочих столов.

*Машина:

Базовая машина: шаблонная виртуальная машина (Gold Image), используемая системой UDS для развертывания виртуальных рабочих столов.

Сеть: Сеть, к которой будут подключены виртуальные рабочие столы.

Память: Объем памяти в Мб, который будет назначен сгенерированным виртуальным рабочим столам Linked Clones.

Тень: Множитель памяти.

Имена компьютеров: корень имени всех виртуальных рабочих столов Linked Clones, которые будут развернуты в этой службе. (например: Имена компьютеров = Win10-)

Длина имени: Количество цифр счетчика, прикрепленного к корню имени рабочего стола (например: Длина имени = 3. Окончательное имя сгенерированных рабочих столов будет следующим: Win10-000, Win10-001... Win10-999).

Сохраните конфигурацию, и у вас будет действительный " Xen Linked Clone " на платформе XenServer или XCP-ng. Вы можете зарегистрировать все услуги типа "Xen Linked Clone", которые вам нужны.

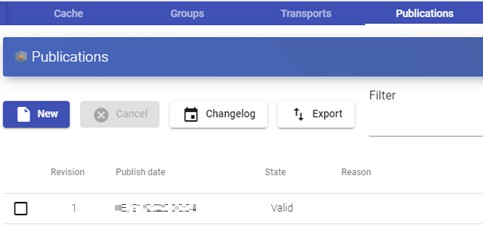

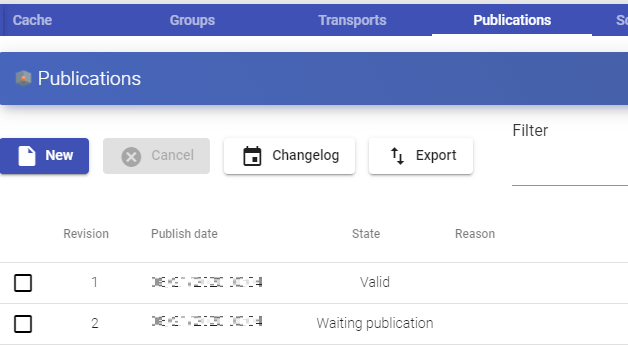

После того, как вы настроили всю среду UDS (службы, аутентификаторы, диспетчеры ОС и транспорты) и создали первый "Service Pool", вы сможете наблюдать в XenCenter или XCP-ng Center, как выполняются развертывания настольных компьютеров.

Первой задачей, которая будет выполнена, будет создание публикации шаблона (эта машина будет генерироваться каждый раз, когда мы делаем публикацию сервиса), который будет являться клоном шаблона, выбранного при регистрации сервиса, с размером диска и характеристиками, равными указанному шаблону.

После завершения процесса создания публикации (система назовет ее как: "UDS Pub name_pool- númber_publication") автоматически создаются рабочие столы (

система называет их как: "UDS service Machine_Name-Name_Length") на основе параметров кэша, настроенных в "Service Pools".

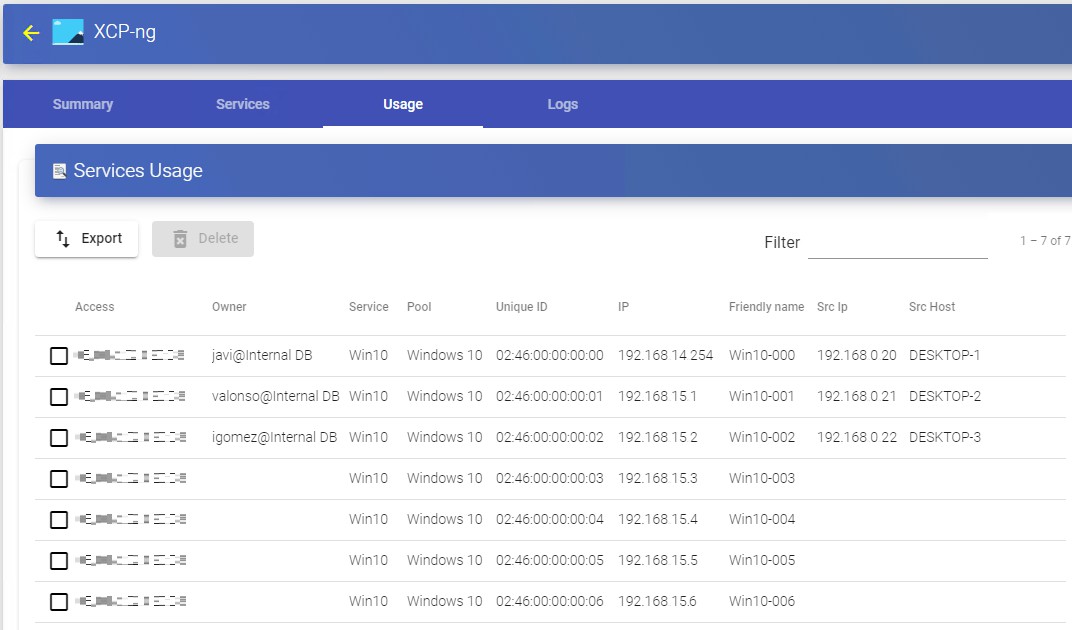

Сводка журналов использования Сервиса и ошибок

В разделе «Поставщик услуг» у вас будет вкладка под названием «Использование», которая позволит вам быстро просмотреть подробную информацию и выполнить основные действия с услугами, отображаемыми в этом «Поставщике услуг».

Чтобы получить доступ к этой информации об использовании услуг, вы заходите в раздел «Поставщики услуг» и выбираете вкладку «Использование»:

Увидите:

Доступ: Дата и время доступа к сервису.

Владелец: Пользователь и аутентификатор, назначенные сервису в формате user@authenticator. Если он пустой, это означает, что сервис не был назначен ни одному пользователю и доступен в кэше.

Сервис: Имя базовой службы, принадлежащей "Поставщику услуг", от которого была сгенерирована услуга.

Пул: Название "Service Pools", к которому принадлежит сервис.

Уникальный идентификатор: MAC-адрес сервиса.

IP: IP-адрес сервиса.

Понятное имя: Название службы. Это также будет DNS-имя самостоятельно созданной виртуальной машины UDS.

Src Ip: IP-адрес клиента, обращающегося к сервису.

Src Host: DNS-имя клиента соединения, который обращается к службе. Если вы не можете получить доступ к этому имени, будет указан IP-адрес.

Также можно будет выбрать одну или несколько услуг, чтобы приступить к их устранению.

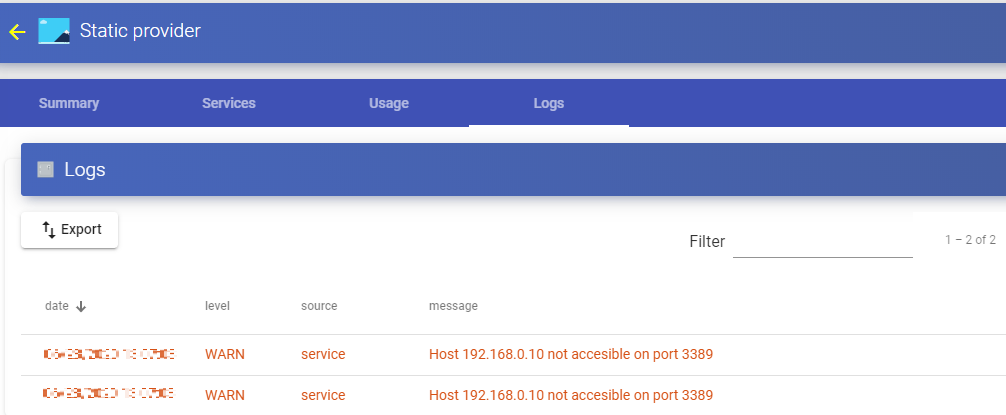

На вкладке "Журналы" будет показана информация о возможной проблеме, возникшей в "Поставщике услуг":

Платформа VDI с oVirt / RHV

Развертывание и подключение к виртуальным рабочим столам в инфраструктуре oVirt или Red Hat Enterprise Virtualization (RHV).

Зарегистрируйте поставщика услуг "oVirt Platform Provider"

Нажмите «Новый» и выберите «oVirt / RHV Platform Provider».

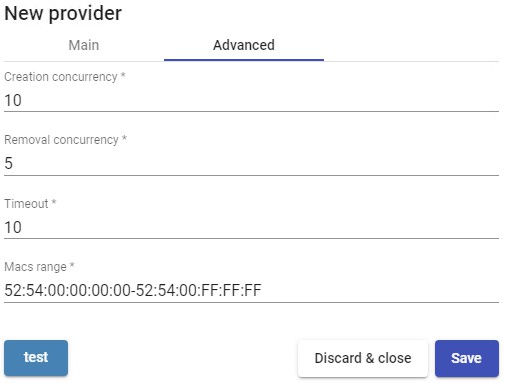

В "oVirt / RHV Platform Provider" необходимо настроить следующие минимальные параметры:

*Главный:

Имя поставщика услуг, IP-адрес сервера oVirt-engine или RHV-Manager (поле "Host имя пользователя (в формате user@domain) и пароль с правами администратора на oVirt-engine или RHV-Manager.

*Продвинутый:

Параллелизм создания: Количество одновременных задач создания рабочего стола. Параллелизм удаления: Количество одновременных задач удаления рабочего стола. Timeout: "Timeout" для подключения к oVirt-engine или RHV-Manager.

Диапазон компьютеров Mac: Диапазон MAC-адресов, используемых UDS для создания виртуальных рабочих столов.

С помощью кнопки "Test" вы проверите, что соединение выполнено правильно.

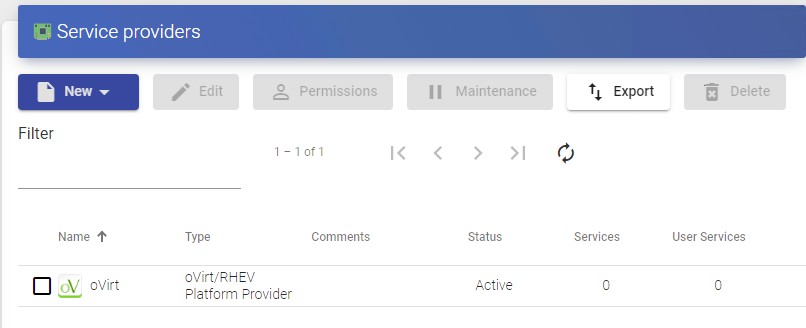

Сохраните конфигурацию, и у вас будет действительный "Service Providers" для начала регистрации базовых сервисов на платформе oVirt или RHV.

ПРИМЕЧАНИЕ:

Если у вас есть несколько платформ ovirt или RHV, вы сможете зарегистрировать всех «Поставщиков услуг» типа «oVirt / RHV Platform Provider», которые нам нужны.

Чтобы изменить какой-либо параметр в существующем "Поставщики услуг", вы должны выбрать его и нажать на "Редактировать".

С помощью кнопки "Enter Maintenance Mode можно приостановить все операции, производимые UDS-сервером на сервис-провайдере. Рекомендуется переводить поставщика услуг в режим обслуживания в случаях, когда связь с этим поставщиком услуг была потеряна или запланировано техническое отключение

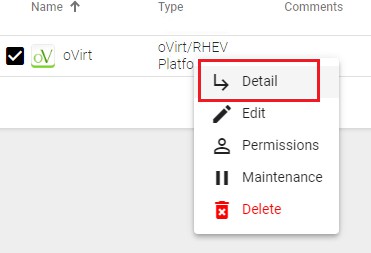

После интеграции платформы oVirt или RHV в UDS можно создавать базовые сервисы.

Для этого дважды кликните по созданному поставщику услуг или в меню провайдера выберите "Детали":

Настройка службы на основе "oVirt/RHV Linked Clone"

Этот тип службы создает в виртуальной инфраструктуре виртуальные рабочие столы, зависящие от активной публикации

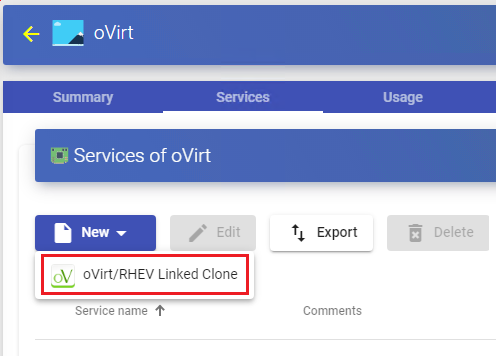

Чтобы создать базовые сервисы типа "oVirt/RHV Linked Clone", перейдите в "Service Providers", выберите вкладку "Services", нажмите на "New" и выберите "oVirt/RHV Linked Clone".

Минимальные параметры для настройки в этом типе сервиса:

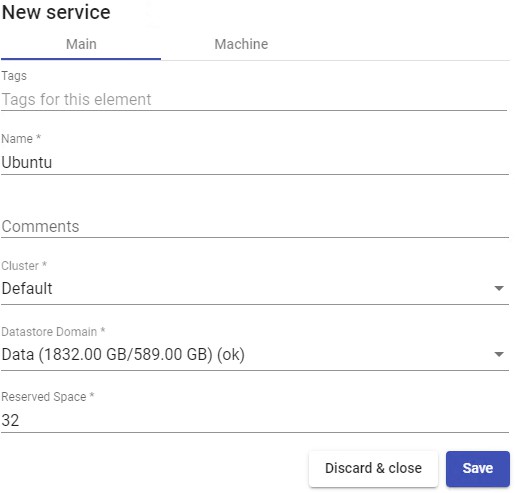

*Главный:

Имя: Название службы.

Кластер: Кластер узлов Virt/RHV, в котором будут размещаться сгенерированные виртуальные рабочие столы.

Домен хранилища данных: Расположение, в котором будут храниться созданные виртуальные рабочие столы и публикации.

Зарезервированное пространство: Если в хранилище меньше свободного места, чем указано в этом параметре (в ГБ), UDS не будет использовать его для размещения публикаций или виртуальных рабочих столов.

*Машина:

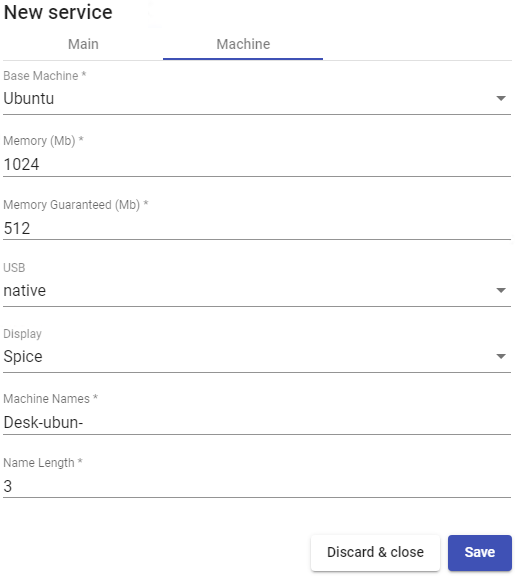

Базовая машина Шаблон виртуальной машины (Gold Image), используемый системой UDS для развертывания виртуальных рабочих столов.

Память: объем памяти в Мб, который будет назначен виртуальным рабочим столам Linked Clones.

Гарантированная память: Объем памяти, который будет гарантирован связанным клонам.

USB: Если этот флажок установлен, виртуальные рабочие столы будут поддерживать перенаправление USB.

Дисплей: Режим подключения от oVirt-Manager или RHV-Manager, который будет настроен сгенерированными виртуальными рабочими столами.

Имена компьютеров: Корневое имя всех связанных клонов, которые будут развернуты в этой службе (например, Machine Names= Desk-ubun-).

Длина имени: Количество цифр счетчика, прикрепленных к корневому имени рабочего стола

(например: Длина имени = 3, Окончательное имя сгенерированных рабочих столов будет таким: Deskubun-000, Desk- ubun-001... Письменный стол-убун-999).

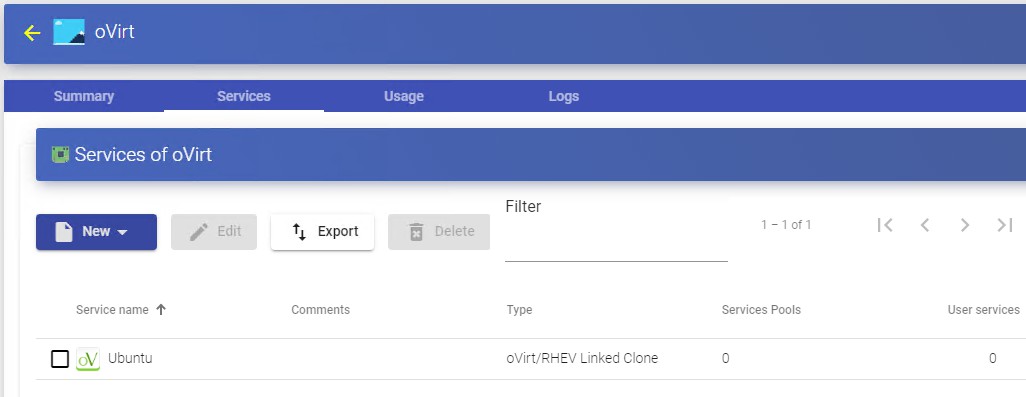

После сохранения этой конфигурации у вас уже будет действительный "oVirt/RHV Linked Clone" на платформе oVirt или RHV. Вы можете зарегистрировать все "oVirt/RHV Linked Clone", которые вам нужны.

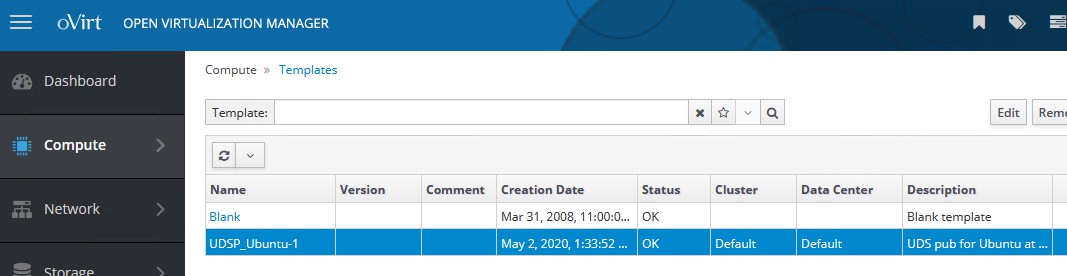

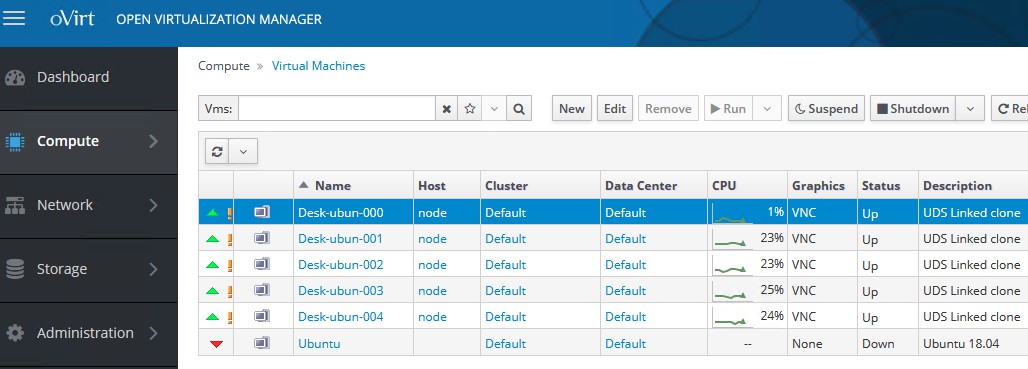

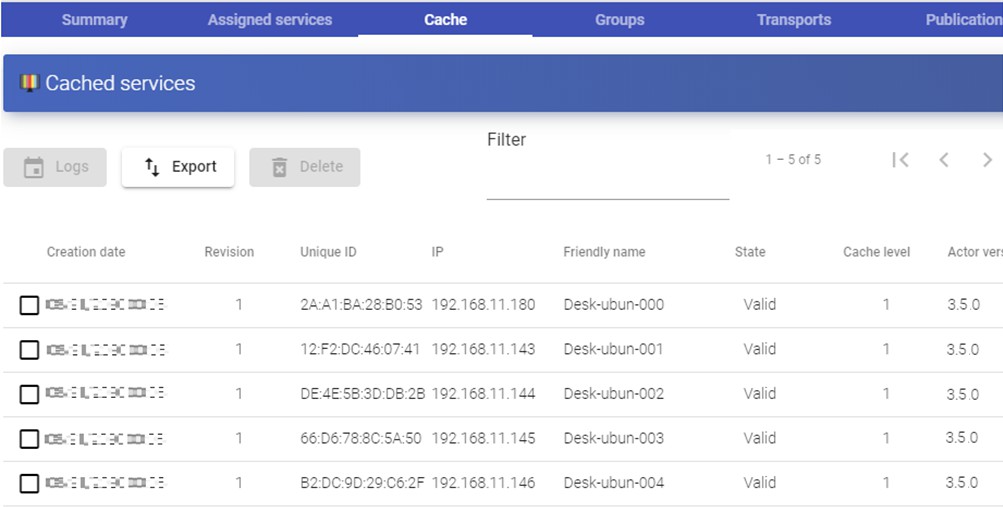

После того, как вы настроили все окружение UDS (службы, аутентификаторы, менеджеры ОС и транспорты) и создали первый "Service Pool", вы сможете наблюдать в oVirt-engine или RHV-Manager, как происходит развертывание настольных компьютеров.

Первой задачей, которая будет выполнена, будет создание публикации шаблона (эта машина будет генерироваться каждый раз, когда вы делаете публикацию услуги). Это будет клон шаблона, выбранного при регистрации сервиса, с размером диска и характеристиками, равными этому шаблону.

После завершения процесса создания публикации (система назовет его как: "UDSP__name_pool-number_publication_") будут автоматически созданы рабочие столы (система назовет их как: "Machine_Name-Name_Length") на основе параметров кэша, настроенных в "Service Pools".

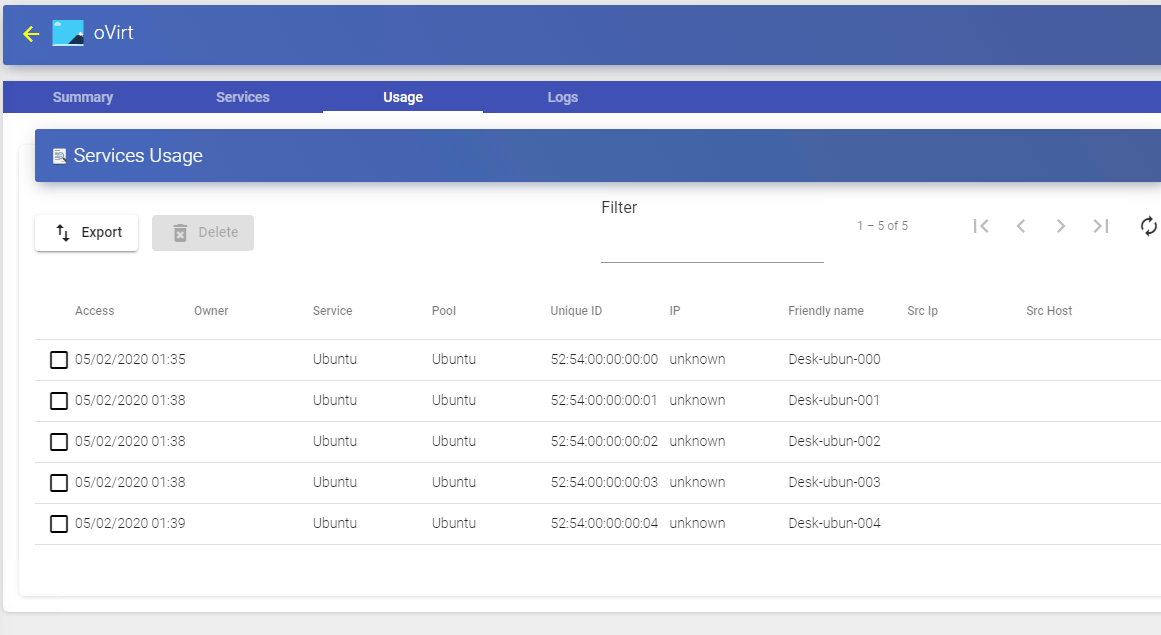

Сводка об использовании Сервиса и ошибках

В разделе "Поставщик услуг" есть вкладка под названием "Использование", которая позволит вам быстро просмотреть подробную информацию и выполнить основные действия с услугами, отображаемыми в этом "Поставщик услуг".

Чтобы получить доступ к этой информации об использовании услуг, перейдите в раздел «Поставщики услуг» и выберите вкладку «Использование»:

Увидите

Доступ: Дата и время доступа к сервису.

Владелец: Пользователь и аутентификатор, назначенные сервису в формате user@authenticator. Если он пустой, это означает, что сервис не был назначен ни одному пользователю и доступен в кэше

Сервис: Имя базовой службы, принадлежащей "Поставщику услуг", от которого была сгенерирована услуга.

Пул: Название "Service Pools", к которому принадлежит сервис.

Уникальный идентификатор: MAC-адрес сервиса.

IP: P адрес сервиса.

Понятное имя: Название службы. Это также будет DNS-имя самостоятельно созданной виртуальной машины UDS.

Src Ip: IP-адрес клиента, обращающегося к сервису.

.

Src Host: DNS-имя клиента соединения, который обращается к службе. Если вы не можете получить доступ к этому имени, будет указан IP-адрес.

Также можно будет выбрать одну или несколько услуг, чтобы приступить к их устранению.

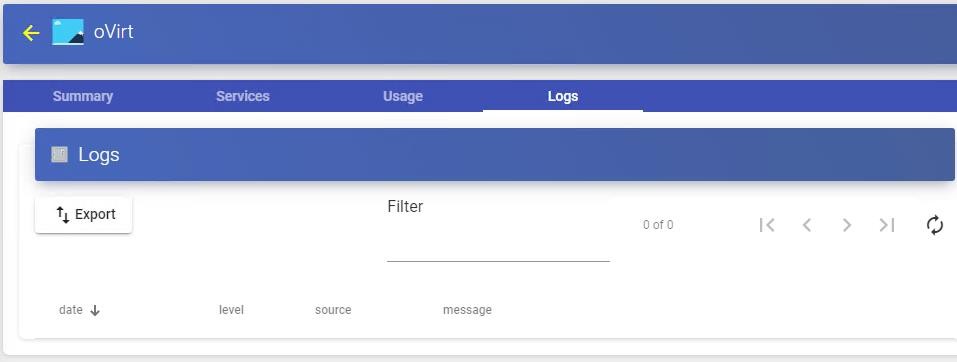

На вкладке "Журналы" отображается информация о возможной проблеме, возникшей в "Поставщике услуг":

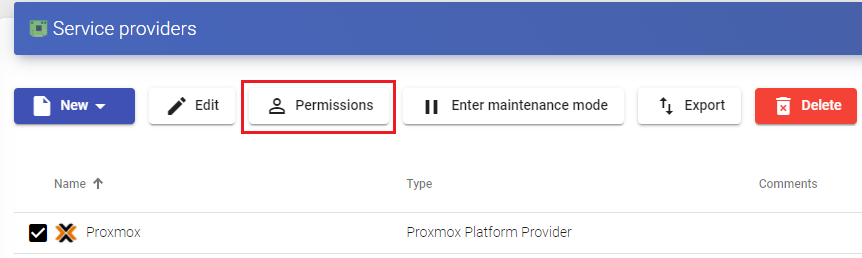

Платформа VDI с Proxmox

Развертывание и подключение к виртуальным рабочим столам в инфраструктуре Proxmox.

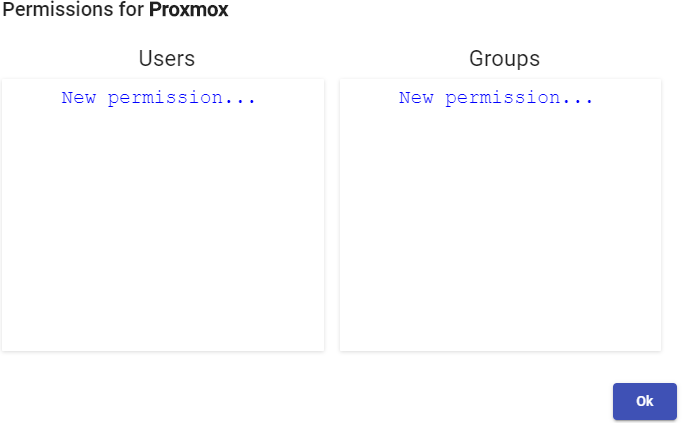

Зарегистрируйте поставщика услуг "Proxmox Platform Provider"

Нажмите на «Новый» и выберите «Поставщик платформы Proxmox».

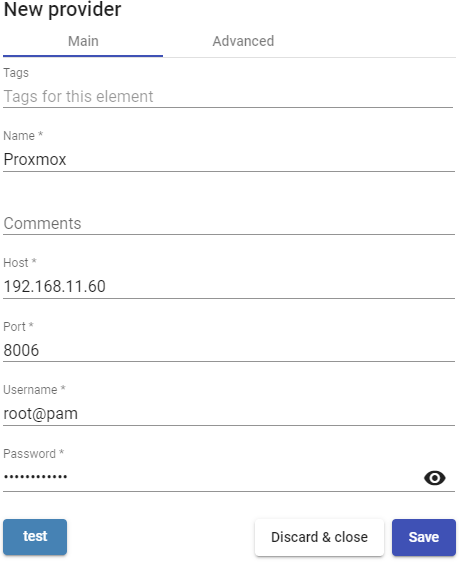

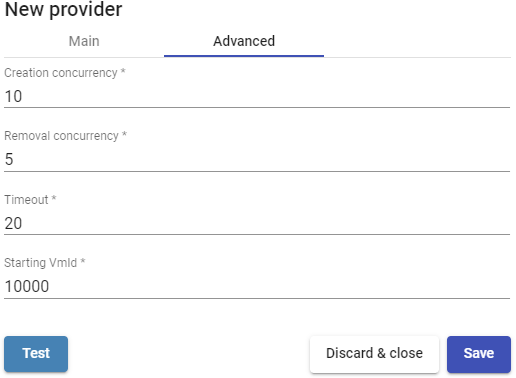

В "Proxmox Platform Provider" минимальные параметры для настройки:

*Главный:

Имя поставщика услуг, IP или название сервера или кластера Proxmox (поле "Host"), порт подключения, имя пользователя (с user@authenticator форматом) и

пароль с правами администратора.

*Продвинутый:

Параллелизм создания: Количество параллельных задач создания рабочего стола. Параллелизм удаления: Количество одновременных задач удаления рабочего стола. Timeout: "Timeout" для подключения к Proxmox.

Starting Vmid: Идентификатор компьютера, с помощью которого UDS начнет генерацию компьютеров.

С помощью кнопки "Test" вы проверите, что соединение выполнено правильно.

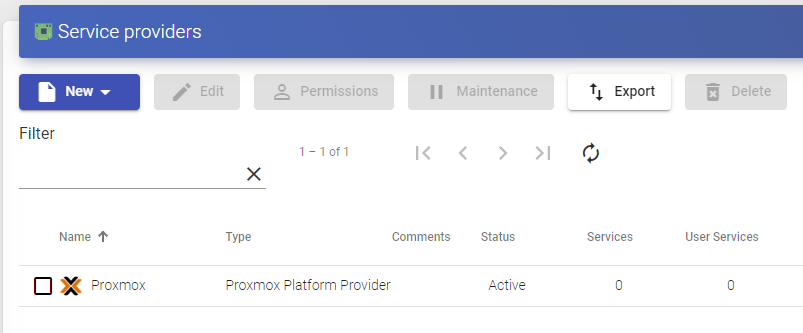

Сохраните конфигурацию, и у вас будет действительный "Service Providers" для начала регистрации базовых сервисов на платформе Proxmox.

ПРИМЕЧАНИЕ:

Если у вас есть несколько платформ Proxmox (как независимые серверы, так и кластеры), вы

можем зарегистрировать всех "Поставщиков услуг" типа "Провайдер платформы Proxmox", которые нам нужны.

Чтобы изменить какой-либо параметр в существующем "Service Providers", вы должны выбрать его и нажать на "Редактировать".

С помощью кнопки "Войти в режим обслуживания" вы можете приостановить все выполняемые операции

UDS-сервером на сервис-провайдере. Рекомендуется переводить поставщика услуг в режим обслуживания в случаях, когда связь с этим поставщиком услуг была потеряна или запланировано техническое отключение

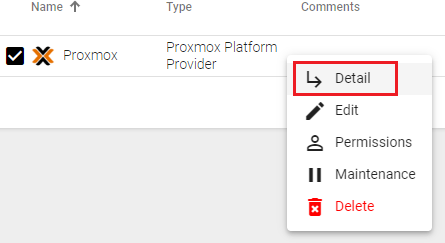

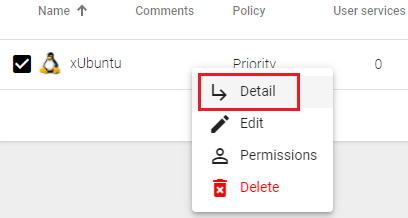

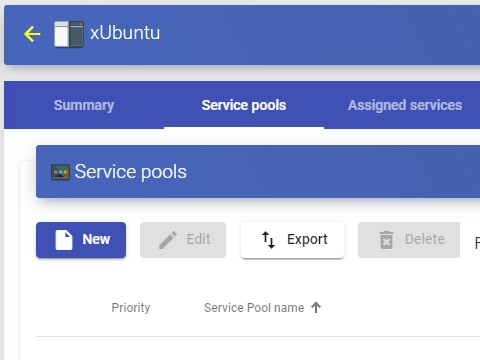

После интеграции платформы Proxmox в UDS можно создавать базовые сервисы. Для этого дважды щелкните по созданному поставщику услуг или по меню провайдера и выберите "Detail":

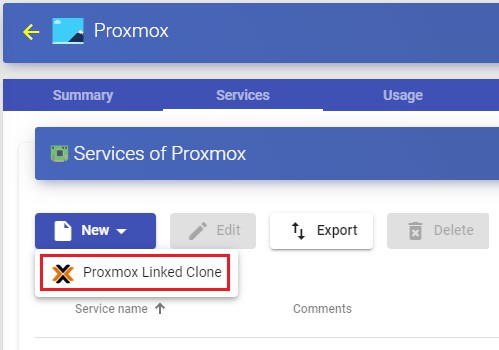

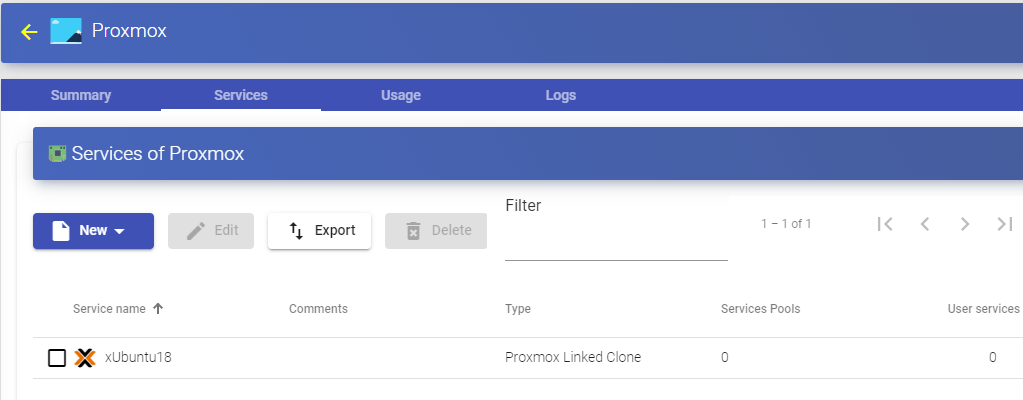

Настройте сервис на основе "Proxmox Linked Clone"

Этот тип службы создает в виртуальной инфраструктуре виртуальные рабочие столы, зависящие от активной публикации.

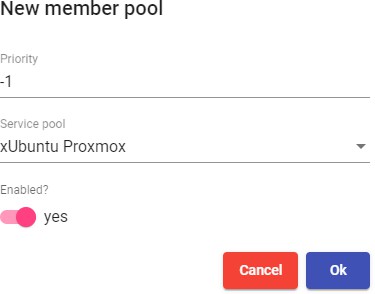

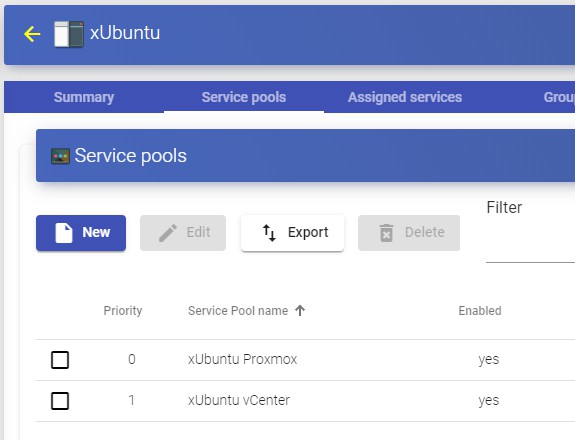

Чтобы создать базовые сервисы типа "Proxmox Linked Clone", зайдите в "Service Providers", выберите "Services", нажмите на "New" и выберите "Proxmox Linked Clone".

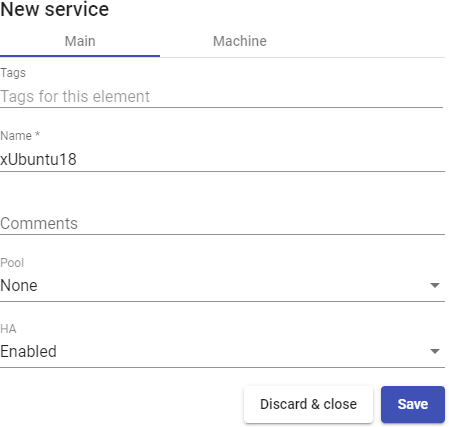

Минимальные параметры для настройки в этом типе сервиса:

*Главный:

Имя: Название службы.

Pool: Пул, который будет содержать компьютеры, созданные UDS.

HA: Позволяет разрешить сгенерированным машинам использовать "HA Group".

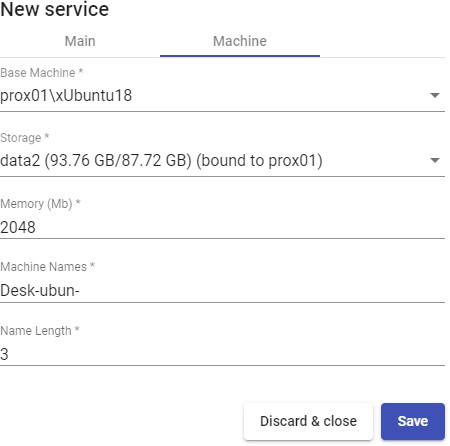

*Машина:

Base Machine: шаблон виртуальной машины (Gold Image), используемый системой UDS для развертывания виртуальных рабочих столов.

Хранилище: Расположение, в котором будут находиться созданные виртуальные рабочие столы и публикации

запасенный. Хранилища, позволяющие создавать «Снимки». Для получения дополнительной информации посетите следующий URL-адрес: [https://pve.proxmox.com/wiki/Storage]{.underline}.

Память: Объем памяти в Мб, выделяемый для сгенерированных виртуальных рабочих столов

Имена компьютеров: корень имен всех виртуальных рабочих столов, которые будут развернуты в этой службе. (например: Machine Names= desk-ubun-).

Длина имени: Количество цифр счетчика, прикрепленного к корню имени рабочего стола (например: Длина имени = 3. Окончательное имя сгенерированных рабочих столов будет таким: Desk-ubun-000, Desk-ubun-001... Письменный стол-убун-999).

Сохраните конфигурацию, и у вас будет действительный "Proxmox Linked Clone" на

Платформа Proxmox. Вы можете зарегистрировать все сервисы "Proxmox Linked Clone", которые вам нужны.

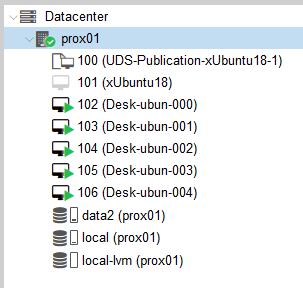

После того, как вы настроили полную среду UDS (службы, аутентификаторы, диспетчеры ОС и транспорты) и создали первый "Service Pool", вы можете наблюдать в среде Proxmox, как развертываются рабочие столы.

Первой задачей, которая будет выполнена, будет генерация публикации шаблона (Эта машина будет генерироваться каждый раз, когда вы публикуете услугу). Это будет клон шаблона, выбранного при регистрации сервиса, с размером диска и характеристиками, равными этому шаблону.

После завершения процесса создания публикации (система назовет его как: "UDSPublication - name_pool-number-publication") автоматически создаются рабочие столы (система назовет их как: "Machine_Name-Name_Length") на основе параметров кэша, настроенных в "Service Pools".

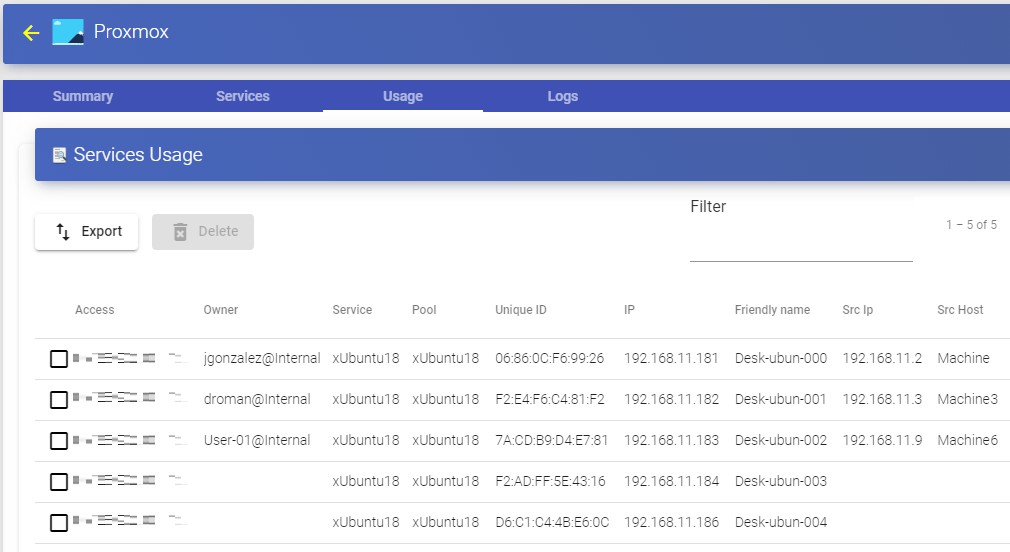

Сводка журналов использования Сервиса и ошибок

В разделе "Поставщик услуг" у вас будет вкладка под названием "Использование", которая позволит вам быстро просмотреть подробную информацию и выполнить основные действия с услугами, отображаемыми в этом "Поставщик услуг".

Чтобы получить доступ к этой информации об использовании услуг, перейдите в раздел «Поставщики услуг» и выберите вкладку «Использование»:

Увидите:

Доступ: Дата и время доступа к сервису.

Владелец: Пользователь и аутентификатор, назначенные сервису в формате user@authenticator. Если он пустой, это означает, что сервис не был назначен ни одному пользователю и доступен в кэше.

Сервис: Название базовой услуги, принадлежащей «Поставщику услуг», от которого была сгенерирована услуга.

Пул: Название "Service Pools", к которому принадлежит сервис.

Уникальный идентификатор: MAC-адрес сервиса.

IP: IP-адрес сервиса.

Понятное имя: Название службы. Это также будет DNS-имя самостоятельно созданной виртуальной машины UDS.

Src Ip: IP-адрес клиента, обращающегося к сервису.

.

Src Host: DNS-имя клиента соединения, который обращается к службе. Если вы не можете получить доступ к этому имени, будет указан IP-адрес.

Также можно будет выбрать одну или несколько услуг, чтобы приступить к их устранению.

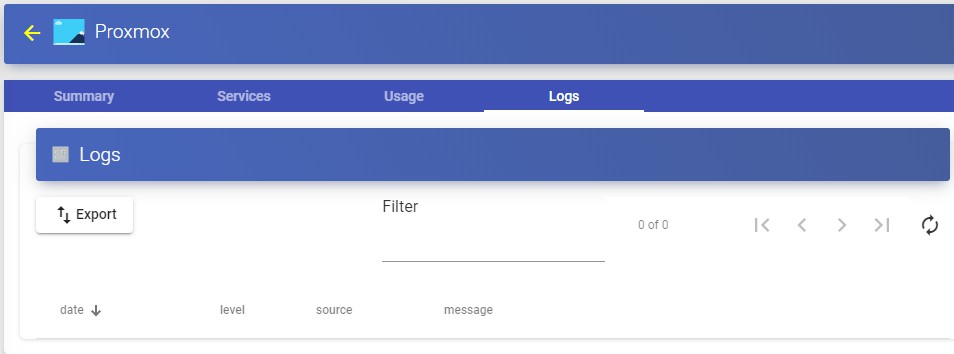

На вкладке "Журналы" будет показана информация о возможной проблеме, возникшей в "Поставщике услуг":

Прямое подключение к постоянным устройствам

Этот тип "Поставщик услуг" позволяет назначать пользователей постоянным или статическим компьютерам, независимо от того, являются ли они физическими или виртуальными машинами.

У вас будет два вида услуг:

- "Static Multiple IP", позволит создать базовый сервис для подключения одного пользователя к компьютеру (IP-адресу). Вы можете указать один или несколько IP-адресов, чтобы система могла разрешить доступ пользователей к указанным IP-адресам.

Назначение будет производиться в порядке доступа, то есть первому пользователю, обратившемуся к данному сервису, будет назначен первый IP-адрес в списке, хотя также возможно выборочное присвоение (существующему пользователю в аутентификаторе на IP-адрес).

- "Static Single IP", который позволит создать базовый сервис для подключения нескольких пользователей к одному компьютеру. Если устройство разрешает несколько сеансов, каждый пользователь, получивший доступ, начнет новый сеанс.

ПРИМЕЧАНИЕ:

Для того, чтобы пользователи могли успешно установить соединение, необходимо, чтобы

компьютеры, указанные по их IP-адресу (либо в "Static Multiple IP" или "Static Single IP"), ранее были включены и имеют протокол подключения, назначенный для

Доступ установлен и включен.

Зарегистрируйте поставщика услуг "Static IP Machines Provider"

Нажмите на "New" и выберите "Static IP Machines Provider".

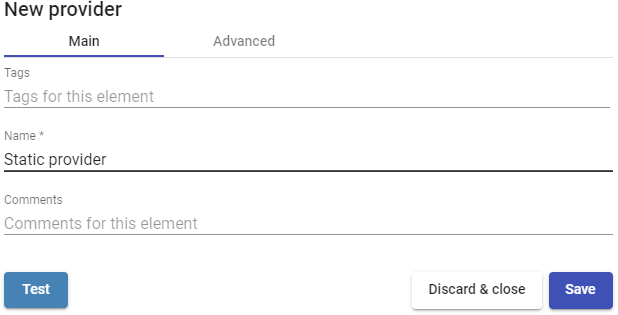

В "Static IP Machines Provider" минимальные параметры для настройки:

*Главный:

Описательное наименование поставщика услуг.

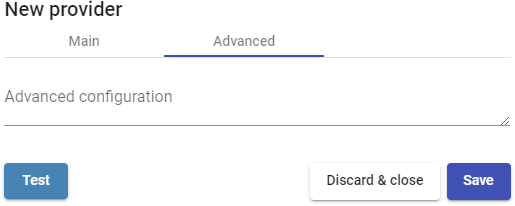

*Продвинутый:

Расширенная конфигурация: Вы можете указать опцию [wol] и включить "Wake on LAN" на физических машинах.

ПРИМЕЧАНИЕ:

Если вы хотите использовать раздел «Расширенная конфигурация» для включения WoL на физических компьютерах, мы рекомендуем вам обратиться к руководству: «Wake on LAN on physical machines with OpenUDS», расположенному в разделе [documentation]{.underline} с веб-сайта UDSEnteprise.

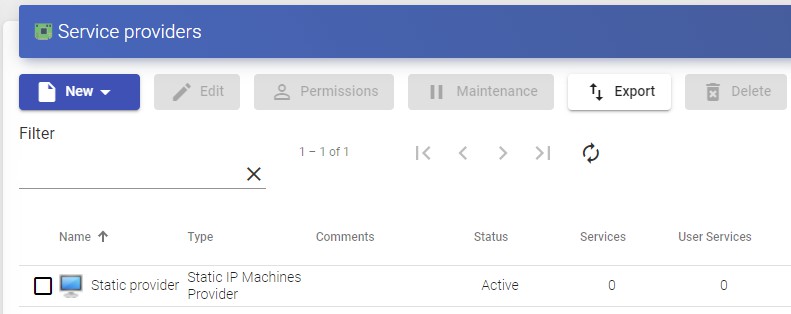

Save the configuration and you will have a valid "Service Providers" to start registering basic services in a provider of the "Static IP Machines Provider" type.

ПРИМЕЧАНИЕ:

Вы можете зарегистрировать все необходимые вам "Поставщики услуг" типа "Поставщик машин со статическим IP-адресом".

Чтобы изменить какой-либо параметр в существующем "Поставщики услуг", выберите его и нажмите "Редактировать".

С помощью кнопки "Enter Maintenance Mode" можно приостановить все операции, выполняемые UDS-сервером на сервис-провайдере.

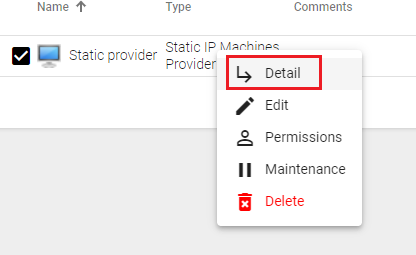

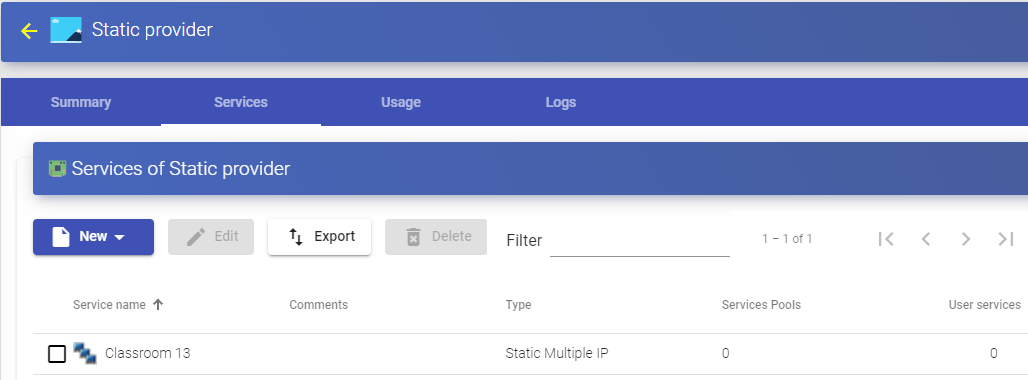

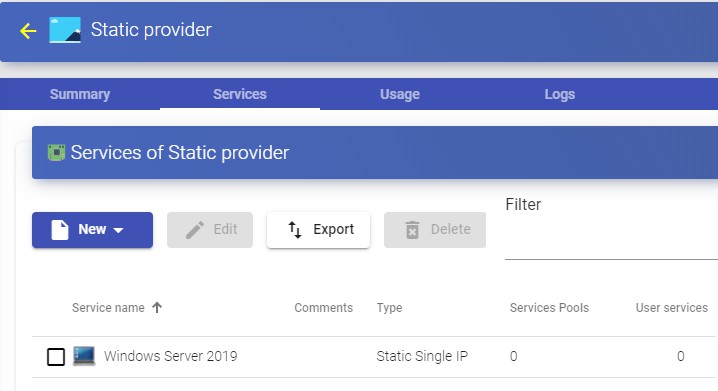

После создания можно создавать базовые службы. Для этого дважды щелкните по поставщику услуг или выберите «Детали» в меню провайдера:

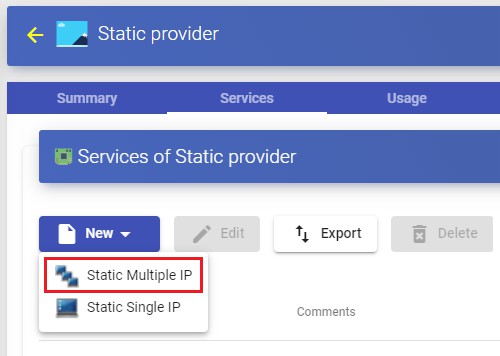

Настройте сервис на основе "Static Multiple IP"

Este tipo de servicio permitirá al acceso de usuarios a diferentes equipos (físicos o virtuales). La conexión siempre se realizará uno a uno, es decir, un usuario a un equipo.

Para crear servicios base de tipo "Static Multiple IP" accedemos al "Service Providers", seleccionamos la pestaña "Services", pulsamos sobre "New" y seleccionamos "Static Multiple IP".

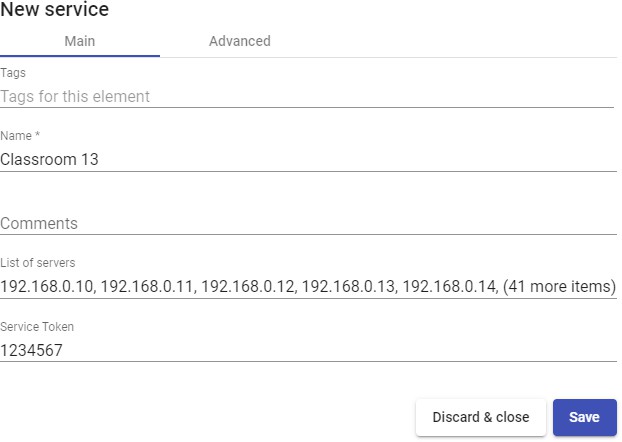

Минимальные параметры для настройки в этом типе сервиса:

*Главный:

Имя: Название услуги.

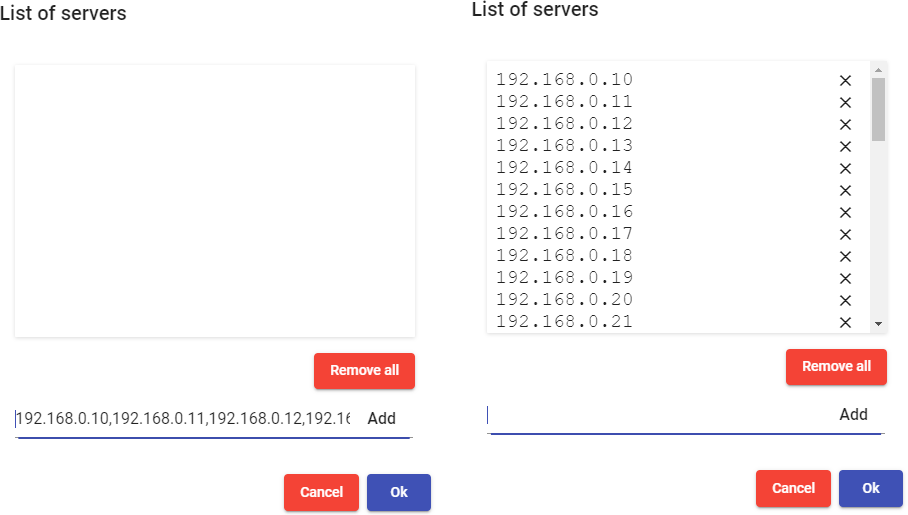

Список серверов: IP-адреса компьютеров, к которым будут подключаться пользователи Введите различные IP-адреса через запятую и нажмите на кнопку "Добавить":

Список серверов: IP-адреса компьютеров, к которым будут подключаться пользователи Введите различные IP-адреса через запятую и нажмите на кнопку "Добавить":

Служебный токен: Если в этом поле не указан токен (пустой), система не будет контролировать сеансы пользователей на компьютерах. Таким образом, когда компьютер назначается пользователю, это назначение будет сохраняться до тех пор, пока он не будет удален администратором вручную. При наличии токена сессии пользователей будут контролироваться.

Когда они выйдут из системы, они будут освобождены, чтобы снова стать доступными для доступа других пользователей.

если вы укажете токен, то он будет необходим для указанных компьютеров (с помощью

свой IP-адрес), чтобы установить субъект UDS, который управляет статическими компьютерами ("UDSActorUnmanagedSetup-....").

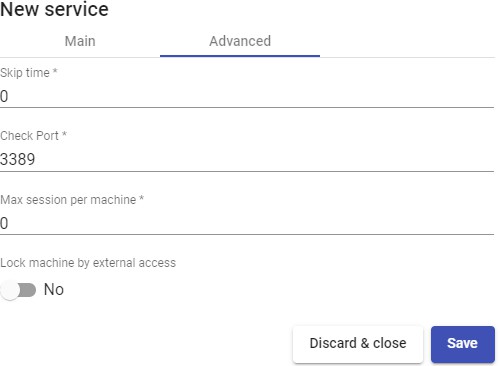

*Продвинутый:

Пропустить время: Если порт указан в поле "Check Port", а машина недоступна, вы можете указать время, которое предотвратит новую проверку этой машины. Если вы укажете 0, машины всегда будут проверяться. По умолчанию указано 15 (этот параметр указывается в минутах).

Проверить порт: Если вы укажете порт, то перед назначением службы пользователю система проверит доступность аппарата. В случае, если он недоступен через указанный порт, система назначает следующую доступную машину в списке. Если порт не указан, доступ к машинам не будет проверен и будет назначен независимо от их состояния.

Максимальное количество рабочих мест на машину: Если включен параметр "Блокировать машину по внешнему доступу", можно указать максимальное время, в течение которого UDS может считать оборудование пригодным к использованию, даже если был обнаружен доступ (извне UDS) пользователя.

Блокировка компьютера по внешнему доступу: Если эта функция включена и на компьютере установлен субъект UDS "unmanage", UDS запретит доступ к службе, если пользователь уже вошел в систему. Например, физический компьютер, к которому пользователь получил локальный доступ (не из UDS).

Сохраните конфигурацию и у вас будет валидный "Static Multiple IP" Вы можете зарегистрировать все сервисы типа "Static Multiple IP", которые вам нужны.

После того, как вы настроили полную среду UDS (службы, аутентификаторы и

Transports) и создан первый "Service Pool", пользователи будут получать доступ к IP-адресам различных компьютеров, зарегистрированных в службе.

Из "Пула услуг" также можно будет сделать выборочное назначение, указав, какое устройство назначено каждому пользователю.

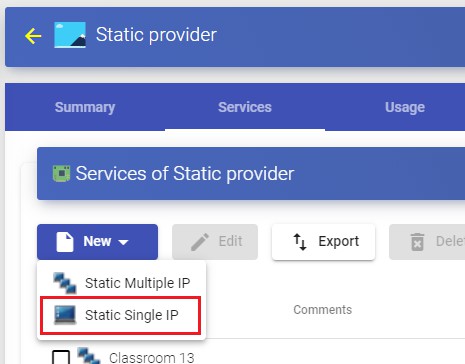

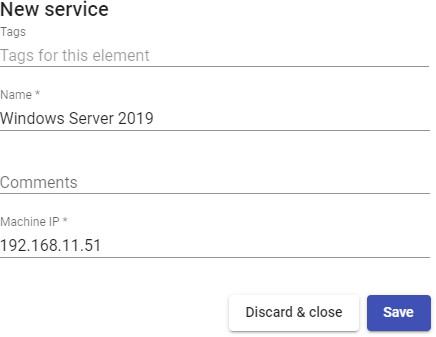

Настройка службы на основе «Статического одного IP-адреса»

Этот тип услуг позволит разным пользователям получить доступ к одному и тому же компьютеру (физическому или виртуальному). Каждый пользователь начинает новый сеанс на компьютере, если он настроен для этой цели

Чтобы создать базовую услугу типа "Static Single IP", зайдите в "Service Providers", выберите вкладку "Services", нажмите на "New" и выберите "Static Single IP".

Минимальные параметры для настройки в этом типе сервиса:

Имя: Название услуги.

IP-адрес компьютера: IP-адрес компьютера, к которому будут подключаться пользователи. Компьютер должен разрешать доступ через различные пользовательские сеансы.

Сохраните конфигурацию и у вас будет действительный "Static Single IP" Вы сможете зарегистрировать все сервисы типа "Static Single IP", которые вам нужны.

После того, как вы настроили полную среду UDS (службы, аутентификаторы и транспорты) и создали первый пул "*** служб***", пользователи получат доступ к IP-адресу указанного устройства, начав новый сеанс.

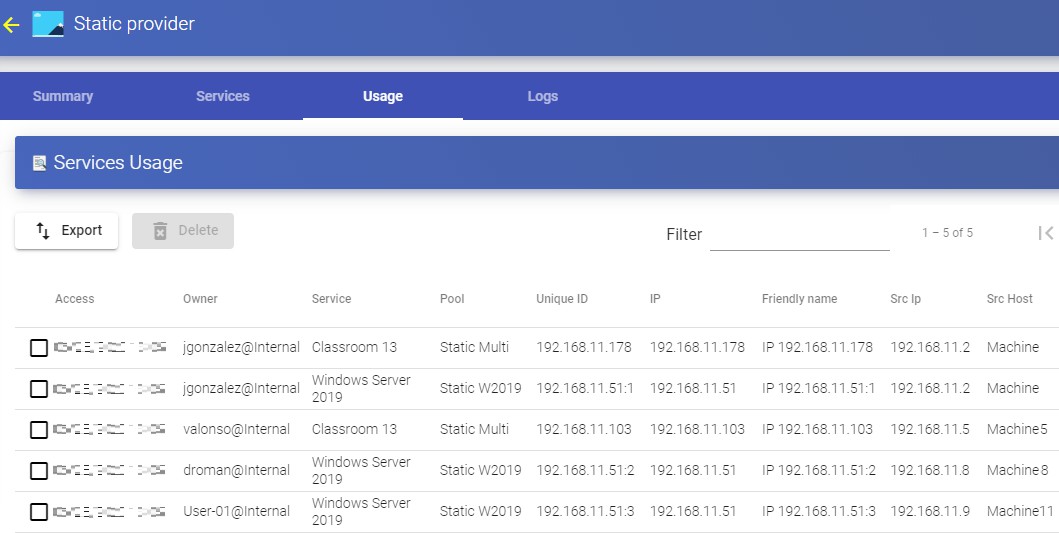

Сводка по использованию служб ##### и журналы ошибок

В разделе "Поставщик услуг" у вас будет вкладка под названием "Использование", которая позволит вам быстро просмотреть подробную информацию и выполнить основные действия с услугами, отображаемыми в этом "Поставщик услуг".

Чтобы получить доступ к этой информации об использовании услуг, перейдите в раздел «Поставщики услуг» и выберите вкладку «Использование»:

Увидите:

Доступ: Дата и время доступа к сервису.

Владелец: Пользователь и аутентификатор, назначенные сервису в формате user@authenticator.

Сервис: Имя базовой службы, принадлежащей "Поставщику услуг, от которого была сгенерирована услуга.

Пул: Название "Service Pools", к которому принадлежит сервис.

Уникальный идентификатор: MAC-адрес сервиса.

IP: IP-адрес сервиса

Понятное имя: Название службы. Это также будет DNS-имя самостоятельно созданной виртуальной машины UDS.

Src Ip: IP-адрес клиента, обращающегося к сервису.

Src Host: DNS-имя клиента соединения, который обращается к службе. Если вы не можете получить доступ к этому имени, будет указан IP-адрес.

Также можно будет выбрать одну или несколько услуг, чтобы приступить к их устранению.

На вкладке "Журналы" будет показана информация о возможной проблеме, возникшей в "Поставщике услуг":

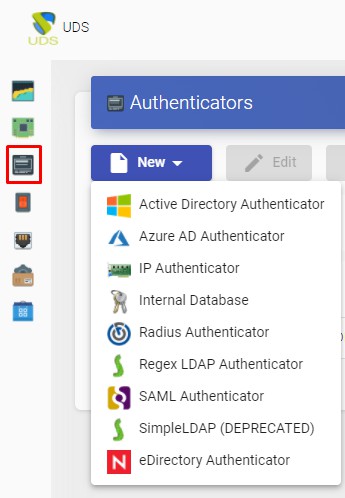

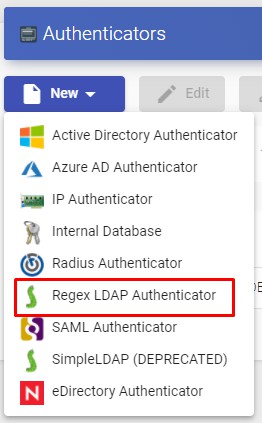

Аутентификаторы

"Authenticator" является важным компонентом платформы UDS. Он проверяет пользователей на портале входа и предоставляет пользователям и группам пользователей разрешения на подключение к различным виртуальным рабочим столам и службам приложений.

"Authenticator" не является необходимым компонентом для создания "Service Pool", но если хотя бы один из них не назначен, то не будет пользователей, которые могут устанавливать соединения

с сервисами в платформе UDS.

Вы можете выбрать один из множества типов "Authenticators," как внешних (Active Directory, eDirectory, OpenLDAP и т.д.), так и внутренних (внутренняя база данных и IP-аутентификация).

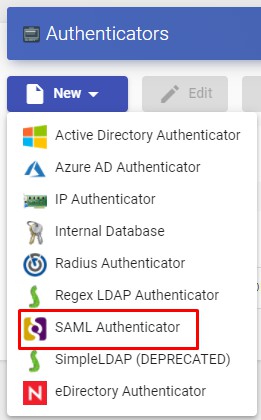

В настоящее время UDS поддерживает следующие "Authenticators":

ПРИМЕЧАНИЕ:

Вы сможете зарегистрировать все аутентификаторы, одного типа или разные, которые вы

нуждаться. Если у вас есть несколько аутентификаторов и они находятся в видимом состоянии, на портале входа в систему будет включено раскрывающееся меню, позволяющее выбрать, на каком из них система должна проверить пользователя.

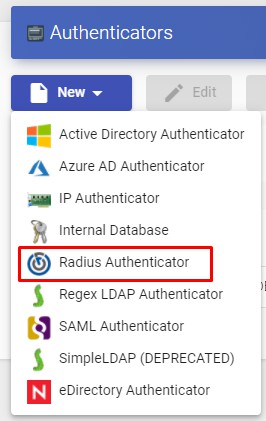

Radius аутентификатор

Этот внешний аутентификатор позволяет предоставлять доступ к виртуальным рабочим столам и приложениям пользователям и группам пользователей, входящим в аутентификатор на основе RADIUS.

В "Radius Authenticator" необходимо настроить следующие минимальные параметры:

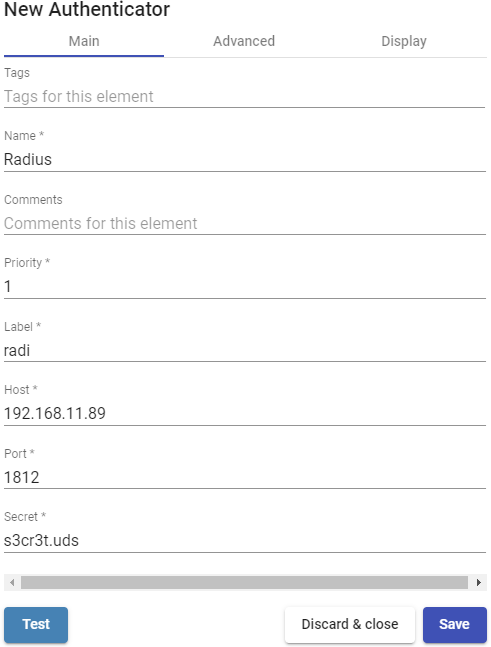

*Главный:

Имя: Имя аутентификатора.

Приоритет: Приоритет, который будет иметь этот аутентификатор. Если аутентификаторов несколько, то чем ниже их приоритет, тем выше они будут отображаться в списке доступных аутентификаторов на портале входа в UDS. Это поле допускает отрицательные значения.

Метка: Включает прямую проверку подлинности в этом аутентификаторе. Это позволяет пользователю выполнять проверку с помощью указанного аутентификатора, хотя в среде UDS больше аутентификаторов. Для этого

Вам нужно будет получить доступ к экрану входа в UDS в следующем формате:

UDSServer/uds/page/login/label*** (например: https://UDSServer/uds/page/login/Radi).

Хост: IP-адрес или имя RADIUS-сервера.

Порт: Порт связи с сервером RADIUS.

Секрет: Строка проверки для сервера RADIUS (определена на самом сервере RADIUS).

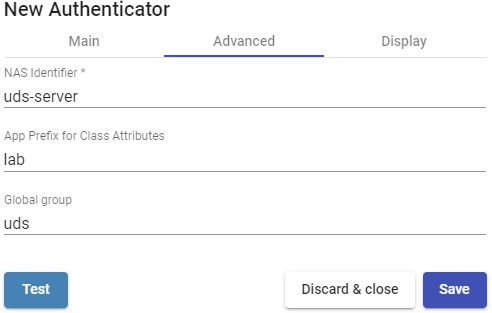

*Продвинутый:

Идентификация NAS: Идентифицирует UDS на сервере RADIUS, позволяя при необходимости выполнить фильтрацию.

Префикс приложения для атрибутов класса: Позволяет фильтровать, какие группы мы получаем из атрибута "class" сервера RADIUS.

Глобальная группа: Позволяет принудительно присвоить всем пользователям принадлежность к группе. Это позволяет RADIUS-серверу (который по-прежнему является «простым» аутентификатором), не содержащему групп, назначать ВСЕХ пользователей в группу (даже если он также содержит группы).

ПРИМЕЧАНИЕ:

По умолчанию UDS извлекает из атрибута Radius "Class" элементы, имеющие вид "group=..."

Если мы определим в "Префиксе приложения для атрибутов класса", например, "lab", UDS будет искать только атрибуты "class" в форме "labgroup=..."

*Дисплей:

Видимость: Если этот параметр отключен, аутентификатор не будет отображаться как доступный на странице входа в UDS.

С помощью кнопки "Test" вы можете проверить успешность подключения.

Регулярные выражения LDAP

Этот аутентификатор позволяет пользователям и группам пользователей, принадлежащих практически к любому аутентификатору на основе LDAP, получать доступ к виртуальным рабочим столам и приложениям.

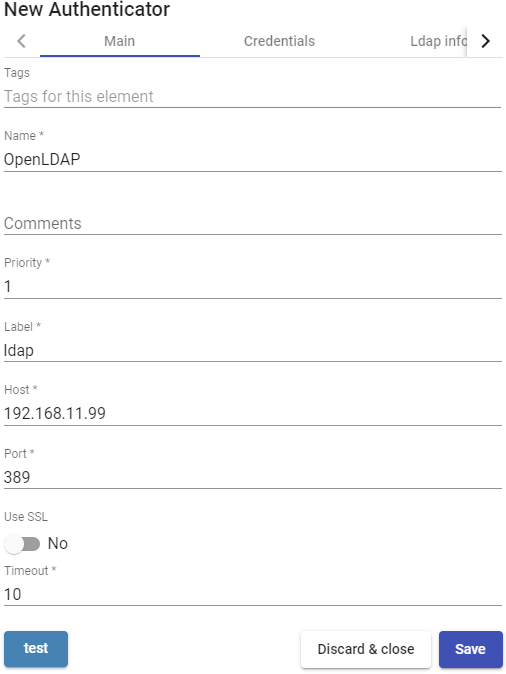

В "Regex LDAP Authenticator" минимальные параметры для настройки:

*Главный:

Имя: Имя аутентификатора.

Приоритет: Приоритет, который будет иметь этот аутентификатор. Чем ниже этот приоритет, тем выше он будет отображаться в списке аутентификаторов, доступных в окне доступа пользователей. Это поле допускает отрицательные значения.

Метка: Включает прямую проверку подлинности в этом аутентификаторе. Это позволяет пользователю выполнять проверку в окне входа с помощью указанного аутентификатора, даже если в среде UDS есть больше аутентификаторов. Для этого нам нужно будет получить доступ к экрану входа в UDS в следующем формате: UDSServer/uds/page/login/label (например: https://UDSServer/uds/page/login/LDAP).

Хост: IP-адрес или имя LDAP-сервера.

Использовать SSL: Если включено, SSL-соединение будет использоваться против аутентификатора.

Timeout: "Timeout" для подключения к аутентификатору.

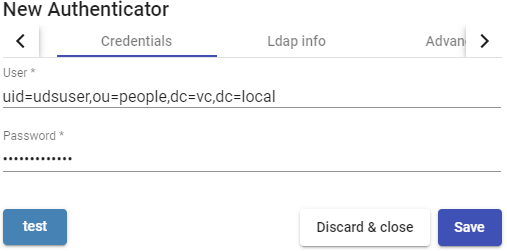

*Верительные грамоты:

Пользователь: Пользователь с правами на чтение аутентификатора. Формат: uid=...,ou=....,dc=...,dc=...

Пароль: Пароль пользователя.

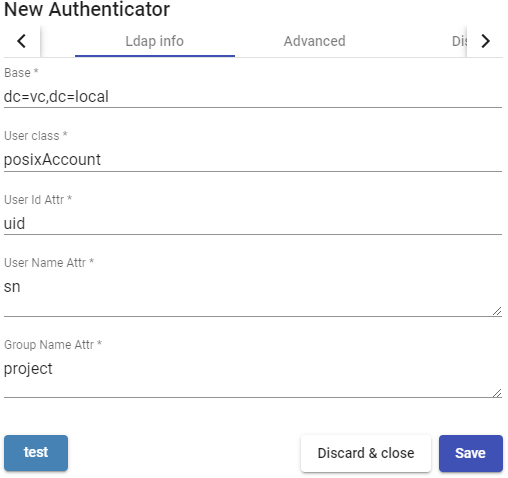

- Информация о Ldap:

Base: Каталог поиска, в котором система будет находить группы и пользователей для проверки в системе.

User class: Общий класс, который должен быть у всех пользователей.

User Id Attr: LDAP-атрибут, определяющий имя пользователя для входа на портал доступа UDS.

User Name Attr: Атрибут LDAP, определяющий имя пользователя для входа в UDS

Портал доступа. Он также позволяет использовать регулярные выражения для извлечения или составления определенных значений.

Имя группы Attr: Атрибут LDAP, определяющий членство пользователя в группе. Для определения различных атрибутов группы (по одному в каждой строке) могут быть указаны различные атрибуты. Он также позволяет использовать регулярные выражения для извлечения или составления определенных значений.

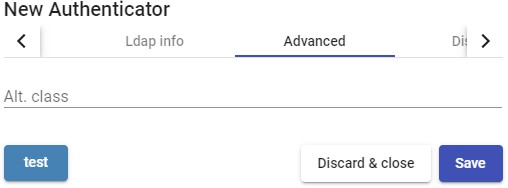

*Продвинутый:

Alt. class: Вы можете указать больше типов объектов для поиска пользователей и групп пользователей.

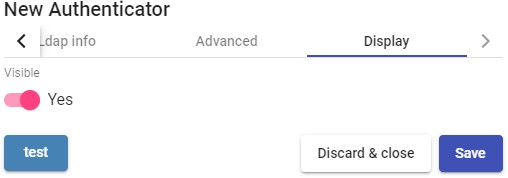

*Дисплей:

Видимость: Если этот параметр отключен, аутентификатор не будет отображаться как доступный на странице входа в UDS.

С помощью кнопки "Test" вы можете проверить успешность подключения.

SAML

Этот внешний аутентификатор позволяет пользователям и группам пользователей, принадлежащих поставщику удостоверений с поддержкой SAML 2.0, получать доступ к виртуальным рабочим столам и приложениям.

SAML используется для обмена данными аутентификации и авторизации между доменами безопасности, то есть между поставщиком удостоверений (поставщиком утверждений) и поставщиком услуг (потребителем утверждений).

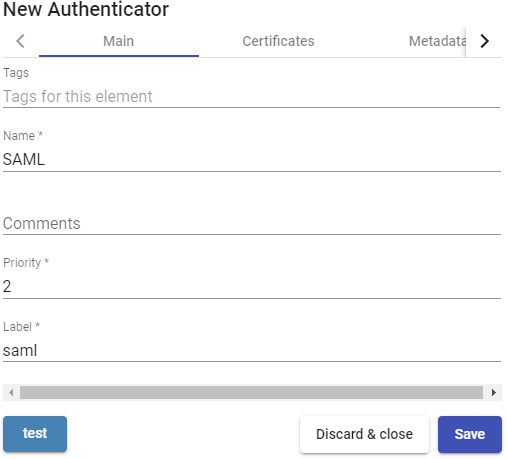

В "SAML Authenticator" необходимо настроить следующие минимальные параметры:

*Главный:

Имя: Имя аутентификатора (не может содержать пробелы).

Приоритет: Приоритет, который будет иметь этот аутентификатор. Чем ниже этот приоритет, тем выше он будет отображаться в списке аутентификаторов, доступных в окне доступа пользователей. Это поле допускает отрицательные значения.

Метка: Включает прямую проверку подлинности в этом аутентификаторе. Он позволяет пользователю выполнять проверку в окне входа в систему с помощью указанного аутентификатора, хотя в среде UDS больше аутентификаторов. Для этого вам нужно будет получить доступ к экрану входа в UDS в следующем формате: UDSServer/uds/page/login/label (например: https://UDSServer/uds/page/login/SAML).

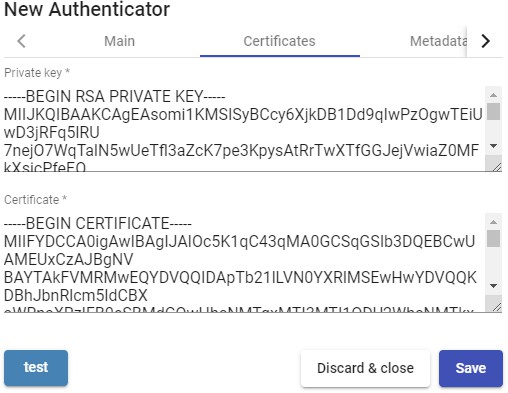

*Сертификаты:

Закрытый ключ: Закрытый ключ RSA, который используется для подписей и шифрования.

Сертификат: Открытый ключ, который используется в SSL-сессиях.

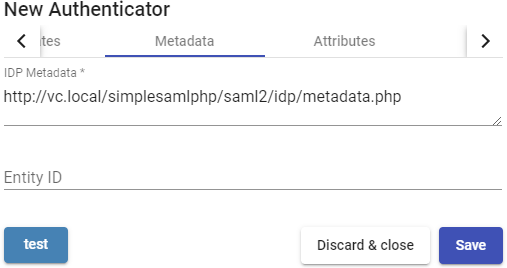

*Метаданные:

Метаданные IDP: Вы можете указать URL-адрес или файл в формате XML.

Идентификатор сущности: Это поле изначально должно быть пустым. URL-адрес будет автоматически сгенерирован при сохранении аутентификатора. URL-адрес, сгенерированный в этом поле, обычно необходимо использовать для регистрации UDS в качестве поставщика услуг (SP) на сервере SAML.

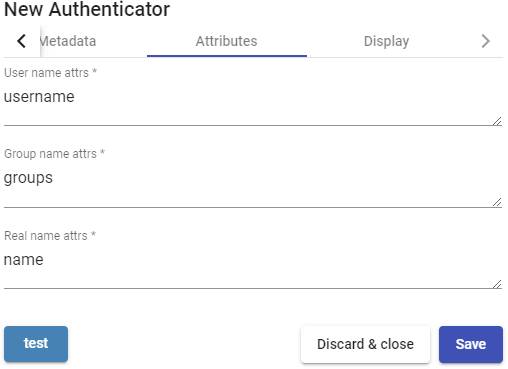

*Атрибуты:

User name attrs: Атрибут, определяющий имя пользователя для входа в порт доступа UDS.

Атрибут имени группы: Атрибут, определяющий членство пользователя в группе. Для определения различных атрибутов группы (по одному в каждой строке) могут быть указаны различные атрибуты, а также это позволяет использовать регулярные выражения для извлечения или составления определенных значений.

Real name attrs: Атрибут, определяющий информацию об имени пользователя. Это не влияет на портал входа в UDS.

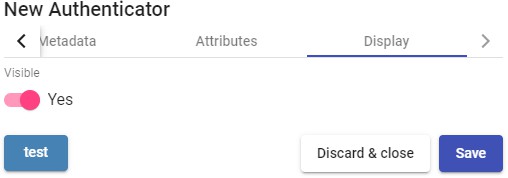

*Дисплей:

Видимость: Если отключено, аутентификатор не будет отображаться как доступный на странице входа в UDS

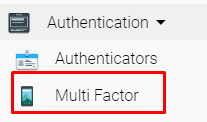

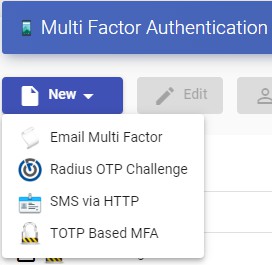

Мультифакторная аутентификация

Многофакторная проверка подлинности (MFA) добавляет уровень защиты к процессу входа.

При доступе к учетной записи или приложению пользователи должны пройти дополнительную проверку личности. UDS изначально поддерживает несколько систем многофакторной аутентификации:

- Многофакторная электронная почта

- Испытание Radius OTP

- SMS по HTTP

- MFA на основе TOTP

Кроме того, он поддерживает другие многофакторные проверки подлинности, интегрированные в сам модуль проверки подлинности, так что при включении средства проверки подлинности в UDS Enterprise он включается автоматически.

В OpenUDS вы можете выполнять двойную аутентификацию пользователей нативно, используя различные методы, описанные ниже.

Конфигурация "Multifactor" не является необходимым компонентом для создания "Пула служб"

####### Безопасная процедура развертывания:

Рекомендуется использовать любую систему, хотя бы одну, многофакторной аутентификации.

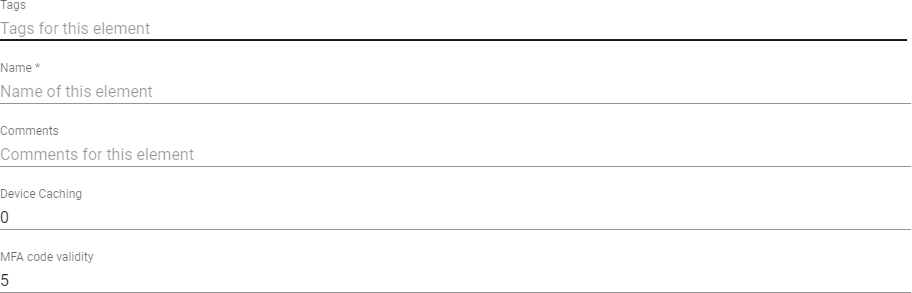

Многофакторная электронная почта

С помощью этого метода пользователь сначала аутентифицируется со своим именем пользователя и паролем, а затем будет перенаправлен ко второму процессу аутентификации, где он получит электронное письмо с необходимым кодом для окончательной аутентификации на своей платформе OpenUDS.

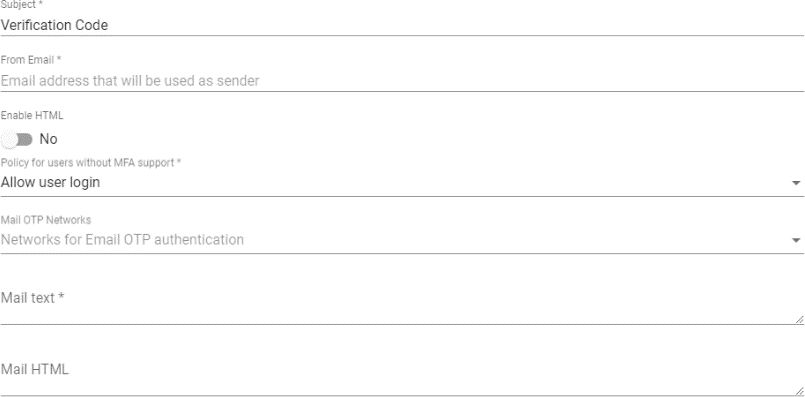

В "Многофакторном письме" Минимальные параметры для настройки:

*Главный:

Имя: Название, на котором будет указан товар.

Кэширование устройства: Время в часах для кэширования устройства, чтобы MFA больше не требовалась.

Срок действия кода MFA: Время в минутах для разрешения использования кода MFA.

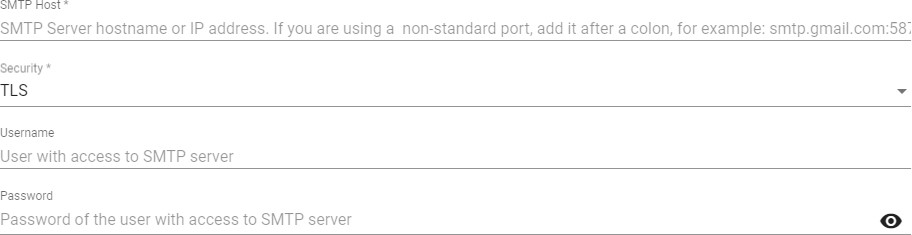

- SMTP-сервер:

SMTP Host: Имя хоста или IP-адрес SMTP-сервера.

Безопасность: Используемый протокол безопасности.

Имя пользователя: Время в минутах для разрешения использования кода MFA.

Пароль: Пароль пользователя с доступом к SMTP-серверу

Процедура безопасного использования: Пароли должны быть достаточной длины и включать прописные, строчные буквы, цифры и специальные символы.

- Конфигурация:

Тема: Тема электронного письма, которое будет отправлено пользователям.

From Email: Адрес электронной почты, который будет использоваться в качестве отправителя.

####### Политика для пользователей без поддержки MFA: политика, используемая с пользователями, для которых не настроена MFA.

Текст письма: Текст, который будет отображаться в отправленном письме.

Radius OTP Challenge

С помощью этого метода пользователь сначала аутентифицируется со своим именем пользователя и паролем, а затем будет перенаправлен ко второму процессу аутентификации, где он должен ввести соответствующий код, предоставленный его сервером radius, чтобы окончательно аутентифицироваться на своей платформе OpenUDS.

С помощью этого метода пользователь сначала аутентифицируется со своим именем пользователя и паролем, а затем будет перенаправлен ко второму процессу аутентификации, где он должен ввести соответствующий код, предоставленный его сервером radius, чтобы окончательно аутентифицироваться на своей платформе OpenUDS.

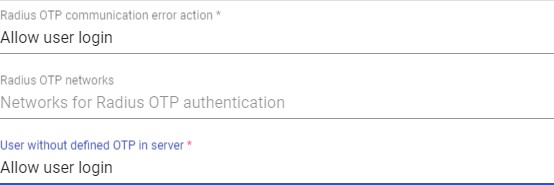

o Главная:

Name: Имя, которое будет указано элементу.

Host: Имя хоста или IP-адрес Radius-сервера

Порт: Радиусный порт аутентификации.

**Секрет: "**Секрет" клиента Radius.

Идентификатор NAS: идентификатор NAS для сервера Radius.

Кэширование устройства: Время в часах для кэширования устройства, чтобы MFA больше не требовалась.

Срок действия кода MFA: Время в минутах для использования кода MFA.

o Конфигурация:

Действие при ошибке связи Radius OTP: Действие, выполняемое сервером Radius в случае ошибки.

####### Radius OTP Networks: Сети для аутентификации Radius OTP

Пользователи без определенного одноразового пароля на сервере: политика, которая будет использоваться с теми пользователями, для которых не настроена MFA.

SMS по HTTP

С помощью этого метода пользователь сначала аутентифицируется со своим именем пользователя и паролем, а затем будет перенаправлен ко второму процессу аутентификации, где он получит SMS с необходимым кодом для окончательной аутентификации на своей платформе OpenUDS.

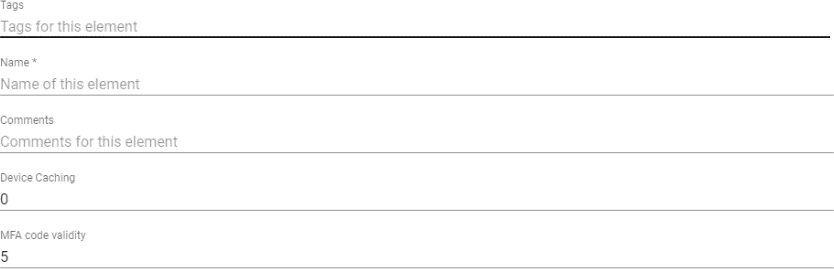

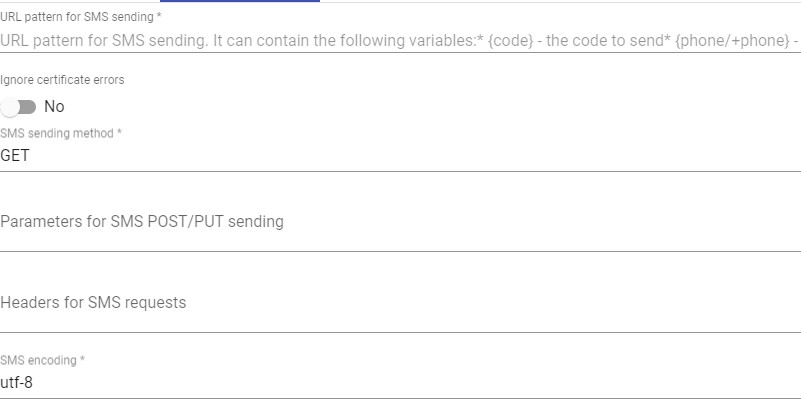

В "SMS Via HTTP" Минимальные параметры для настройки: o Main:

Имя: Название, на котором будет указан товар.

Кэширование устройства: Время в часах для кэширования устройства, чтобы MFA больше не требовалась.

Срок действия кода MFA: Время в минутах для разрешения использования кода MFA.

- HTTP-сервер:

Шаблон URL-адреса для отправки SMS***: шаблон URL-адреса для отправки SMS. Он может содержать следующие переменные:

- {code} - код для отправки

- {phone/+phone} - номер телефона

- {username} - имя пользователя

- {justUsername} - имя пользователя без @.

Способ отправки SMS: Метод, который будет использоваться для отправки SMS.

SMS Enccoding: Шифрование, используемое для отправки SMS.

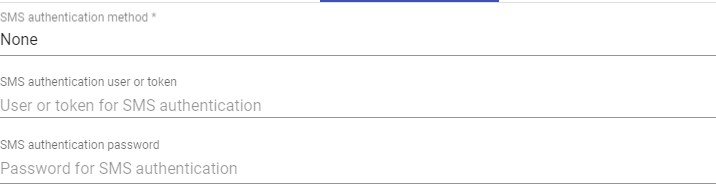

- Аутентификация по протоколу HTTP:

Метод аутентификации SMS: метод аутентификации по SMS

SMS-аутентификация пользователя или токен: пользователь или токен для SMS-аутентификации

SMS-аутентификация paswword: Пароль для SMS-аутентификации

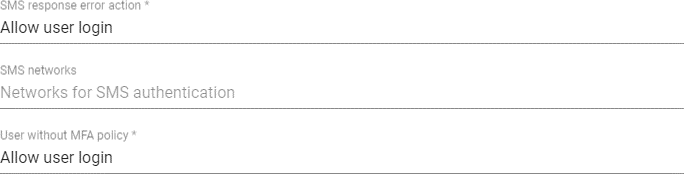

- Конфигурация:

Действие с ошибкой SMS-ответа: Действие, которое должно быть предпринято сервером в случае ошибки.

Пользователь без политики MFA: действие, выполняемое с пользователями без настроенной политики MFA.

MFA на основе TOTP

С помощью этого метода пользователь сначала аутентифицируется со своим именем пользователя и паролем, а затем будет перенаправлен ко второму процессу аутентификации, где он должен ввести код TOTP, генерируемый время от времени в нашем приложении, таком как Google authenticator, Microsoft и т. д., чтобы иметь возможность окончательно аутентифицироваться на вашей платформе UDS Enterprise.

С помощью этого метода пользователь сначала пройдет аутентификацию со своим именем пользователя и паролем, а затем будет перенаправлен ко второму процессу аутентификации, где он должен ввести код TOTP, генерируемый время от времени в нашем приложении, такой как Google authenticator, Microsoft и т. д., чтобы иметь возможность окончательно пройти аутентификацию на вашей платформе UDS Enterprise.

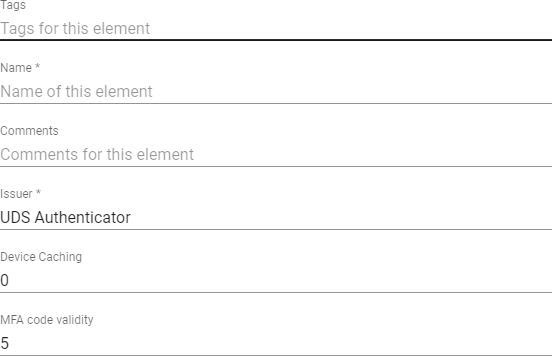

o Главная:

Имя: Имя, которое будет указано для элемента.

Эмитент: Эмитент одноразового пароля, после создания он не может быть изменен

Кэширование устройства: время в часах для кэширования устройства, чтобы MFA больше не требовалась.

Срок действия кода MFA: время в минутах для разрешения использования кода MFA.

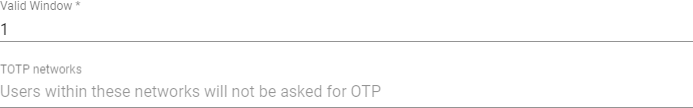

o Конфигурация:

Valid Window: Количество кодов, которые будут действительны до и после текущего.

TOTP сети: Пользователь, добавленный в эти сети, не будет запрашивать одноразовый пароль.

Настройка пользователей, групп и пользовательских метегтупов

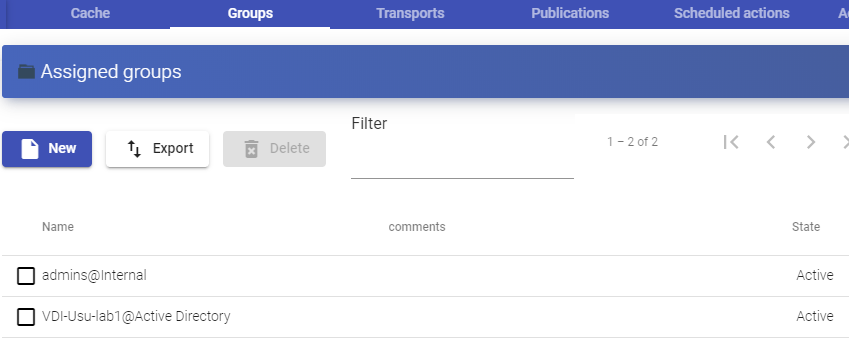

После настройки средства проверки подлинности или средств проверки подлинности необходимо настроить группы пользователей, содержащие пользователей, которым должен быть предоставлен доступ к службам рабочего стола. Также есть возможность создавать метагруппы, которые будут использоваться для объединения нескольких групп.

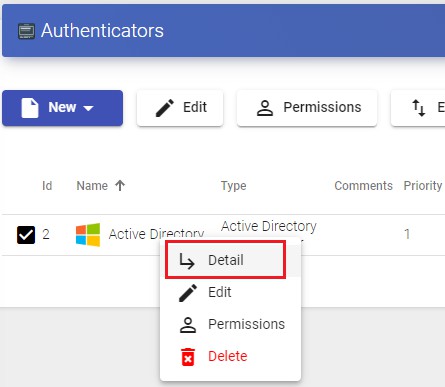

Чтобы добавить группы или метагруппы в аутентификатор, выделите его и дважды щелкните по нему, или выберите "Detail" в меню провайдера:

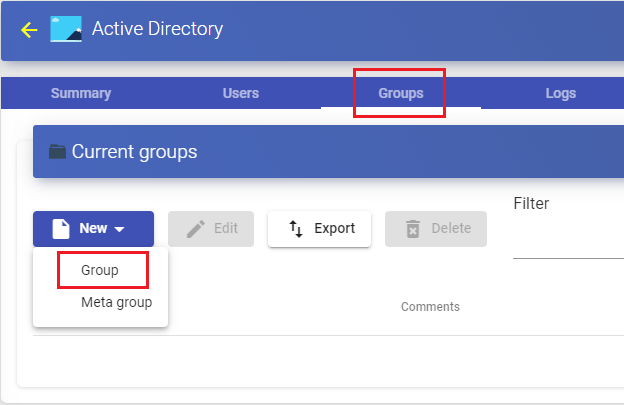

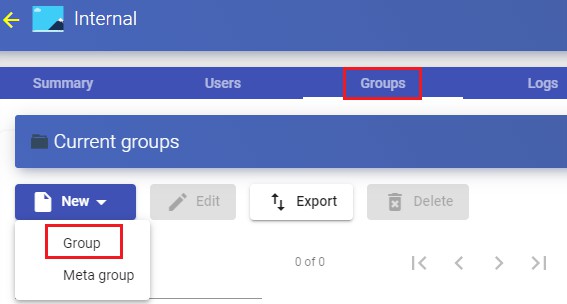

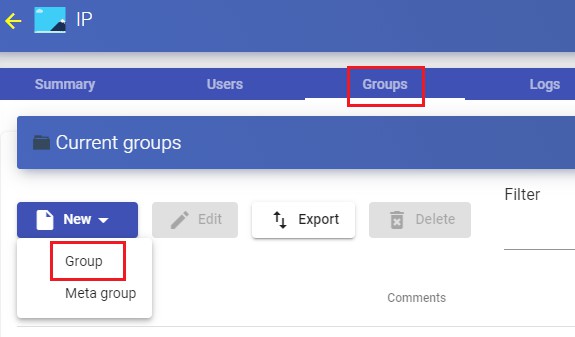

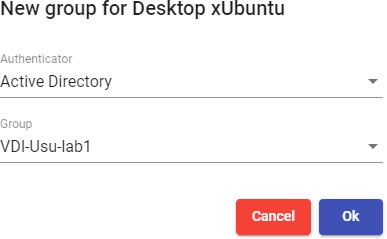

Оказавшись внутри аутентификатора, выберите вкладку "Группы" и в поле "Новые" выберите "Группа":

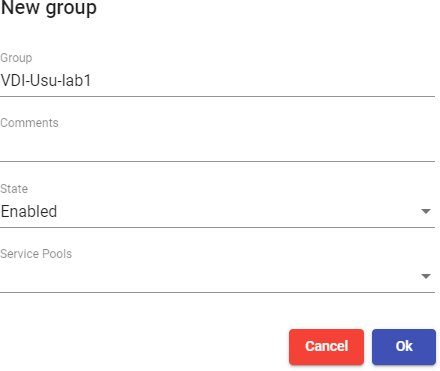

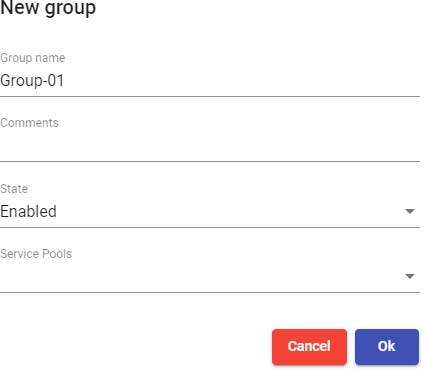

Вы укажете название группы через поле "Группа", с ее статусом (включено или отключено) Кроме того, вы можете напрямую назначить ее одному или нескольким "Пулам служб".

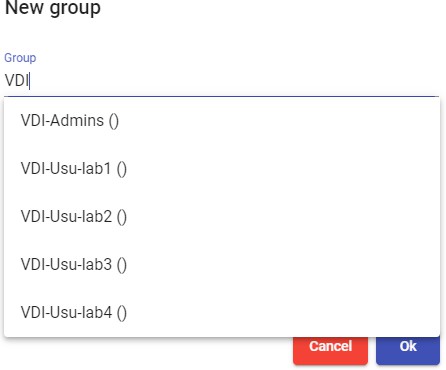

В некоторых аутентификаторах, таких как "Active Directory", будет выполнен автоматический поиск:

В других, таких как "Regex LDAP", "SAML", "eDirectory"... Указывать его нужно будет вручную.

ПРИМЕЧАНИЕ:

Для аутентификаторов внутреннего типа, таких как «Внутренняя база данных» и «IP-аутентификатор», необходимо будет создавать группы вручную, так как они не подключаются ни к какой внешней системе аутентификации.

Доступ к порталу входа в UDS будет предоставлен всем пользователям, входящим в группу (определенного аутентификатора).

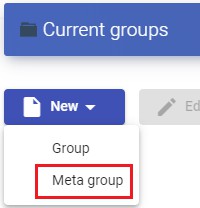

Чтобы создать метагруппу (группу, состоящую из нескольких групп), выберите вкладку "Группы" и выберите "Метагруппа_" в "_New"

В поле "Название метагруппы" вы укажете название метагруппы, ее статус (Включена или отключена), режим работы через поле "Режим сопоставления", а также выберете группы, которые войдут в состав метагруппы.

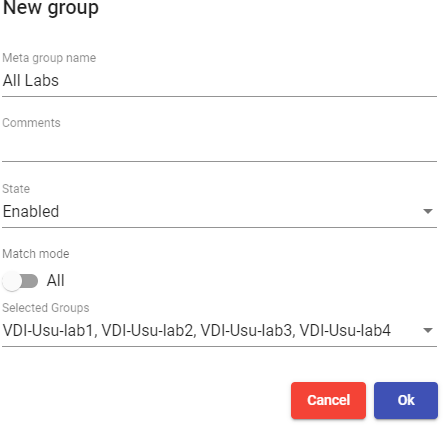

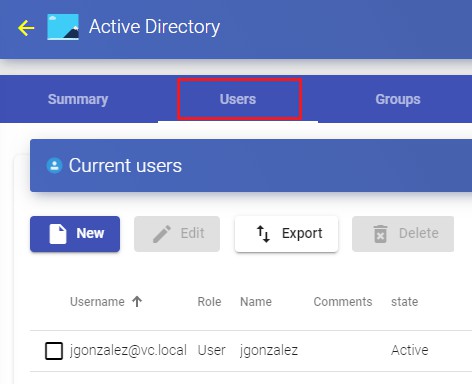

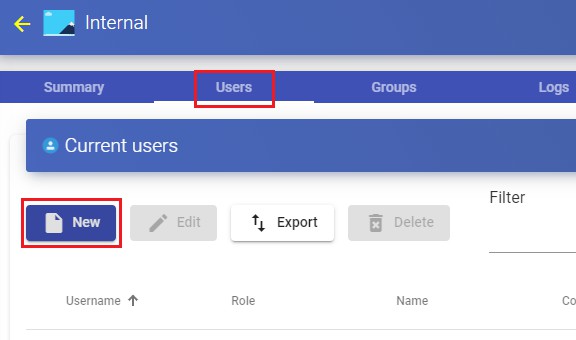

На вкладке "Пользователи" аутентификатора пользователи будут добавлены автоматически при их проверке на портале входа в UDS при условии, что эти пользователи принадлежат к существующим группам в аутентификаторе:

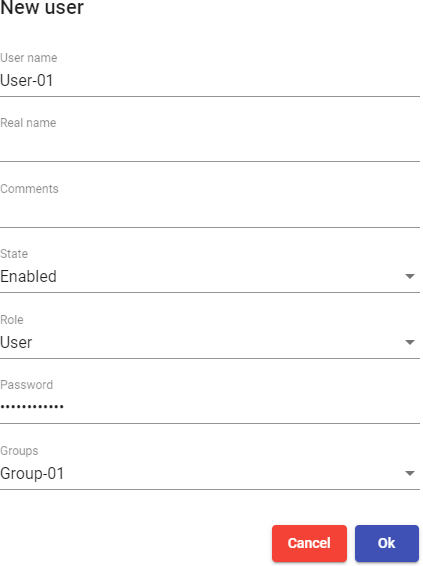

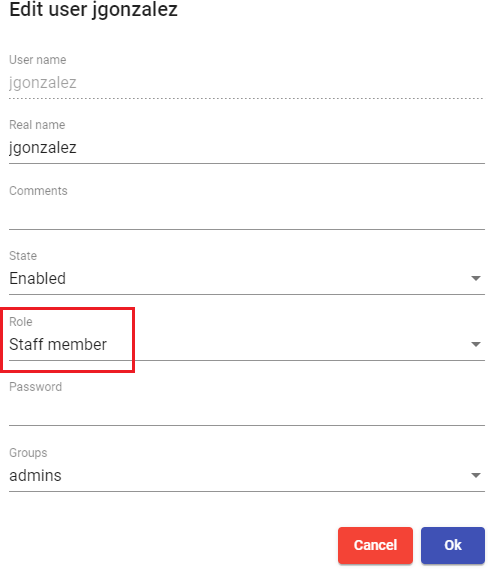

Если вам нужно зарегистрировать пользователей вручную, чтобы назначить специальные разрешения перед их первым подключением, вы нажмете на «Новый» и выберете пользователя, его статус (включен или отключен) и уровень доступа (поле «Роль»). В случае неиспользования

автора "Internal Database", поле "Groups" будет оставлено пустым, так как система должна автоматически добавить пользователя в его группу членства (после сохранения пользователя вы можете отредактировать его и проверить, правильно ли он был назначен группе).

ПРИМЕЧАНИЕ:

Пользователи аутентификатора «Внутренняя база данных» всегда должны создаваться вручную.

Поле доступа "Admin" " делает пользователя администратором среды. " Сотрудник" предоставляет доступ к загрузкам UDS Actor и администрированию UDS в ограниченном

в соответствии с назначенными разрешениями. "Пользователь" разрешает доступ только к окну служб UDS (последнее используется по умолчанию)

После того, как пользователь был добавлен, вы можете изменить его с помощью раздела "Редактировать".

Чтобы удалить пользователя, группу или метагруппу, выделите его и нажмите на кнопку «Удалить». пуговица. Если у вас в системе зарегистрированы пользователи, принадлежащие к группе, и она удалена, то пользователи останутся без назначенной группы и не смогут быть проверены в системе.

Создание групп и пользователей "Внутренняя база данных"

В аутентификаторе типа "Internal Database" необходимо вручную создать группы пользователей, которые будут назначены "Service Pool".

Войдите в ранее созданный аутентификатор "Внутренняя база данных" и на вкладке "Группы" нажмите на "Новый - Группа".

Вы указываете имя новой группы, ее статус (включена или отключена), а также можете назначить ее непосредственно одному или нескольким "*** пулам служб***".

Выполните ту же процедуру, если вам нужно создать метагруппу.

После создания группы или групп пользователей зарегистрируйте пользователей и назначьте их одной или нескольким группам.

Войдите в ранее созданный аутентификатор "Внутренняя база данных" и на вкладке "Пользователи" нажмите на "Новый".

Введите имя нового пользователя, его статус (включен или отключен), уровень доступа (поле "Роль") и пароль. В поле "Группы" укажите, какие группы он будет

Принадлежать (можно выбрать одну или несколько из существующих групп).

Создание групп и пользователей "IP Authenticator"

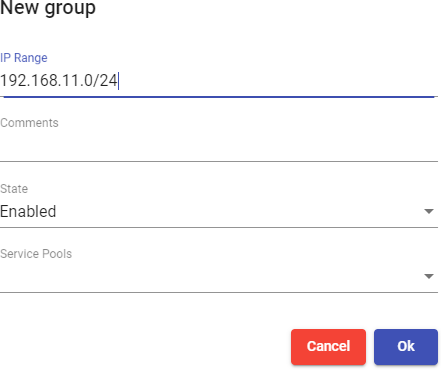

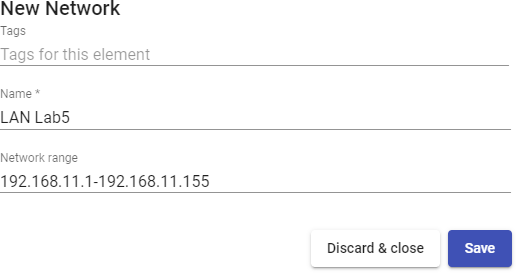

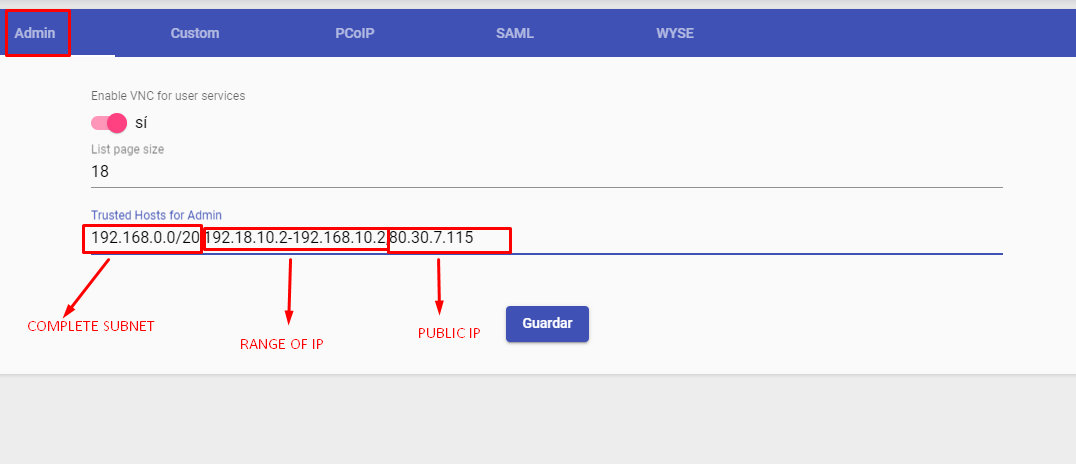

В "IP Authenticator" необходимо вручную создать группы пользователей. В данном случае группа будет представлять собой диапазон IP-адресов, полную подсеть или один IP-адрес. В каждом случае вы будете использовать следующий формат:

- Уникальный IP: xxx.xxx.xxx.xxx (например:192.168.11.33)

- Полная подсеть: xxx.xxx.xxx.xxx/xx (например: 192.168.11.0/24)

- Диапазон IP-адресов: xxx.xxx.xxx.xxx-xxx.xxx.xxx.xxx (например: 192.168.11.1- 192.168.11.155)

Войдите в ранее созданный аутентификатор "IP Authenticator" и на вкладке "Groups" нажмите на "New- Group".

Введите диапазон IP-адресов, полную подсеть или IP-адреса, разделенные запятыми (поле Диапазон IP-адресов") и их статус (включено или отключено). Вы также можете назначить его непосредственно

один или несколько "Пулов услуг".

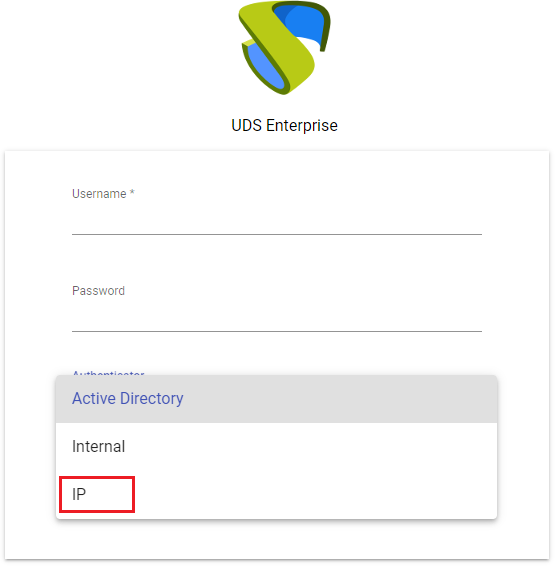

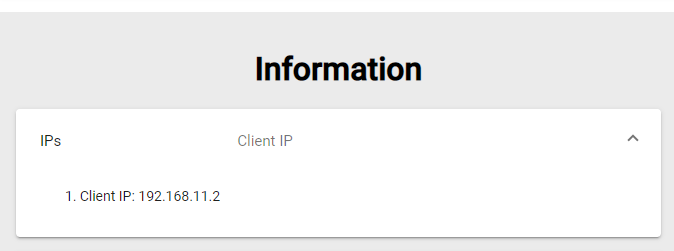

Когда пользователь выбирает этот аутентификатор на портале входа в UDS (то есть аутентификатор по умолчанию), система проверяет IP-адрес его клиента подключения. Если этот адрес находится в диапазоне, указанном в группе (поле "IP Range"), пользователь будет автоматически проверен.

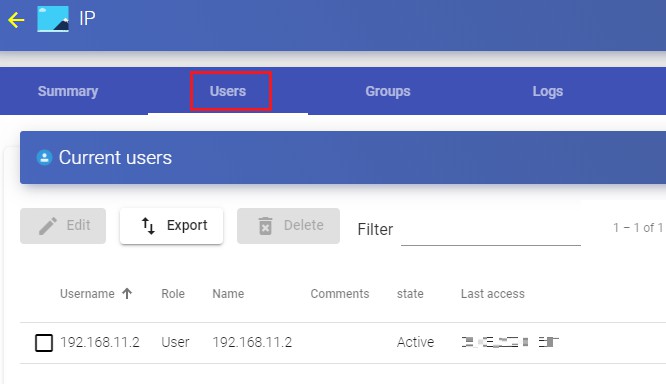

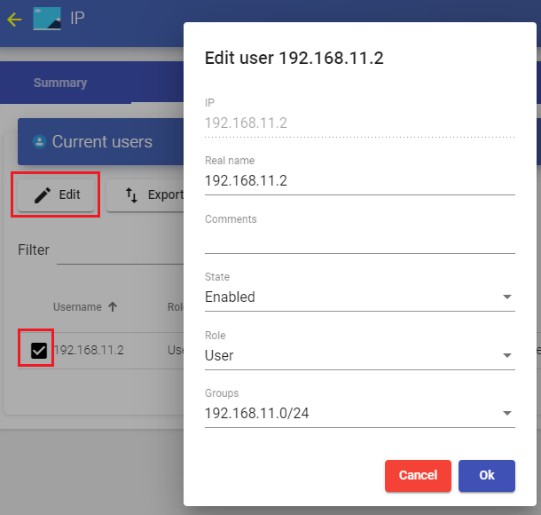

После того, как пользователь будет подтвержден на портале входа в UDS, его IP-адрес будет автоматически зарегистрирован во вкладке «Пользователи».

Если вам нужно изменить его статус (включено или отключено) или уровень доступа (поле Роль"), выберите его и нажмите на кнопку "Редактировать".

OpenUDS 3.6 Установка, администрирование и руководство пользователя

страницаPág286ina of286436 436

OpenUDS 3.6 Руководство по установке, администрированию и пользователю

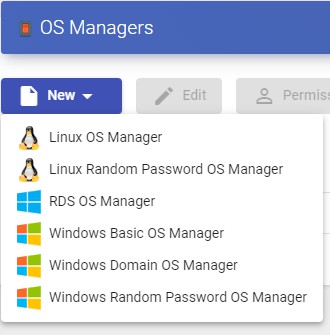

Менеджеры ОС

"OS Manager" запускает ранее настроенный тип службы.

Субъект UDS, размещенный на виртуальном рабочем столе или сервере приложений, отвечает за взаимодействие между операционной системой и сервером UDS на основе конфигураций или

Выбран тип "OS Manager".

Вы можете зарегистрировать столько "OS Managers", сколько вам нужно в платформе UDS Enterprise. Вы можете выбрать различные типы в зависимости от потребностей развертываемых служб.

ПРИМЕЧАНИЕ:

Для любого типа службы, развернутой в UDS, потребуется "OS Manager", за исключением случаев, когда вы используете "Static IP Machines Provider".

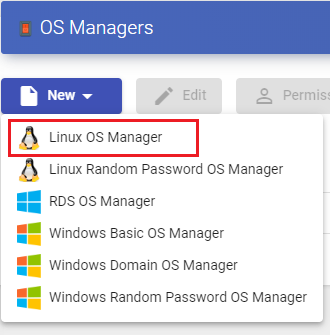

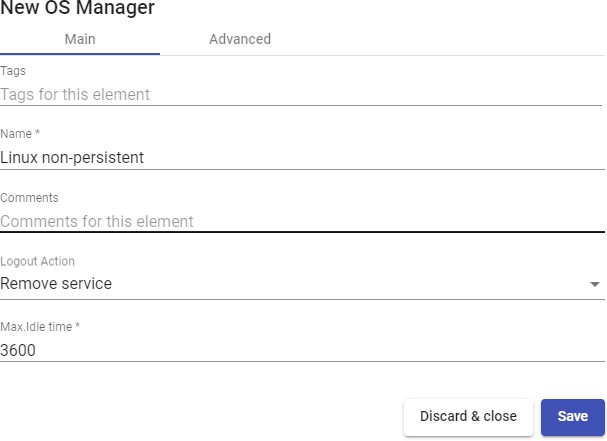

Линукс

"Linux OS Manager" используется для виртуальных рабочих столов на базе систем Linux. Он выполняет задачи переименования и управления сеансами виртуальных рабочих столов.

В "Linux OS Manager" минимальные параметры, которые необходимо настроить, следующие:

*Главный:

Имя: Имя "OS Manager".

Действие выхода: Вы укажете действие, которое UDS будет выполнять на виртуальном рабочем столе при закрытии пользовательского сеанса:

- Сохранить назначенную службу (Semi persistent virtual desktop): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. Когда

При повторном подключении вам будет назначен тот же рабочий стол, что и ранее

работал с. Если будет произведена новая публикация "Service Pool", то при выходе пользователя из системы его виртуальный рабочий стол будет удален, и он подключится к новому, сгенерированному в новой версии.

- Удалить службу (временная виртуальная машина): Когда пользователь выходит из системы, система уничтожает рабочий стол. Если этот же пользователь снова запросит виртуальную машину в системе, система предоставит новый виртуальный рабочий стол.

- Сохранение назначенного сервиса даже при новой публикации (постоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не принимает

любое действие. При повторном подключении ему будет назначен тот же рабочий стол, с которым он ранее работал. Если будет сделана новая публикация "Service Pool", то при выходе пользователя из системы его виртуальный рабочий стол останется назначенным и будет удален только после того, как администратор укажет на это.

Максимальное время простоя: Максимальное время бездействия (в секундах) на виртуальном рабочем столе. По истечении этого времени бездействия субъект UDS автоматически закроет сеанс. Отрицательные значения и менее 300 секунд отключают эту опцию.

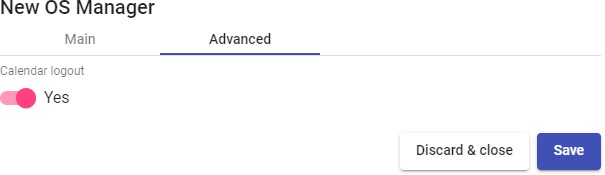

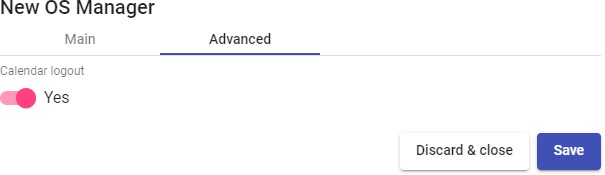

*Продвинутый:

Выход из календаря: Позволяет выбрать поведение, которое система будет вести с сеансом пользователя при достижении даты окончания календаря. Если это "Да", Когда дата окончания календаря, назначенного услуге, будет выполнена, система отключит пользователя от указанной услуги, если он "Нет", система не выведет пользователя из системы, но если пользователь выйдет из системы или даже прервет соединение, он не сможет войти снова.

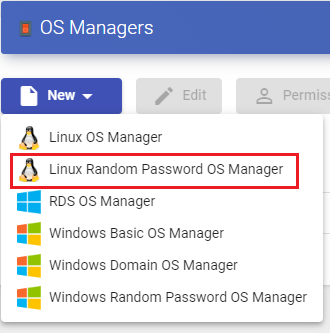

Случайный пароль Linux

"Linux Random Password OS Manager" используется для виртуальных рабочих столов на базе систем Linux, требующих более высокого уровня безопасности доступа пользователей. Он выполняет задачи по переименованию, управлению сеансом и смене пароля существующего локального пользователя на виртуальных рабочих столах.

Благодаря его использованию существующему локальному пользователю назначается случайный пароль во время настройки каждого нового развернутого виртуального рабочего стола, что обеспечивает более высокий уровень безопасности доступа.

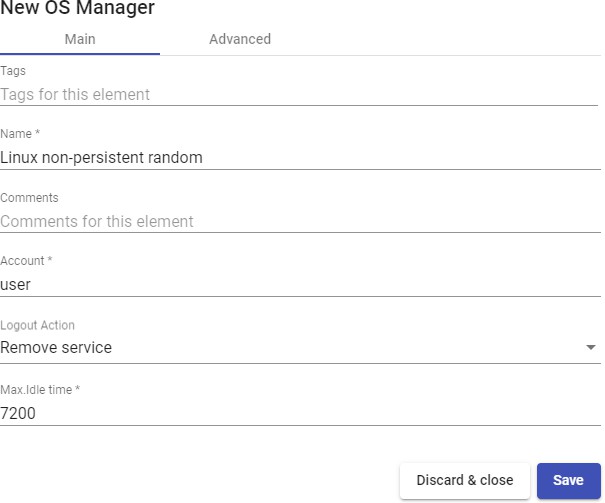

В "Linux Random Password OS Manager" необходимо настроить следующие минимальные параметры:

*Главный:

Имя: Имя "OS Manager".

Учетная запись: Имя существующего локального пользователя на виртуальном рабочем столе, на которого UDS изменит пароль на самостоятельно сгенерированный случайный.

Действие выхода: Здесь вы можете указать действие, которое UDS будет выполнять на виртуальном рабочем столе при закрытии пользовательского сеанса:

- Сохранить назначенную службу (полупостоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. При повторном подключении ему будет назначен тот же рабочий стол, что и у вас ранее

работал с. Если будет произведена новая публикация "Service Pool", то при выходе пользователя из системы, его виртуальный рабочий стол будет удален, и он подключится к новому, сгенерированному в новой версии.

- Удалить службу (временная виртуальная машина): Когда пользователь выходит из системы, система уничтожает рабочий стол. Если этот же пользователь снова запросит виртуальную машину в системе, система предоставит новый виртуальный рабочий стол.

- Сохраняйте назначенную службу даже при новой публикации (постоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. При повторном подключении ему будет назначен тот же рабочий стол, с которым он ранее работал. Если будет сделана новая публикация "Service Pool", то при выходе пользователя из системы его виртуальный рабочий стол останется назначенным и будет удален только после того, как администратор укажет на это.

Максимальное время простоя: Максимальное время бездействия (в секундах) на виртуальном рабочем столе. По истечении этого времени бездействия субъект UDS автоматически закроет сеанс. Отрицательные значения и менее 300 секунд отключают эту опцию.

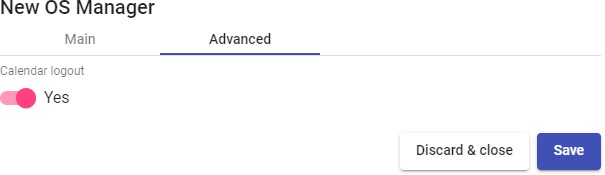

*Продвинутый:

Выход из календаря: Позволяет выбрать поведение, которое система будет вести с сеансом пользователя при достижении даты окончания календаря. Если установлено значение "Да", то при выполнении даты окончания календаря, назначенного услуге, система отключит пользователя от указанной услуги, если установлено значение "Нет", система не отключит пользователя, но если она будет отключена, она выйдет из системы или даже связь будет прервана, Вы больше не сможете повторно подключиться.

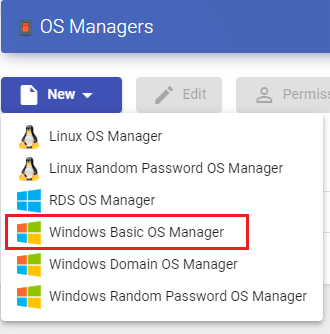

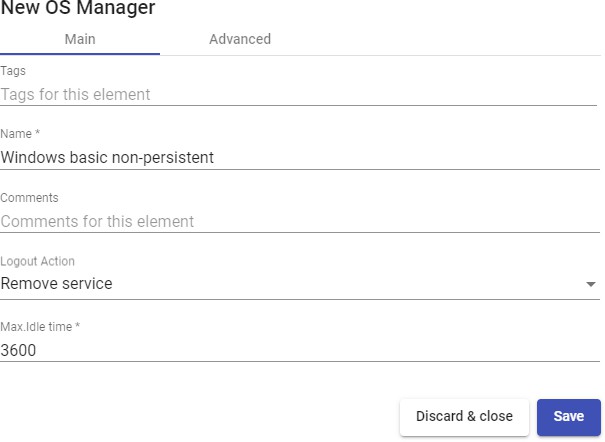

Basic Windows

"Windows Basic OS Manager" используется для виртуальных рабочих столов на базе систем Windows, которые не являются частью домена AD. Он выполняет задачи переименования и управления сеансами виртуальных рабочих столов.

В "Windows Basic OS Manager" необходимо настроить следующие минимальные параметры:

*Главный:

Имя: Имя "OS Manager".

Действие выхода: Здесь вы можете указать действие, которое UDS будет выполнять на виртуальном рабочем столе при закрытии пользовательского сеанса:

- Сохранить назначенную службу (полупостоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. При повторном подключении ему будет назначен тот же рабочий стол, что и ранее

работал с. Если будет произведена новая публикация "Service Pool", то при выходе пользователя из системы, его виртуальный рабочий стол будет удален, и он подключится к новому, сгенерированному в новой версии.

- Удалить службу (временная виртуальная машина): Когда пользователь выходит из системы, система уничтожает рабочий стол. Если этот же пользователь снова запросит виртуальную машину в системе, система предоставит новый виртуальный рабочий стол.

- Сохраняйте назначенную службу даже при новой публикации (постоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. При повторном подключении ему будет назначен тот же рабочий стол, с которым он ранее работал. Если будет сделана новая публикация "Service Pool", то при выходе пользователя из системы его виртуальный рабочий стол останется назначенным и будет удален только после того, как администратор укажет на это.

Максимальное время простоя: Максимальное время бездействия (в секундах) на виртуальном рабочем столе. По истечении этого времени бездействия субъект UDS автоматически закроет сеанс. Отрицательные значения и менее 300 секунд отключают эту опцию.

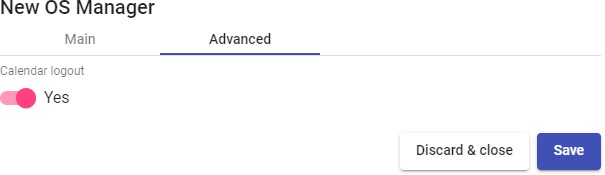

*Продвинутый:

Выход из календаря: Позволяет выбрать поведение, которое система будет вести с сеансом пользователя при достижении даты окончания календаря. Если установлено значение «Да», то при выполнении даты окончания календаря, назначенного услуге, система отключит пользователя от указанной услуги, если установлено значение «Нет», система не отключит пользователя, но если он будет отключен, она выйдет из системы или даже связь будет прервана, Вы больше не сможете повторно подключиться.

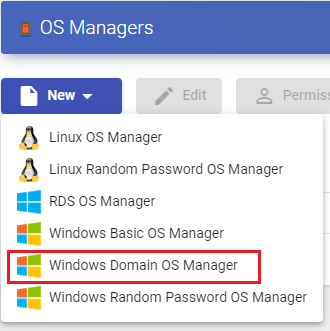

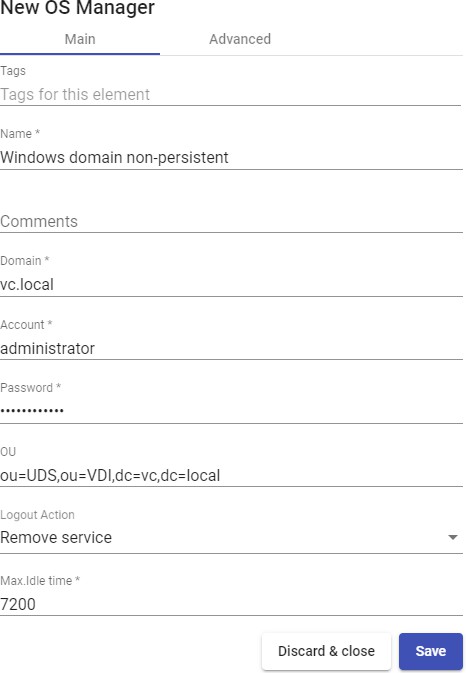

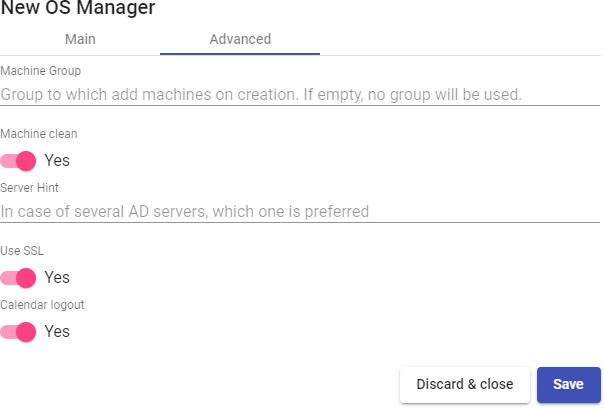

Domain Windows

"Windows Domain OS Manager" используется для виртуальных рабочих столов на базе систем Windows, которые являются частью домена AD. Он выполняет переименование, регистрацию домена AD и управление сеансами на виртуальных рабочих столах.

В "Windows Domain OS Manager" необходимо настроить следующие минимальные параметры:

*Главный:

Имя: Имя "OS Manager".

Домен: Имя домена Active Directory, к которому будут присоединены виртуальные рабочие столы. Требуется использовать формат FQDN (например: vc.local), NetBIO не поддерживается.

Учетная запись: Имя пользователя с правами на добавление машин в домен.

Пароль: Пароль пользователя в поле "Аккаунт".

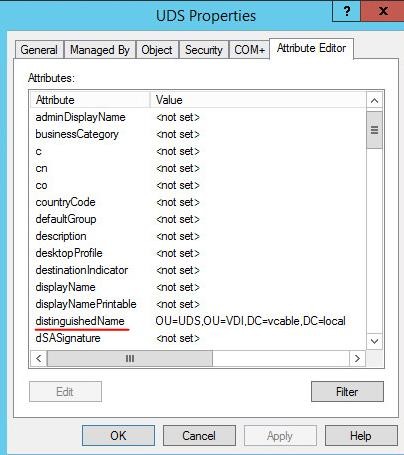

OU: Организационное подразделение, в котором будут зарегистрированы виртуальные рабочие столы (если не указано, рабочие столы будут зарегистрированы в подразделении по умолчанию "КомпьютерыФормат поддерживаемого подразделения:

OU=name_OU_last_level,... OU=name_OU_first_level,DC=name_domain,DC=extenstion_domain

Чтобы избежать ошибок при введении формата, рекомендуется сверяться с полем "differentedName" о свойствах атрибута OU.

Действие выхода: Здесь вы можете указать действие, которое UDS будет выполнять на виртуальном рабочем столе при закрытии пользовательского сеанса:

- Сохранить назначенную службу (полупостоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. При повторном подключении ему будет назначен тот же рабочий стол, что и ранее

работал с. Если будет произведена новая публикация "Service Pool", то при выходе пользователя из системы, его виртуальный рабочий стол будет удален, и он подключится к новому, сгенерированному в новой версии.

- Удалить службу (временная виртуальная машина): Когда пользователь выходит из системы, система уничтожает рабочий стол. Если этот же пользователь снова запросит виртуальную машину в системе, система предоставит новый виртуальный рабочий стол.

- Сохраняйте назначенную службу даже при новой публикации (постоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. При повторном подключении ему будет назначен тот же рабочий стол, с которым он ранее работал. Если будет сделана новая публикация "Service Pool", то при выходе пользователя из системы его виртуальный рабочий стол останется назначенным и будет удален только после того, как администратор укажет на это.

Максимальное время простоя: Максимальное время бездействия (в секундах) на виртуальном рабочем столе. По истечении этого времени бездействия субъект UDS автоматически закроет сеанс. Отрицательные значения и менее 300 секунд отключают эту опцию.

*Продвинутый:

Группа компьютеров: указывает, к какой группе компьютеров AD будут добавлены виртуальные рабочие столы, созданные UDS.

Очистка компьютера: если этот параметр включен, UDS будет удалять записи виртуальных рабочих столов в указанном подразделении после удаления рабочего стола. Необходимо, чтобы пользователь, указанный в поле «Учетная запись», имел права на совершение указанного действия в указанном подразделении.

Подсказка сервера: В случае, если серверов AD несколько, будет дано указание, какой из них предпочтительнее использовать.

Использовать SSL: Если этот параметр включен, SSL-соединение будет использоваться для сервера AD.

Выход из календаря: Позволяет выбрать поведение, которое система будет вести с сеансом пользователя при достижении даты окончания календаря. Если установлено значение "Да", то при выполнении даты окончания календаря, назначенного услуге, система отключит пользователя от указанной услуги, если "Нет", система не выведет пользователя из системы, но если пользователь выйдет, выйдет из системы или даже прервет соединение, он больше не сможет войти снова.

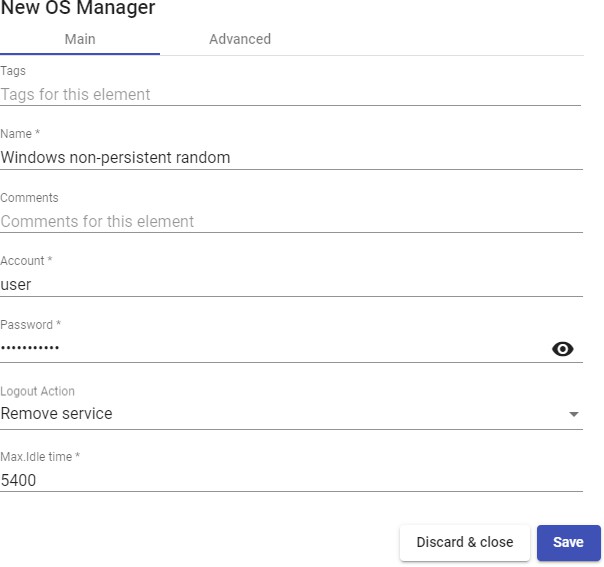

Случайный пароль Windows

"Windows Random Password OS Manager" используется для виртуальных рабочих столов на базе систем Windows, требующих более высокого уровня безопасности при доступе пользователей. Он выполняет задачи по переименованию, управлению сеансом и смене пароля существующего локального пользователя на виртуальных рабочих столах.

При его использовании существующему локальному пользователю назначается случайный пароль при настройке каждого нового развернутого виртуального рабочего стола, что обеспечивает более высокий уровень безопасности доступа.

В "Windows Random Password OS Manager" минимальные параметры, которые необходимо настроить, следующие:

*Главный:

Имя: Имя "OS Manager".

Учетная запись: Имя существующего локального пользователя на виртуальном рабочем столе, для которого UDS изменит пароль на самостоятельно сгенерированный случайный.

Пароль: Пароль пользователя в поле "Аккаунт".

Действие выхода: Здесь вы можете указать действие, которое UDS будет выполнять на виртуальном рабочем столе при закрытии пользовательского сеанса:

- Сохранить назначенную службу (полупостоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. Когда

При повторном подключении ему будет назначен тот же рабочий стол, что и ранее

работал с. Если будет произведена новая публикация "Service Pool", то при выходе пользователя из системы его виртуальный рабочий стол будет удален и он подключится к новому, сгенерированному в новой версии

- Удалить службу (временная виртуальная машина): Когда пользователь выходит из системы, система уничтожает рабочий стол. Если этот же пользователь снова запросит виртуальную машину в системе, система предоставит новый виртуальный рабочий стол.

- Сохраняйте назначенную службу даже при новой публикации ((постоянный виртуальный рабочий стол): Когда пользователь выходит из виртуального рабочего стола, система не предпринимает никаких действий. При повторном подключении ему будет назначен тот же рабочий стол, с которым он ранее работал. Если будет сделана новая публикация "Service Pool", то при выходе пользователя из системы его виртуальный рабочий стол останется назначенным и будет удален только тогда, когда администратор укажет на это

Максимальное время простоя: Максимальное время бездействия (в секундах) на виртуальном рабочем столе. По истечении этого времени бездействия субъект UDS автоматически закроет сеанс. Отрицательные значения и менее 300 секунд отключают эту опцию.

*Продвинутый:

Выход из календаря: Позволяет выбрать поведение, которое система будет вести с сеансом пользователя при достижении даты окончания календаря. Если установлено значение "Да", то при выполнении даты окончания календаря, назначенного услуге, система отключит пользователя от указанной услуги, если установлено значение "Нет", система не отключит пользователя, но если она будет отключена, она выйдет из системы или даже связь будет прервана, Вы больше не сможете повторно подключиться.

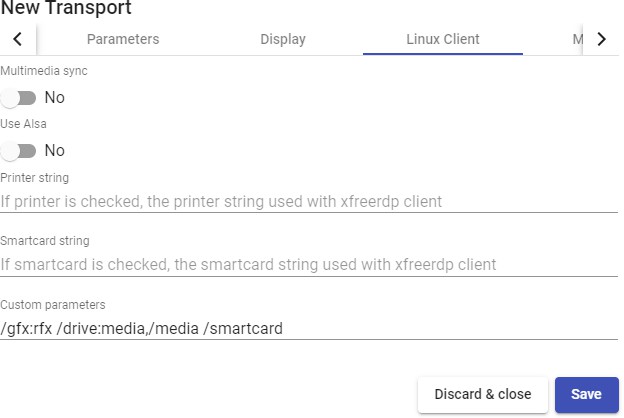

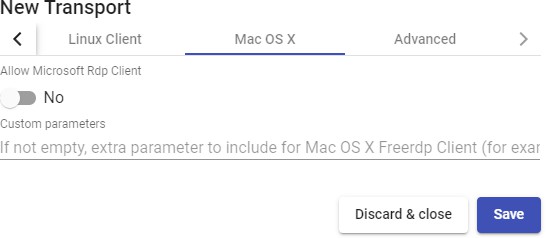

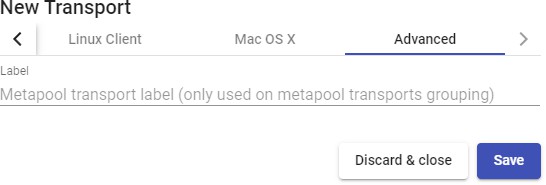

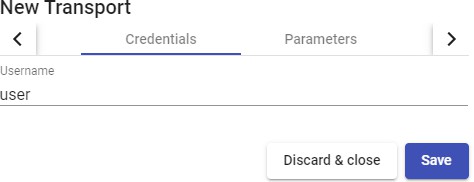

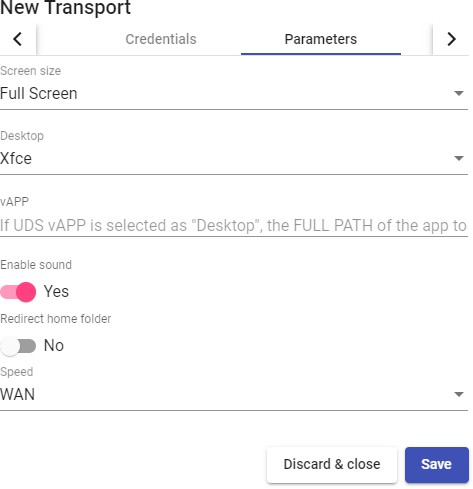

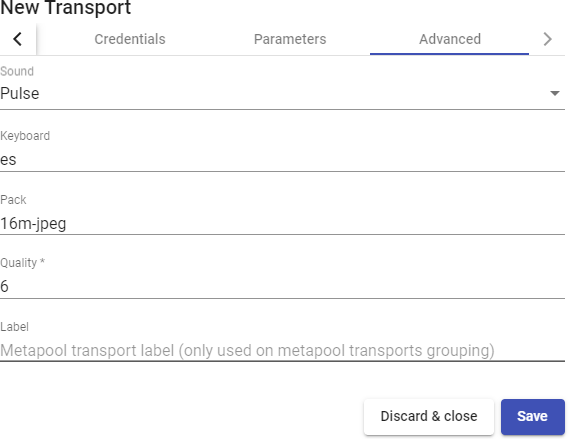

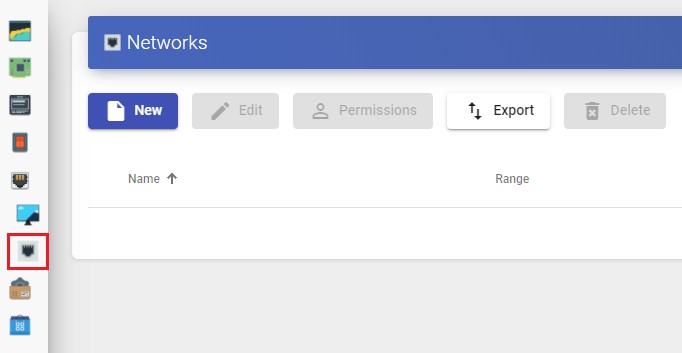

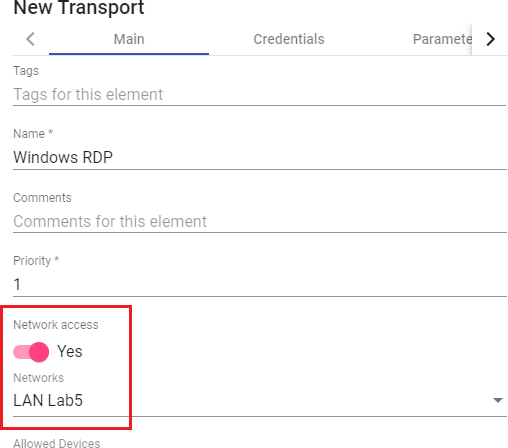

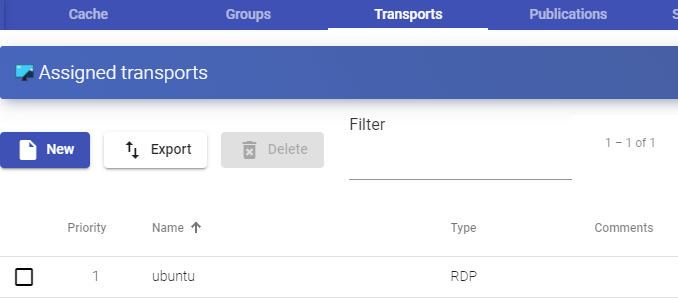

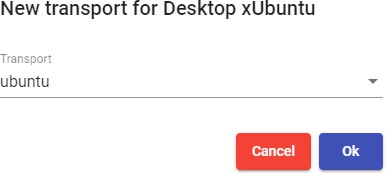

Транспорты

Для подключения к виртуальным рабочим столам и приложениям необходимо создать "Transports". Это приложения, которые будут выполняться на клиенте соединения и будут находиться в

плата за предоставление доступа к реализованному сервису.

В зависимости от типа настраиваемого виртуального рабочего стола, расположения и устройства, используемого для подключения к виртуальным рабочим столам, необходимо создать различные типы транспортов.

Для корректной работы транспорта на клиенте подключения и сервере рабочего стола или приложения должен быть установлен протокол подключения (клиент - сервер), используемый в транспорте.

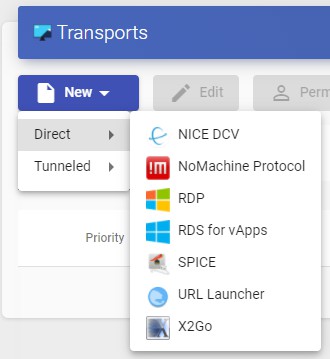

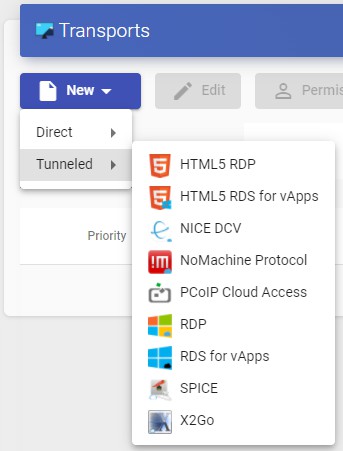

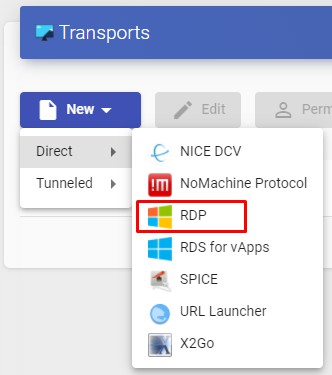

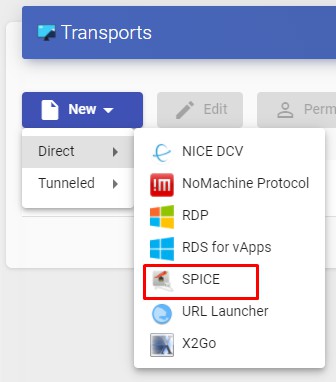

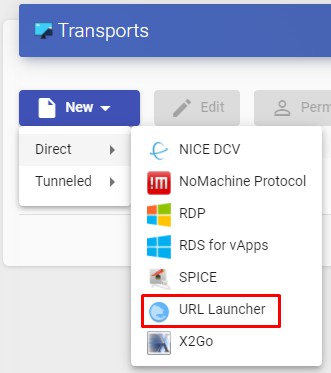

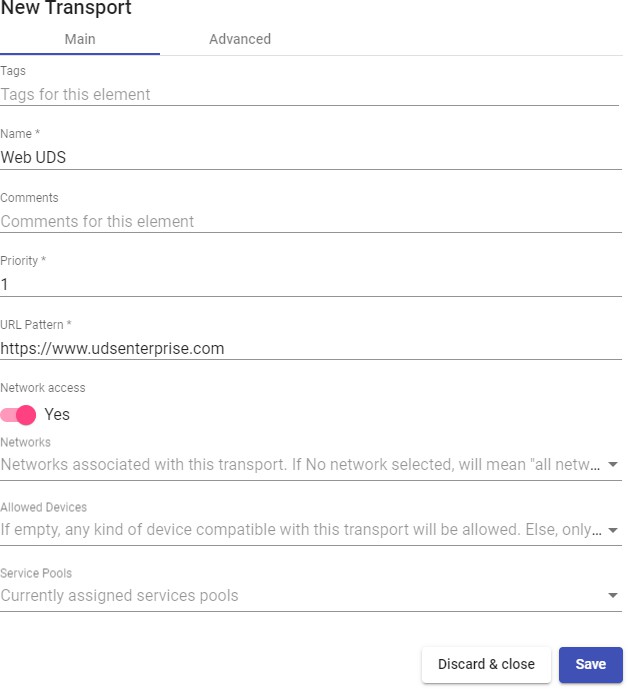

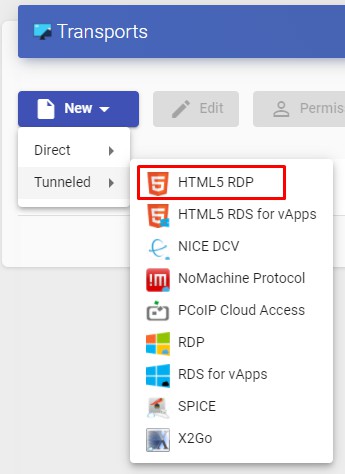

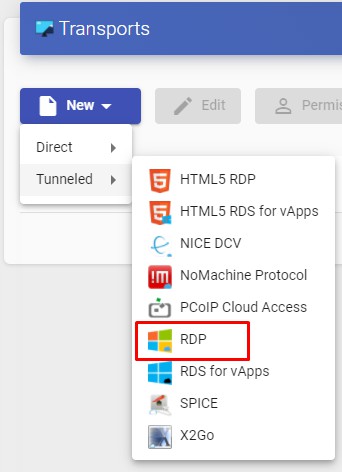

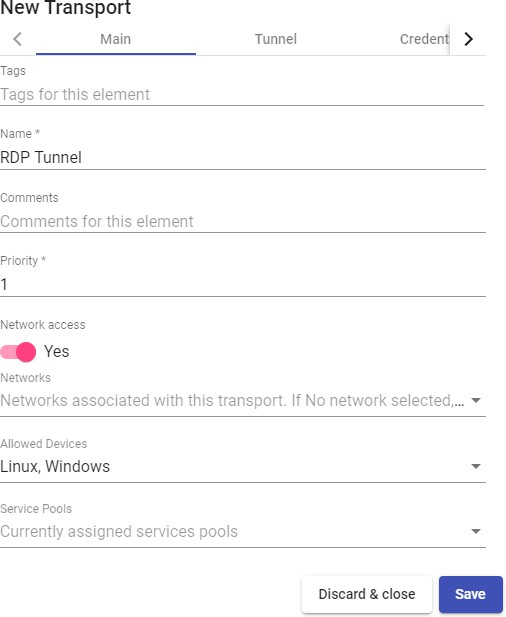

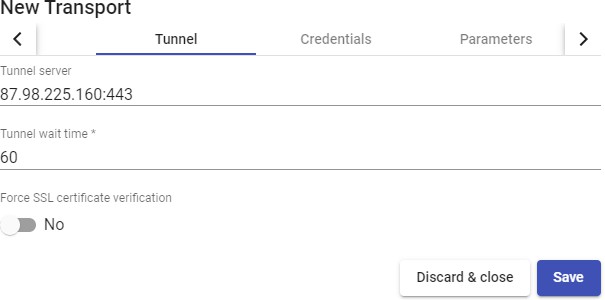

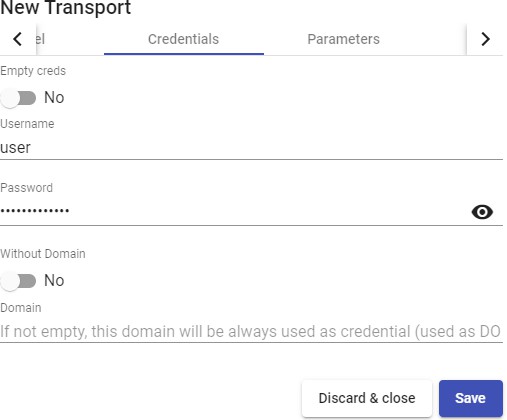

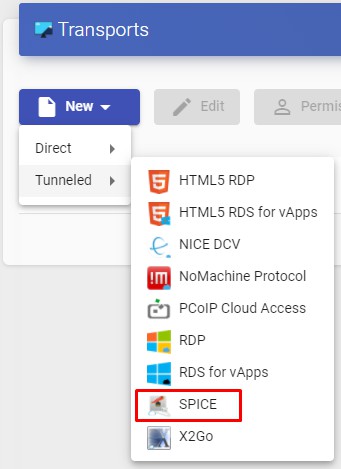

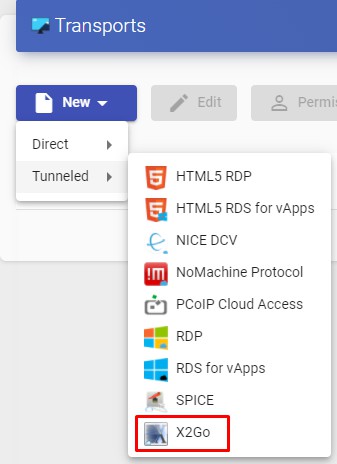

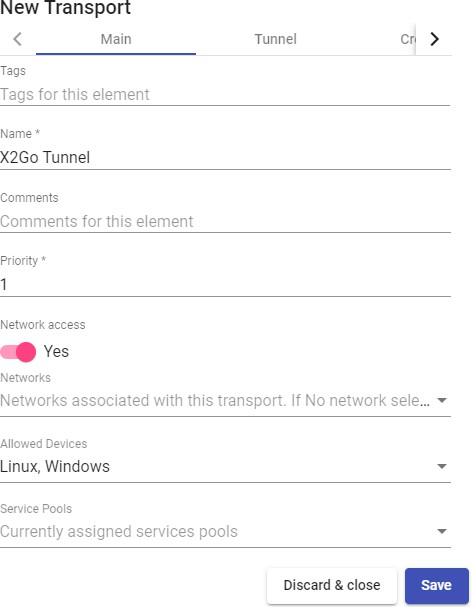

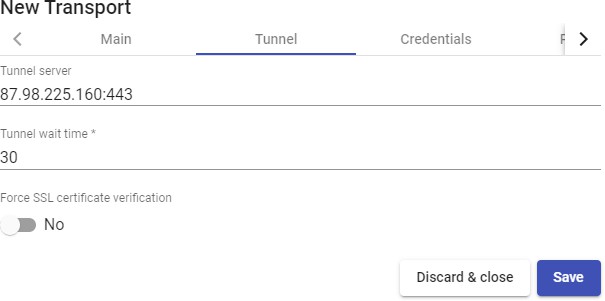

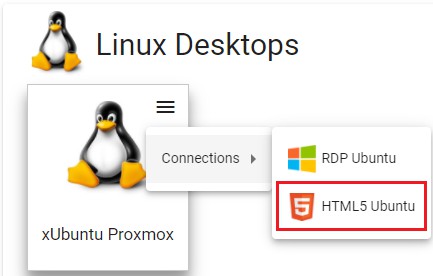

Чтобы получить доступ к разделу "Transports", перейдите в раздел "Conectivity" и выберите "Transports". В настоящее время доступны:

*Прямой:

*Туннелю:

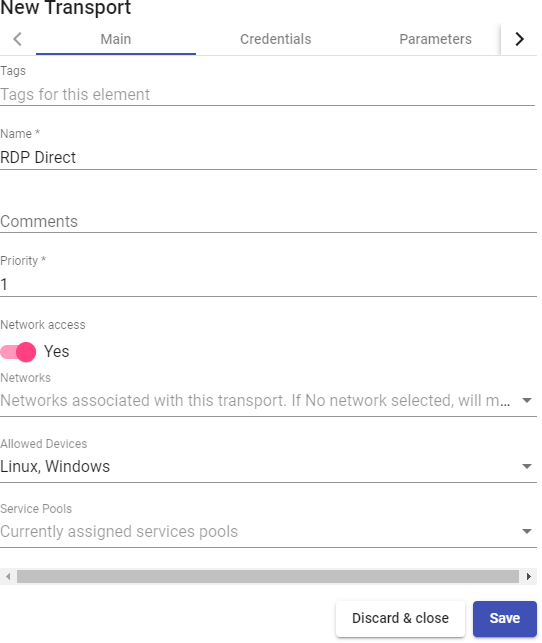

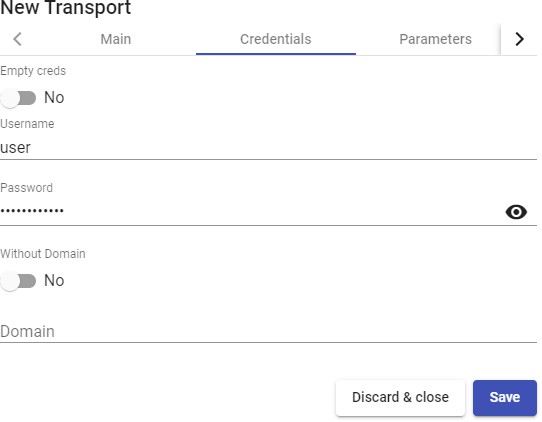

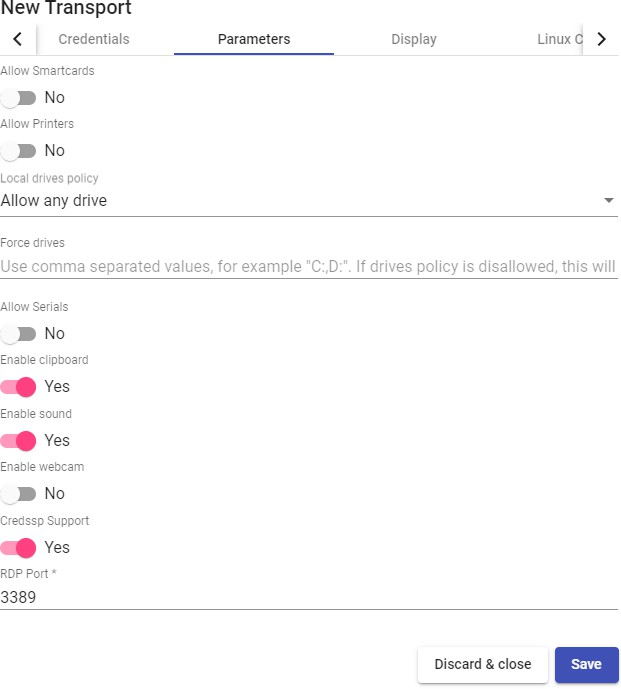

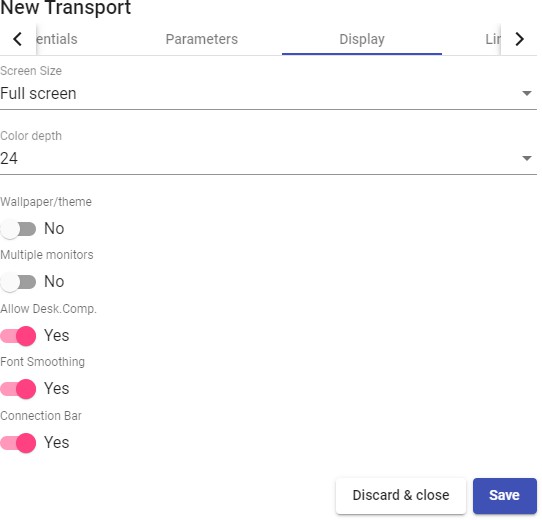

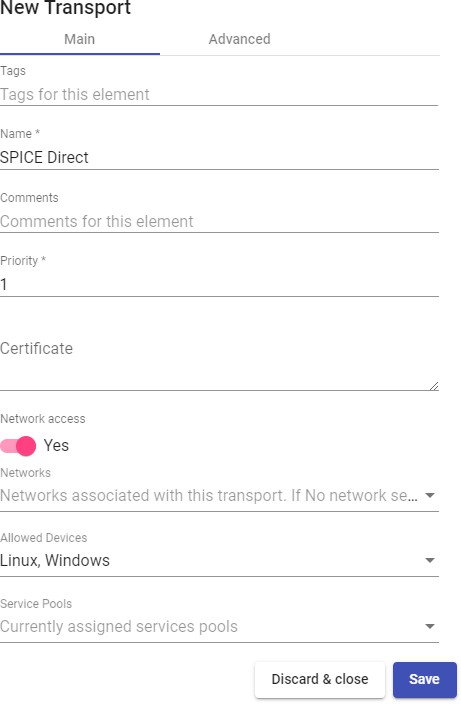

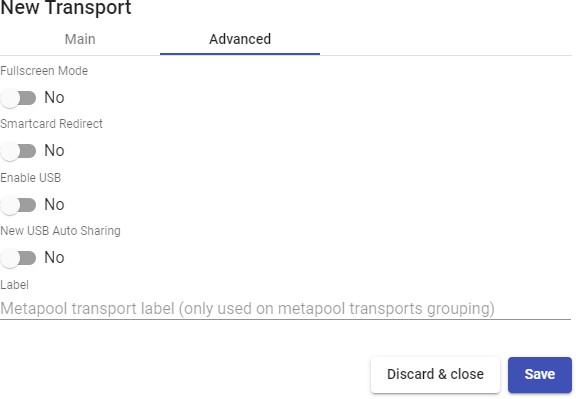

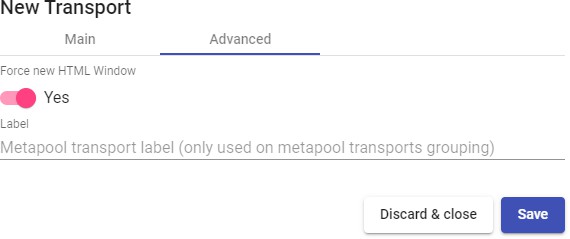

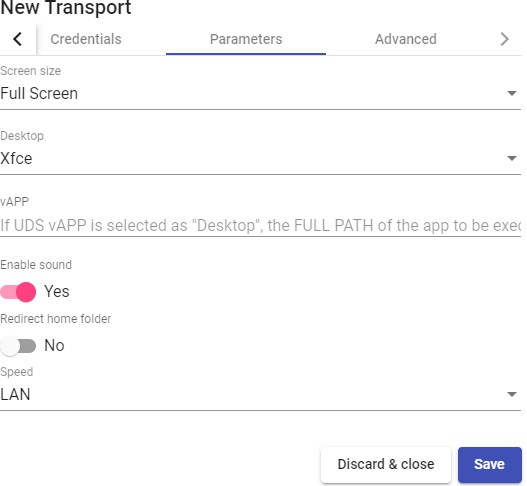

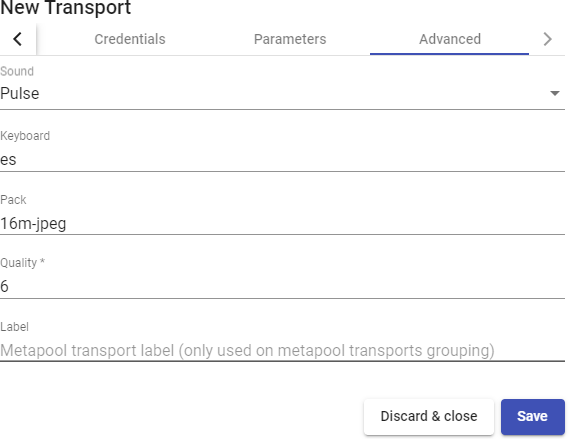

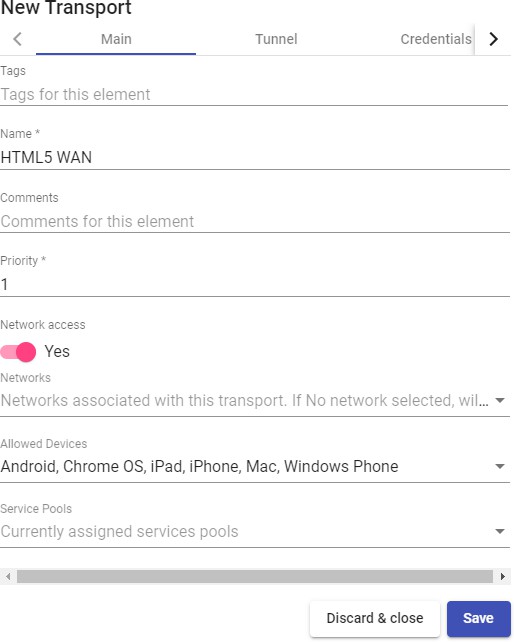

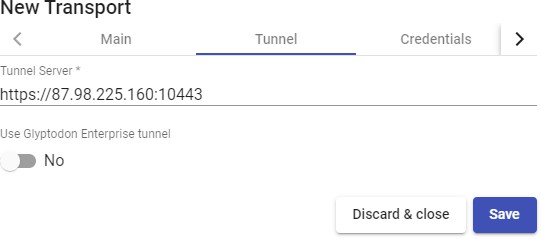

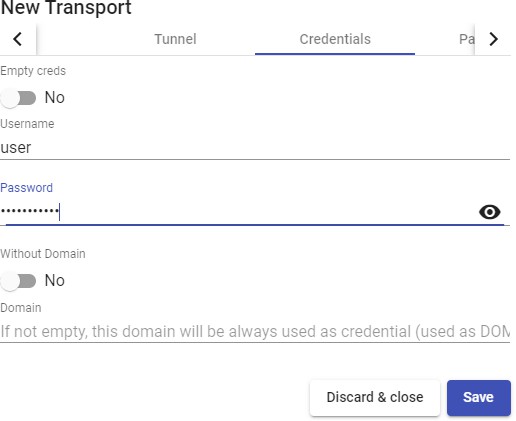

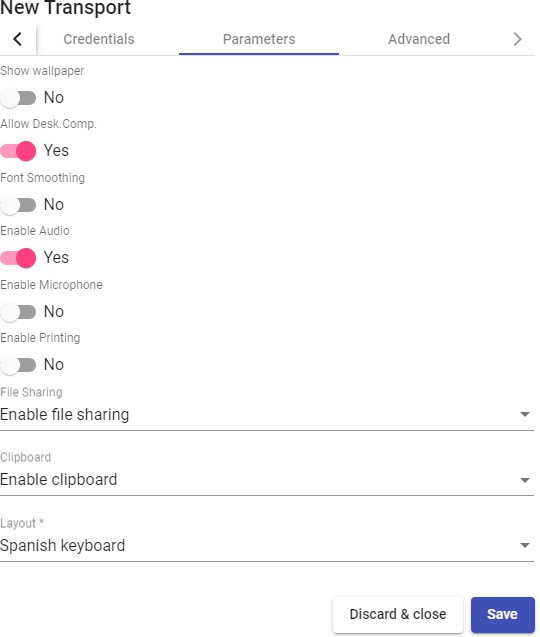

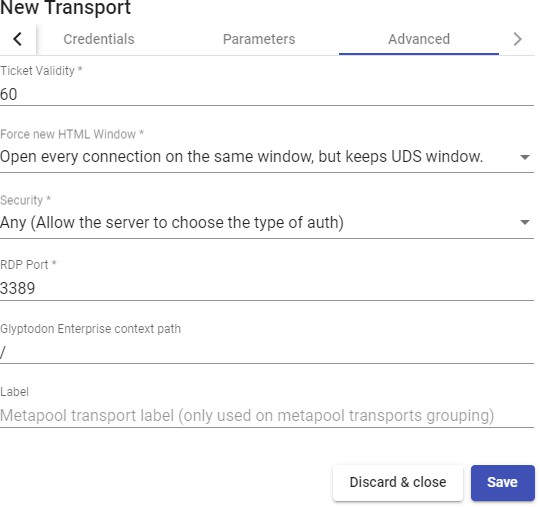

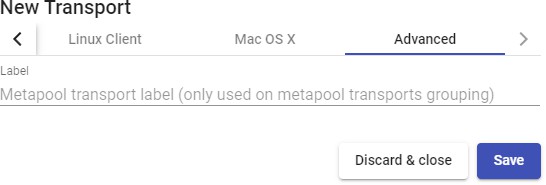

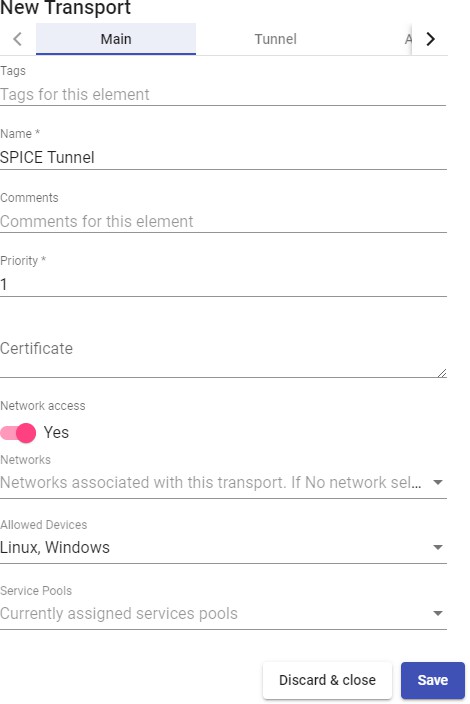

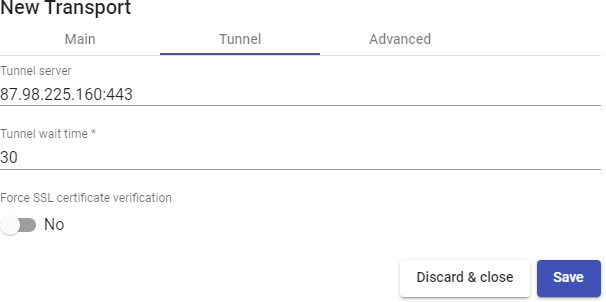

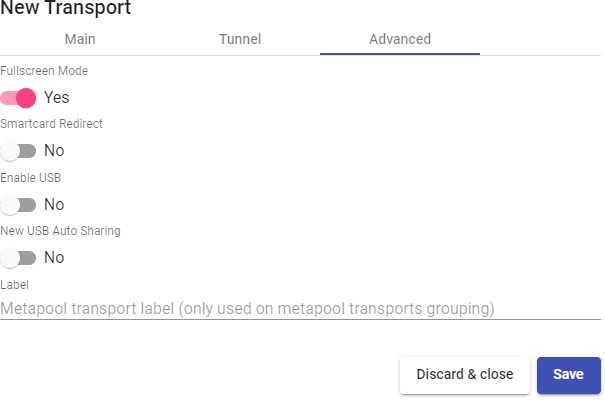

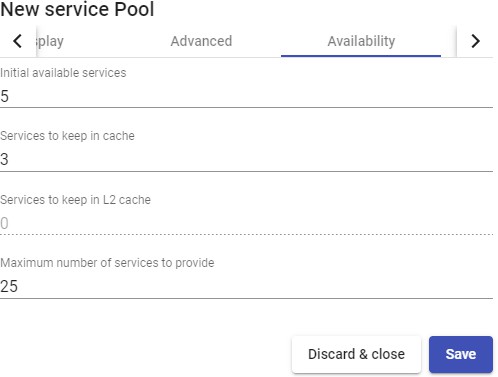

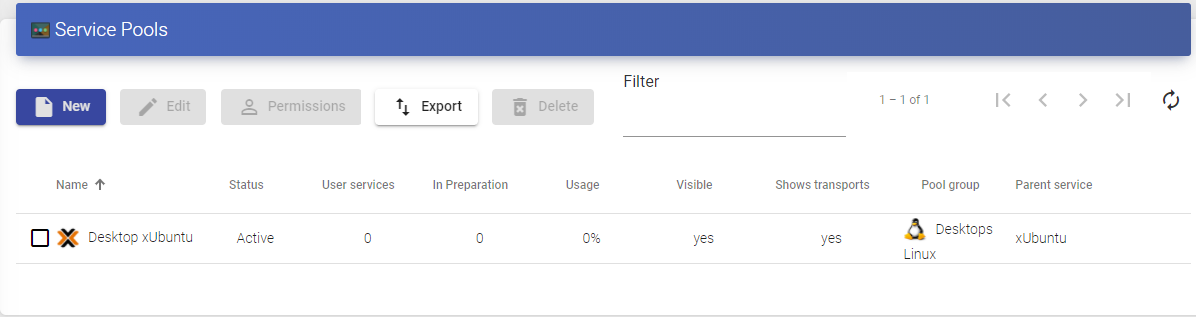

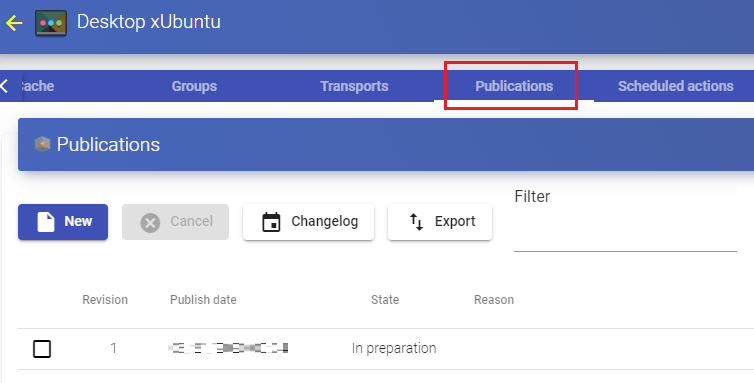

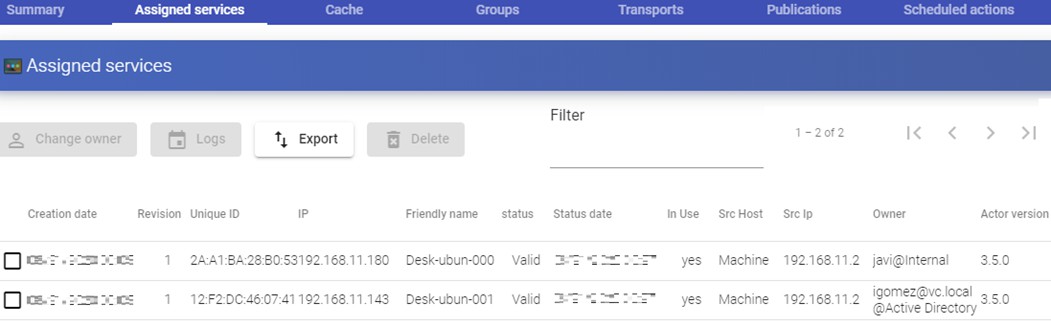

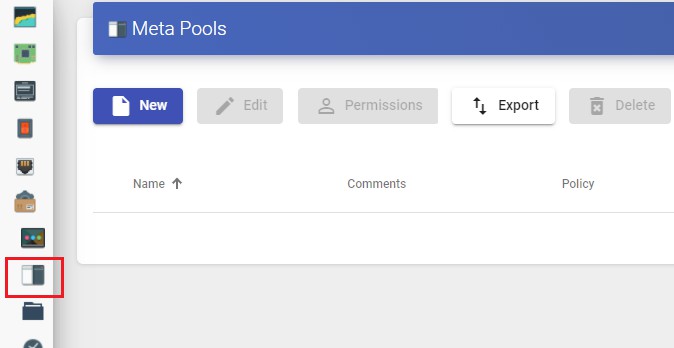

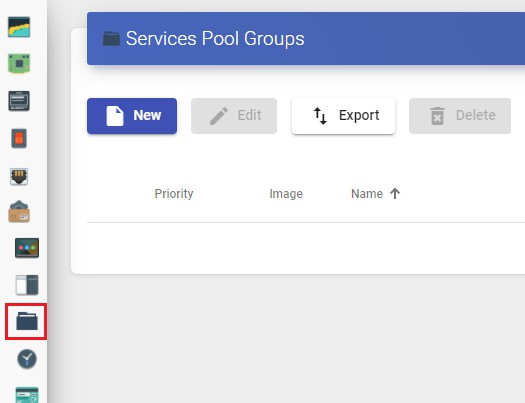

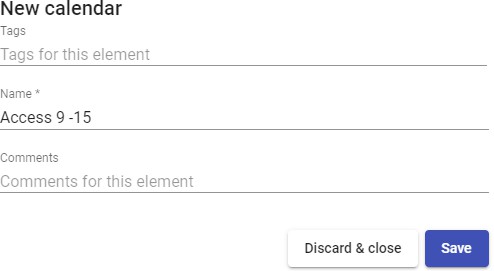

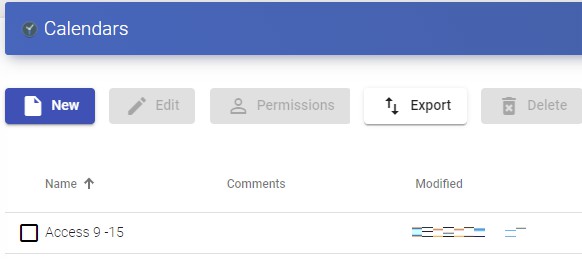

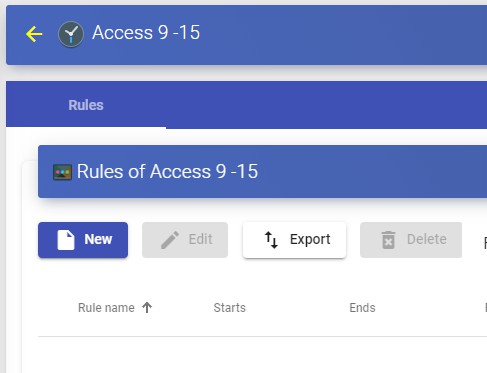

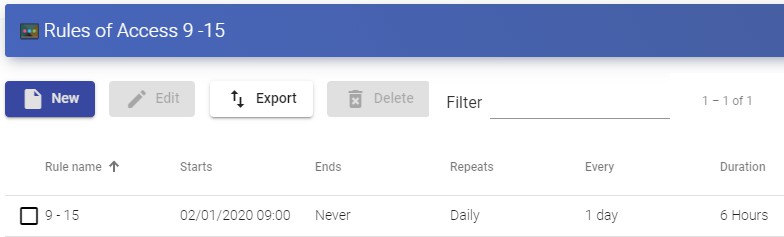

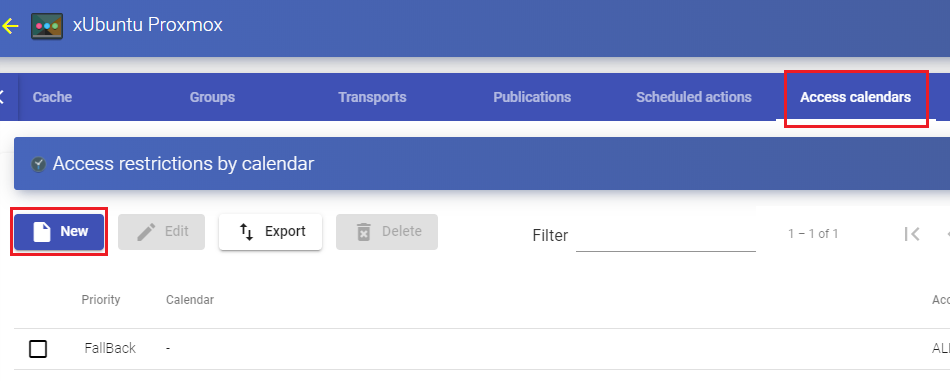

"Transports", обозначенный как "direct", будет использоваться для доступа пользователей к виртуальным рабочим столам и приложениям из внутренней локальной сети, VPN, расширения локальной сети и т.д.....